浅谈网络信息的安全问题.docx

《浅谈网络信息的安全问题.docx》由会员分享,可在线阅读,更多相关《浅谈网络信息的安全问题.docx(6页珍藏版)》请在冰点文库上搜索。

浅谈网络信息的安全问题

北京XX软件技术学院

毕业设计(论文)

题目:

浅谈网络信息的安全问题

分院:

网络工程分院

专业:

计算机通信

学号:

姓名:

指导老师:

完成日期:

2013年4月12日

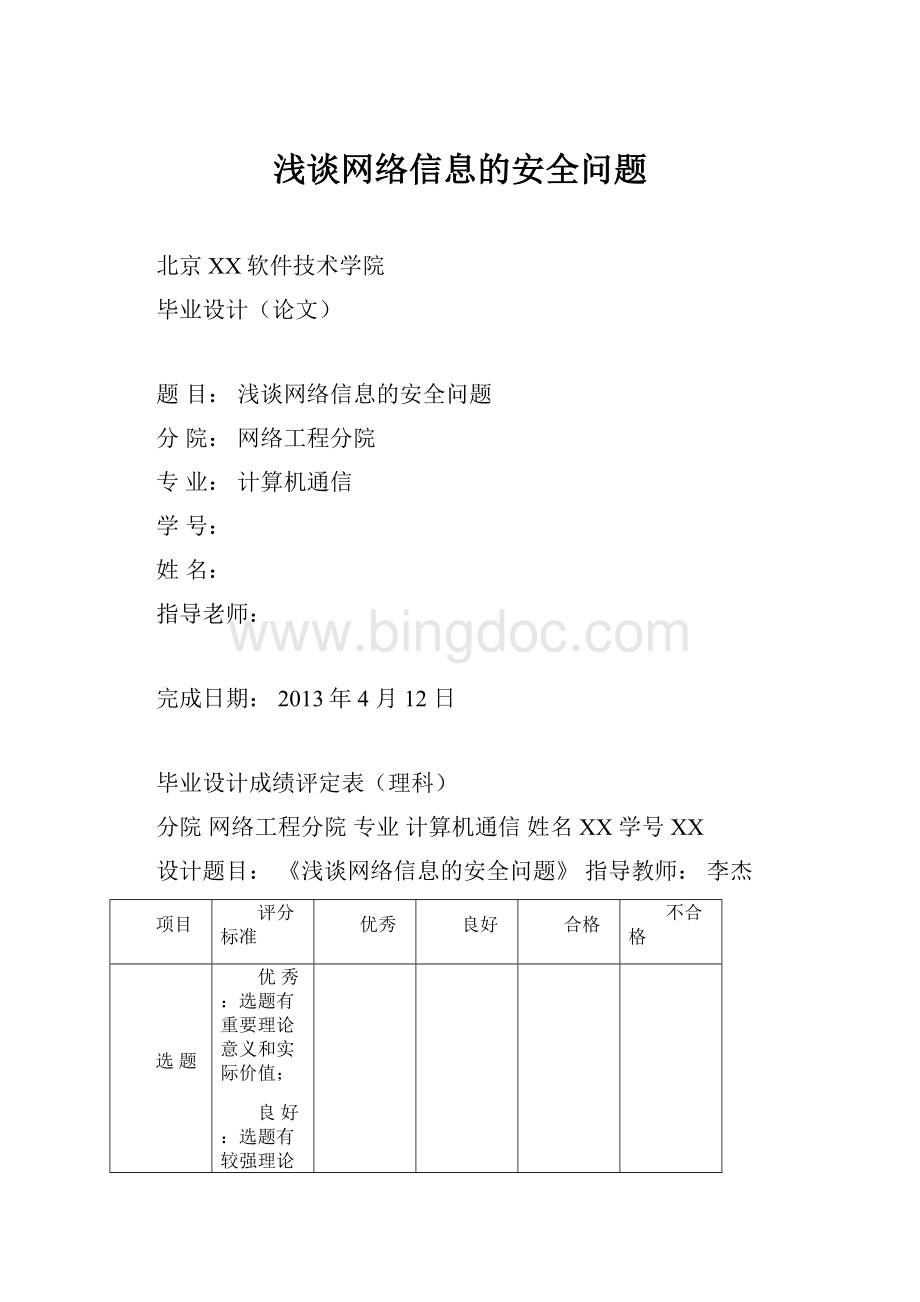

毕业设计成绩评定表(理科)

分院网络工程分院专业计算机通信姓名XX学号XX

设计题目:

《浅谈网络信息的安全问题》指导教师:

李杰

项目

评分标准

优秀

良好

合格

不合格

选题

优秀:

选题有重要理论意义和实际价值;

良好:

选题有较强理论意义和实际价值;

合格:

选题有一定理论意义和实际价值;

不合格:

选题欠妥。

基础知识

优秀:

有坚实的理论基础和系统深入的专业知识;

良好:

有较坚实的理论基础和系统深入的专业知识;

合格:

有一定的理论基础和专业知识;

不合格:

基础理论不够全面,专业知识不系统。

实践能力

优秀:

体现出较强的实践工作能力;

良好:

体现出较好的实践工作能力;

合格:

体现出一定的实践工作能力;

不合格:

体现出工作能力较差。

写作能力

优秀:

条理清楚,层次分明,文笔流畅,学风严谨;

良好:

条理性好,层次分明,文字通顺,工作认真;

合格:

条理较好,层次较分明,文字较通顺;

不合格:

条理不清,写作较差。

论文综合评价

优秀良好合格不合格

指导教师评定意见

签字:

年月日

毕业设计领导小组签字

签字:

年月日

摘要

网络信息的安全建设必需保证整个防御体系的完整性。

一个较好的安全措施往往是多种方法适当综合的应用结果。

单一的安全产品对安全问题的发现处理控制等能力各有优劣,从安全性的角度考虑需要不同安全产品之间的安全互补,通过这种对照、比较,可以提高系统对安全事件响应的准确性和全面性。

关键词

安全;准确;全面

目录

毕业设计成绩评定表(理科)2

摘要,关键词3

目录4

一、网络信息安全的内容5

二、计算机网络面临的威胁5

三、针对网络信息安全防范的具体措施6

四、对网络信息安全的前景的展望.......................................7

谢辞8

参考文献9

注释................................................................10

网络信息安全

网络信息安全是指防止信息网络本身及其采集、加工、存储、传输的信息数据被故意或偶然的非授权泄露、更改、破坏或使信息被非法辨认、控制,即保障信息的可用性、机密性、完整性、可控性、不可抵赖性。

一、网络信息安全的内容

1、硬件安全。

即网络硬件和存储媒体的安全。

要保护这些硬设施不受损害,能够正常工作。

2、软件安全。

即计算机及其网络中各种软件不被篡改或破坏,不被非法操作或误操作,功能不会失效。

不被非法复制。

3、运行服务安全。

即网络中的各个信息系统能够正常运行并能正常地通过网络交流信息。

通过对网络系统中的各种设备运行状况的监测,发现不安全因素能及时报警并采取措施改变不安全状态,保障网络系统正常运行。

4、数据安全。

即网络中存储及流通数据的安全。

要保护网络中的数据不被篡改、非法增删、复制、解密、显示、使用等。

它是保障网络安全最根本的目的。

二、计算机网络面临的威胁

计算机网络面临的威胁大致分为:

对网络中信息的威胁和对网络设备的威胁。

可能是人为的恶意攻击,也可能是人为无意造成的。

网络威胁中人为攻击具有以下特点:

1、网络病毒攻击越来越朝着混合性发展,在网络安全建设中采用统一管理系统进行边界防护,综合考虑防护的效果及性价比因素,统一网络管理系统成为了最佳选择。

处于网络上的计算机易受病毒入侵和攻击,一旦病毒入侵成功,就会使所有处于网络中的电脑面临瘫痪的危险,进而给计算机用户造成损失。

这样一算起来,网络攻击犯罪案件所造成的经济损失是普通案件的几十甚至几百倍。

2、计算机攻击的方式可以说五花八门,层出不穷,其手法多样,手段隐蔽。

攻击者既可以通过获取别人的帐号和口令堂而皇之地进入别人的计算机系统;也可用监视网上数据的方式去获得别人的私密信息;还用一些特殊的方式绕过人们精心布局的防火墙等等。

任何一台联网的计算机都可以在很短的时间内完成这一切。

所以,这些网络犯罪不留任何痕迹,具有很强的隐蔽性。

3、计算机网络病毒入侵与对计算机的物理伤害不同,这不但给计算机网络犯罪增加了一定的隐秘性,而且也迫使人们采用各种措施与手段对计算机的软件进行保护。

这主要源于网络入侵的方式以软件攻击为主,先是对计算机软件实施攻击和截取,然后进一步破坏计算机的整体运行方式。

例如,网络攻击者利用目标主机的X.500服务进行攻击,一旦主机没有关闭X.500的目录查询服务,就会给攻击者获取计算机信息以可乘之机,他们会在目标主机的账号上搜寻电子邮件地址,查看主机是否存在习惯性账号,从而产生了泄漏信息的隐患;主机系统会将处于保存状态的用户资料如登录时间、用户名等,显示在计算机终端上,而入侵者就会利用主机的Finger功能入侵Finger命令查询获取想要的信息。

4、抵御计算机网络入侵的一种常用手段为口令,但是口令也存在不安全性,利用口令实施入侵、攻击的现象也是大量存在的。

口令入侵必须在得到主机上的某个合法用户账号的前提下,利用该账号和口令非法登录主机,而后实施攻击行为。

终端安全管理系统扩容,扩大其管理的范围同时考虑网络系统扩容。

但其网络审计系统、安全管理系统、网络设备、安全设备、主机和应用系统的部署不完善。

运用现代信息化技术管理可以通过一人一账号的方式实现账号管理安全化,但是现阶段,还不能建立一套完善的账号口令统一管理系统,未能对账号口令实施统一化管理。