BT3使用方法Word文档格式.docx

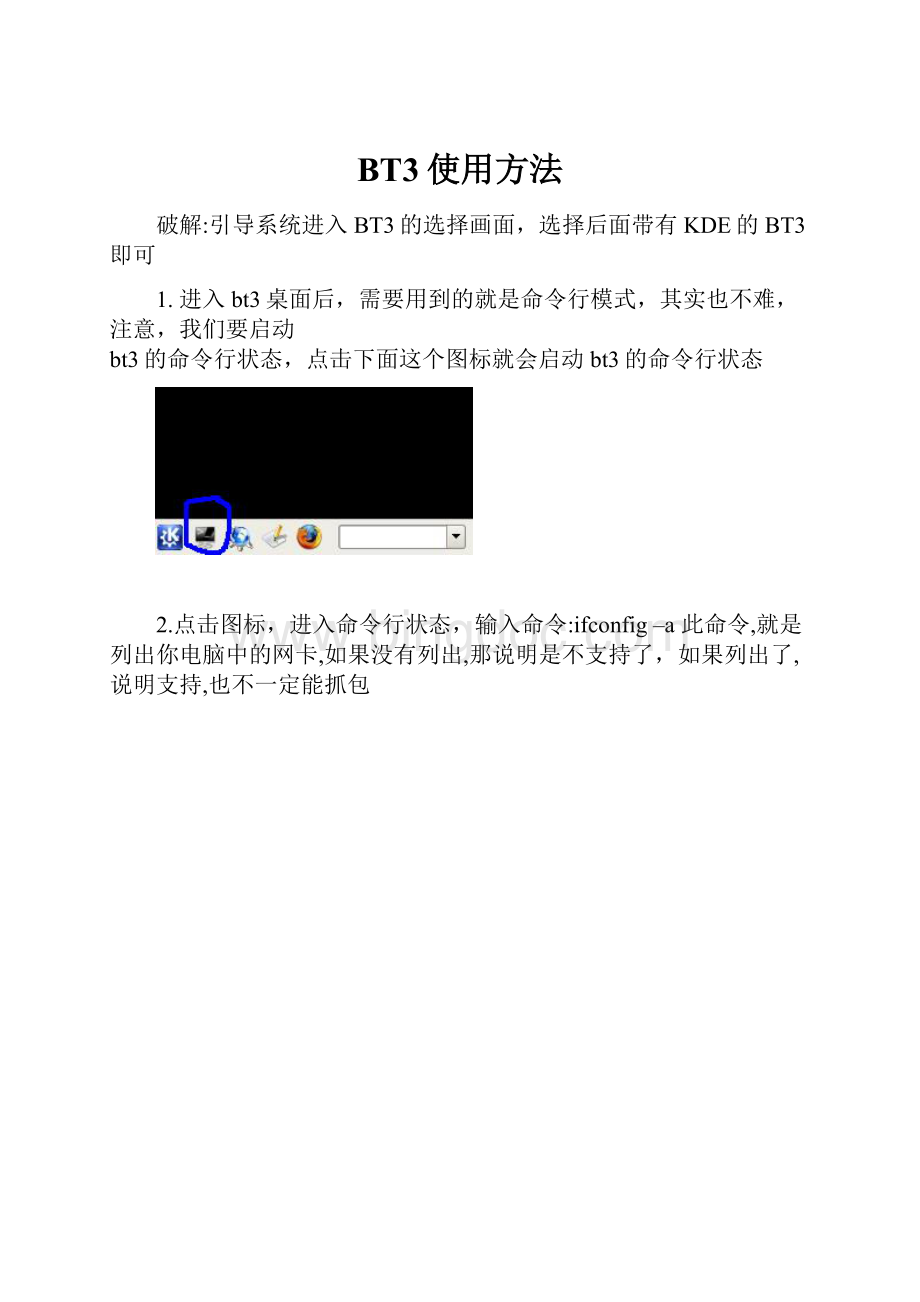

《BT3使用方法Word文档格式.docx》由会员分享,可在线阅读,更多相关《BT3使用方法Word文档格式.docx(24页珍藏版)》请在冰点文库上搜索。

网卡ID>

即可

输入命令,并回车,即可看到下面的信息:

解释一下几个名称

BSSID:

扫描到的无线路由的MAC地址,这个地址破解的时候需要用到

PWR:

无线路由的信号强度

Beacons:

向此路由发送的数据包的数量

#Data:

网卡抓到的数据包的数量

CH:

无线路由所在的信道

ENC与CIPHER,这个是无线路由的加密方式

ESSID:

无线路由的SSID的名称

我们这次举的例子,要破解的,必须为ENC:

wep,CIPHER:

wep,如上图的YEROC,就是非常合适的一个破解的对象

至于wpa加密的,由于不能抓到足够的数据包,不知道能不能破解,有兴趣的,你可以自己去试

现在我们就要查看,那个无线路由的#Data那一栏的数值变化比较快,数据包比较多,这样我们才能破解

我们看到,YEROC已经有17个数据包了,那我们就破解它

3.开始破解,再打开一个命令行模式,什么?

不知道怎么打开命令行模式,自己看文章上半部分去

打开命令行窗口,运行:

spoonwep

然后回车

打开spoonwep后

VictimMAC:

这个栏里,输入我们要破解的无线路由的MAC码,也就是MAC地址

是要破解的无线路由的MAC码,不是你无线网卡的MAC码

NetCard中,选择刚才运行airodump-ng-w123eth1这个命令中用到的无线网卡

我的为eth1,我就选择了eth1

Channel:

选择要破解的无线路由所在的信道,YEROC为六,我就选择了六

InjRate,为默认即可Launch那个栏位,选择下拉的第二项0841REPLAYATTACK

然后点击Launch按钮,就开始破解了

开始破解后,要抓到六万到十万的数据包,才能破解,我这个抓了四十分钟才抓够数据包,才破解的。

此时,由于在运行,你看不到数据包的变化,没关系

此时,再打开一个命令行窗口,输入airodump-ng-w123eth1然后回车

你就会看到#Data的数据包在不断的变化,因为运行spoonwep时,刚才那个airodump-ng的窗口会数据显示

把spoonwep2.lzm解压缩到U盘上,放到/BT3/modules/下面

打开BOOT目录,运行bootinst.bat

有可能出错提示要加-f参数,原因是系统把U盘认成了“本地磁盘”而非“可移动磁盘”。

然后再运行bat,安装就成功了。

如果你的系统是把U盘认成“可移动磁盘”那就无须添加-f。

实际上就是把bat文件里的“:

setupNT”下面的

\boot\syslinux\syslinux.exe-ma-d\boot\syslinux%DISK%:

改为

\boot\syslinux\syslinux.exe-fma-d\boot\syslinux%DISK%:

如需要用户名和密码

用户名:

root

密码:

toor

如果无法进入图形界面,请输入startx即可。

特别错误注意:

部分bt3光盘的启动界面不是上图那样,而是如下图的界面:

若是与下图相同则须选择第3项启动!

6、破解

如图所示,在菜单栏中单击即可启动spoonwep2,或者在终端窗口里输入“spoonwep”,也能启动。

选择无线网卡,选择无线网卡,根据自己的选吧(实在不会都都试一下,看哪个能搜到信号就用哪个)驱动选normal,因为作为攻击端,我们并不清楚对方WEP的密码是多少,所以选unknownvictim。

选好后点下面的next。

搜索信号完成后,会看到很多无线网络(如果你没搜到,不是网卡选择错误就是附近没人用无线网络)选择其中一个,在软件下方会看到此AP的客户端,选择其中PACKET比较多的一台(因为我们是根据分析数据包来破解密码的,所以数据包越多破解的速度越快)

特别注意:

若是DATA显示为0或者1则不要浪费时间。

无客户端

总结:

一般等到3W左右的数据包就可以得到密码了。

Airodump-ngforWindows使用方法如下:

步骤1:

打开CMD,通过cd命令进入到aircrack-ngforWindows版本所在目录,输入airserv-ng,如图:

在CMD下运行airserv-ng

参数解释:

*-p,指定监听的端口,即提供连接服务的端口,默认为666;

*-d,载入无线网卡设备,需要驱动支持;

*-c,指定启动工作频道,一般设置为预攻击AP的工作频道,默认为1;

*-v,调试级别设定。

作为Windows下的破解,第一步就是使用airserv-ng来载入我们当前使用的无线网卡,为后续破解做准备,命令如下(注意:

在命令中出现的引号一律使用英文下的引号输入):

airserv-ng-d"

commview.dll|debug"

或者

commview.dll|{myadapterid}"

输入完成后airserv-ng会自动搜寻现有无线网卡,会有提示,选择正确的无线网卡直接输入y,此时airserv-ng就在正常载入驱动后,同时开始监听本地的666端口。

换句话说,airserv-ng提供的是该无线网卡的网络服务,其他计算机上的用户也可以连接到这个端口来使用这块网卡,如图:

airserv-ng工作中

步骤2:

现在可以使用airodump-ng来搜索当前无线环境了。

注意,要另开启一个CMD,再输入如下命令:

airodump-ng127.0.0.1:

666

这里在IP地址处输入为本机即127.0.0.1,端口采用的是默认的666。

在CMD下运行airodump-ng

如上图所示,当确定预攻击目标AP的频道后,使用组合键Ctrl+C中断,即可使用如下参数来精确定位目标:

airodump-ng--channelnumber-wfilename127.0.0.1:

这里输入“airodump-ng--channel7-wonewpa127.0.0.1:

666”,回车后可看到如下图所示的内容。

在CMD下运行airodump-ng进行抓包

步骤3:

现在,就可以和前面在BackTrack2中讲述的一样进行Deauth攻击了,另开启一个CMD,输入(如下图所示):

aireplay-ng-01-aAP’sMAC127.0.0.1:

参数解释参考前面对应章节。

进行Deauth攻击

在个别情况下,可能会在上面命令结束时出现wi_write<

>

:

Operationnowprogress这样的提示,这个提示在很多无线网卡下都会出现,意思是当前进程调用被占用时,Deauth攻击在大多数情况下并不会受此影响。

步骤4:

再开启一个CMD,输入命令查看是否捕获到WPA握手数据包。

命令如下:

aircrack-ng捕获的数据包名

如果没有捕获到WPA握手数据包,就会有如下图所显示的“0handshake”,这个时候切回到刚才aireplay-ng所在的CMD中重复进行Deauth攻击。

没有获取到WPA握手数据包

攻击过程中注意观察airodump-ng工作界面,当右上角出现如下图所示的提示时,就表示成功截获到WPA握手数据包了。

成功获取到WPA握手数据包

此时再次使用aircrack-ng打开捕获的数据包,就可以看到截获到WPA<

1handshake>

的显示了,如下图所示,接下来便可以进行WPA本地破解了。

载入破解时成功识别出获得的WPA握手数据包

破解WPA-PSK输入命令如下:

aircrack-ng-wpassword.txtonewpa*.cap

这里介绍一个小技巧,可以在输入数据包名后面加一个*号,来自动将捕获的该名称的所有数据包整合导入。

回车后,显示如下图所示。

在CMD下破解WPA-PSK加密

如同在Linux下破解WPA一般耐心地等待,就可以看到WPA密钥成功解出了,如下图所示。

成功破解出WPA-PSK密码

Usb版BT3用SPOONWPA研究学习WPA更换字典和握手包的方法图解

研究学习WPA关键是二个问题。

其一是要生成一个握手包文件(*.cap),取到握手包数据。

其二是要有一个字典文件(*.txt)。

在实际操作过程中会出现这样的情况。

一是要导出握手包文件(因一时无法完成研究学习WPA),等下次再继续研究学习时,导入握手包文件。

这就要做导入导出握手包文件的操作。

二是一个系统自带字典文件不能解决WPA问题,需要用自编的字典文件进行研究。

因为字典文件是*.txt文件,因此这个字典可以根据实际情况自已编写,研究学习时可以更换不同的字典。

下面就图解详说Usb版BT3在SPOONWPA下更换握手包和字典的操作。

一、更换字典操作。

Usb版BT3在SPOONWPA下,系统自带了一个文件名为wordlist.txt的字典文件,这个字典文件是在系统启动时解压生成的,存放在/USR/LOCAL/BIN/WIFISPOONFEEDER/SPOONWPA/LIB文件夹下。

在下图页面的情况下可以进行更换字典文件。

更换字典文件按如下操作。

1、回到图标桌面(如下图),点开HOME图标(以下均按红线框内操作。

)

2、

点下图红线框内图标(向上一级文件夹)。

3、

出现下图时,点开USR文件夹

4、点开

LOCAL文件夹

5、点开BIN文件夹

6、

点开WIFISPOONFEEDER文件夹

7、点开SPOONWPA文件夹

8、

点开LIB文件夹

9、下图红线框内的文件wordlist.txt就是字典文件。

10、

将自已的字典文件复制到这个文件夹下,并删除原系统自带的字典文件,将自已的字典文件改文件名为“wordlist.txt”(因为系统必须是这个文件名)

11、改名后的字典文件“wordlist.txt”。

12、

回到SPOONWPA页面,点红线框内按钮继续研究。

13、运行情况如下图,现在系统就是用自已的字典文件进行研究了。

这个字典不行还可以再换一个………换N个都可以。

能不能研究出来就看你的字典文件好不好用了,不能责怪SPOONWPA研究不出来的。

祝你好运哦!

二、更换握手包文件(*.cap)操作。

在Usb版BT3运行SPOONWPA,系统会生成一个wscapture-01.cap文件,这个握手包文件存放在/USR/LOCAL/BIN/WIFISPOONFEEDER/SPOONWPA/TMP文件夹下。

因为运行SPOONWPA时系统运先将/USR/LOCAL/BIN/WIFISPOONFEEDER/SPOONWPA/TMP文件夹下的文件夹清空(关机时也不能保存这个文件)下图。

因此要用原有的握手包文件继续研究,就必须导入原来的握手包文件,但是重新运行SPOONWPA时,“CRACKING”标签是灰色的不能直按进行操作,如下图。

只有当系统生成握手包文件后且得到握手包后,“CRACKING”标签锁图标才会显示黄色的(可操作状态)如下图,在这样情况下才能更换握手包文件。

1、运行SPOONWPA。

先在命令窗口输入“SPOONWPA”如下图:

出现下图页面,已经启动了SPOONWPA了。

2、在“SETTINGS”页面进行相关设置,如下图。

第一项NETCARD选择网卡(我是用USB无线网卡,因此选“RAUSB0”);

第二项DRIVER选择第二个“NORMAL”;

第三项选择第二个“KNOWNVICTIM”,点“NEXT”,直接进行“HANDSHAKECAPTURE”页面。

在下图,任意输入二个MAC地址,如“111111111111和222222222222”,“VICTIMESSID”框放空不用输,再点“LAUNCHAUTOMATEDHANDSHAKECAPTURE”按钮。

回

出现下图页面时运行20钞钟的时间按红线框内的按钮,停止运行。

这时“CRACKING”标签的锁是显示黄色的,表明已生成了握手包文件(但没有取到握手包),点“CRACKING”标签,如下图。

在下图情况下,就可以更换握手包文件了(不要关闭SPOONWPA窗口,等更换好握手包文件后,回来继续操作)。

依次打开握手包文件夹“/USR/LOCAL/BIN/WIFISPOONFEEDER/SPOONWPA/TMP”就可以看到刚才生成的握手包文件了“wscapture-01.cap”(怎么打开,按更换字典文件的1-7步再打开TMP文件夹)出现下图。

这时将原来的握手包文件复制到这个文件夹里,替换这个握手包文件,注意文件名必须是“wscapture-01.cap”这是系统要求的哦。

回到SPOONWPA页面,如下图,按红线框内按钮,继续开始研究。

下图就是用替换的握手包文件进行研究了。

是不是有的人不知道在BT3下怎么找到硬盘或U盘,来进行复制字典文件或握手包文件的操作,下面补上。

看下图:

在桌面上点“SYSTEM”图标。

出现下图时,点“存储介质”图标

出现下图时就可以看硬盘或U盘了,点开U盘图标。

出现下图就可以看到U盘里的文件夹和文件了。

哈哈!

以上图解操作应该知道了吧。

祝你成功哦!