WEB应用安全检查表.xls

《WEB应用安全检查表.xls》由会员分享,可在线阅读,更多相关《WEB应用安全检查表.xls(6页珍藏版)》请在冰点文库上搜索。

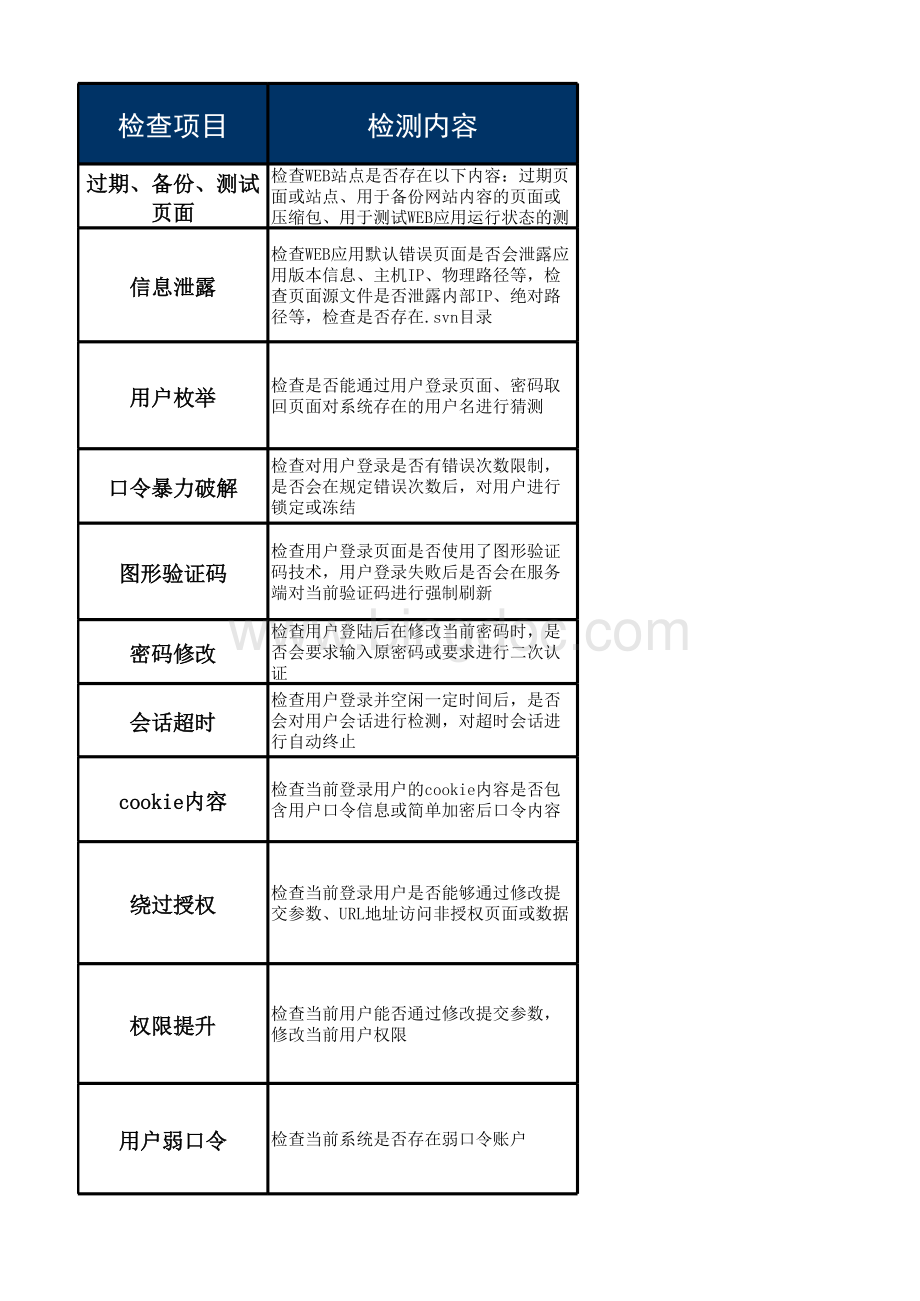

检查项目检测内容过过期期、备备份份、测测试试页页面面检查WEB站点是否存在以下内容:

过期页面或站点、用于备份网站内容的页面或压缩包、用于测试WEB应用运行状态的测试页面信信息息泄泄露露检查WEB应用默认错误页面是否会泄露应用版本信息、主机IP、物理路径等,检查页面源文件是否泄露内部IP、绝对路径等,检查是否存在.svn目录用用户户枚枚举举检查是否能通过用户登录页面、密码取回页面对系统存在的用户名进行猜测口口令令暴暴力力破破解解检查对用户登录是否有错误次数限制,是否会在规定错误次数后,对用户进行锁定或冻结图图形形验验证证码码检查用户登录页面是否使用了图形验证码技术,用户登录失败后是否会在服务端对当前验证码进行强制刷新密密码码修修改改检查用户登陆后在修改当前密码时,是否会要求输入原密码或要求进行二次认证会会话话超超时时检查用户登录并空闲一定时间后,是否会对用户会话进行检测,对超时会话进行自动终止cookiecookie内内容容检查当前登录用户的cookie内容是否包含用户口令信息或简单加密后口令内容绕绕过过授授权权检查当前登录用户是否能够通过修改提交参数、URL地址访问非授权页面或数据权权限限提提升升检查当前用户能否通过修改提交参数,修改当前用户权限用用户户弱弱口口令令检查当前系统是否存在弱口令账户目目录录遍遍历历检查是否存在目录遍历漏洞后后台台管管理理路路径径检查是否存在默认的后台管理路径业业务务逻逻辑辑检查当前系统在处理其业务功能时,是否存在逻辑错误跨跨站站漏漏洞洞检查当前站点是否存在跨站脚本攻击漏洞SQLSQL注注入入检查当前站点是否存在SQL注入漏洞命命令令执执行行检查当前站点是否存在远程命令执行漏洞文文件件上上传传检查当前站点是否存在任意文件上传漏洞文文件件包包含含检查当前站点是否存在远程、本地文件包含漏洞文文件件下下载载检查当前站点是否存在任意文件下载漏洞说明级别检查方法WEB站点存在的过期、备份、测试页面,往往会泄露页面源代码、网站目录文件、站点绝对路径等敏感信息低使用具有网页爬虫功能的WEB扫描软件对站点文件进行列举,使用字典文件对WEB站点可能存在的敏感文件进行探测WEB应用默认错误页面,如:

401、404、500;页面源文件;.svn目录往往会泄露应用程序版本信息、IP信息、物理路径等敏感信息低使用WEB漏洞扫描工具对站点页面进行爬虫测试,或手工输入错误、超长等URL,根据WEB服务器返回的错误信息进行判断通过登录页面的错误信息提示,如:

用户密码错误、用户名不存在、请输入正确的用户名等,能够对用户名进行枚举低在用户登录页面输入错误用户名及密码、在密码找回页面输入任意用户名,根据返回的错误信息提示,确认存在用户枚举漏洞若对用户错误登录次数未做限制,可使用HTTPFuzzer工具对用户口令进行暴力破解中在用户登录页面对某用户连续输入错误的用户口令,测试是否会提示登录限制提示登录页面若未使用验证码技术可对用户口令进行暴力猜解,验证码在服务端未做强制刷新,或在本地使用js刷新情况下验证码均可被绕过低在用户登录失败后,测试验证码是否会自动刷新,抓包分析验证码刷新是否在服务端进行已登录用户在修改密码时,若未要求输入原密码或二次认证时,可能会被他人恶意修改低尝试修改当前用户密码,测试是否必须输入旧密码或进行手机短信等二次认证对用户登录若未设置会话超时并自动终止,当前会话可能会被他们恶意利用低测试用户空闲一定时间后,再次操作页面时,是否会被要求重新进行身份验证cookie内容处理不当,可能导致cookie欺骗、跨站、网络钓鱼等攻击,从而导致账户信息泄露中用户登陆后,使用cookie查看、管理工具查看当前cookie是否包含明文密码或简单加密后的账户信息系统中部分页面对用户权限控制不严格,导致用户可以绕过当前权限访问其他用户页面获取非授权的数据信息高在提交用户参数时,使用HTTP代理软件对数据进行截断,并修改其中的用户信息为他人账号;修改当前地址栏中URL关键参数,测试能否参看、修改他人页面或数据系统中按照用户的不同级别,使用ID值来进行区分,在用户提交的数据包中,使用当前ID值来判断用户级别,对该ID值进行篡改后,可以以高权限用户身份进行操作或将当前用户加入到高权限用户组高使用HTTP代理软件将用户提交数据包进行截断,测试是否包含标识用户身份的ID值,修改当前ID为其他用户组,测试是否能获取其他用户组权限系统为设置用户口令策略,部分用户为方便记忆而设置了弱口令,可以被他人轻易猜解高使用类似:

账户名、123456、111111、abc123等弱口令,尝试能否利用当前用户登录成功,使用AcunetixWVS并结合弱口令字典对用户口令进行破解WEB应用对目录未作安全限制,导致在URL中直接对某目录进行访问时,不会返回403错误,而直接显示当前目录下的所有文件中在URL中直接访问站点目录名,测试是否会显示目录文件信息;使用WEB漏洞扫描工具对站点进行扫描探测当前系统管理后台是否使用了常见的管理目录名、路径,如admin、manager、admin_login.php等中手工使用常见后台路径进行猜测;使用WEB漏洞扫描工具对站点进行爬虫及目录猜解;使用字典文件对可能存在的后台路径进行探测系统在处理某些流程中,某些环节存在设计缺陷,在逻辑上可以在某些环节直接绕过,如:

短信验证码绕过、注销任意登录用户高使用HTTP代理软件将提交及返回的数据包进行截获,分析其中包含的关键字段、参数,测试能否对业务处理过程中的某些流程进行绕过系统对用户的输入信息未作任何检查及过滤,而直接输出到用户浏览器,导致跨站攻击,该漏洞常被用于:

挂马、盗取cookie等攻击中在存在用户交互的页面,提交类似alert(“xss”)的跨站测试代码,测试系统是否对特殊字符进行了过滤;使用WEB漏洞扫描工具进行跨站漏洞探测系统将用户输入未经检查就用于构造数据库查询,用户据此漏洞可以对数据库信息进行查询、修改、删除等操作,将导致管理员信息、用户信息直接泄露高在URL参数值后面提交类似:

、and1=1、-1等注入测试语句,根据页面返回内容判断是否存在注入漏洞;使用WEB漏洞扫描工具进行SQL注入探测系统对用户提交的请求缺少正确性过滤检查,用户可提交恶意命令的参数,在系统上执行系统命令高使用WEB漏洞扫描工具对站点进行扫描,通过不断尝试修改提交参数,测试是否存在命令执行漏洞系统上传页面对用户身份未进行验证,导致任意用户可直接访问上传页面,并具有任意文件上传权限;用户登陆后具有文件上传权限,但未对文件格式做严格限制,可上传恶意的脚本文件到远端主机高使用WEB漏洞扫描工具或结合字典文件对系统存在的上传页面进行探测;测试上传页面是否在服务端对文件格式有严格限制;用户登陆后查找文件上传点,测试能否上传任意文件系统使用某些危险函数去包含任意文件时,对要包含的文件来源过滤不严,用户可以构造文件路径,使程序能包含该文件,从而获取到文件内容或执行远程恶意脚本高手工在URL中对某些参数使用类似././的路径替换,测试是否能包含上级目录或系统文件;使用WEB漏洞扫描工具进行自动化扫描测试系统对外提供了文件下载功能,但文件下载对路径未做安全过滤,用户可以构造文件路径,对主机上任意文件进行下载中手工在URL使用类似././来构造文件下载路径,测试能否对主机其他文件进行下载;使用WEB漏洞扫描工具进行自动化测试支持工具AcunetixWVS、wwwscan、绿盟极光漏洞扫描器AcunetixWVS、绿盟极光漏洞扫描器手工输入验证手工输入验证Fiddler、Firefox手工输入验证手工输入验证FirefoxFiddler、FirefoxFiddler、FirefoxAcunetixWVSAcunetixWVS、绿盟极光漏洞扫描器AcunetixWVS、wwwscan、绿盟极光漏洞扫描器Fiddler、FirefoxAcunetixWVS、绿盟极光漏洞扫描器AcunetixWVS、绿盟极光漏洞扫描器AcunetixWVS、绿盟极光漏洞扫描器AcunetixWVS、绿盟极光漏洞扫描器、FirefoxAcunetixWVS、绿盟极光漏洞扫描器AcunetixWVS、绿盟极光漏洞扫描器