首届山东省大学生信息安全知识大赛决赛基础知识选择题部分.docx

《首届山东省大学生信息安全知识大赛决赛基础知识选择题部分.docx》由会员分享,可在线阅读,更多相关《首届山东省大学生信息安全知识大赛决赛基础知识选择题部分.docx(17页珍藏版)》请在冰点文库上搜索。

首届山东省大学生信息安全知识大赛决赛基础知识选择题部分

1.手动脱压缩壳一般是用下列方法

A.使用upx脱壳

B.使用fi扫描后,用unaspack脱壳

C.使用winhex工具脱壳

D.确定加壳类型后,ollyice调试脱壳

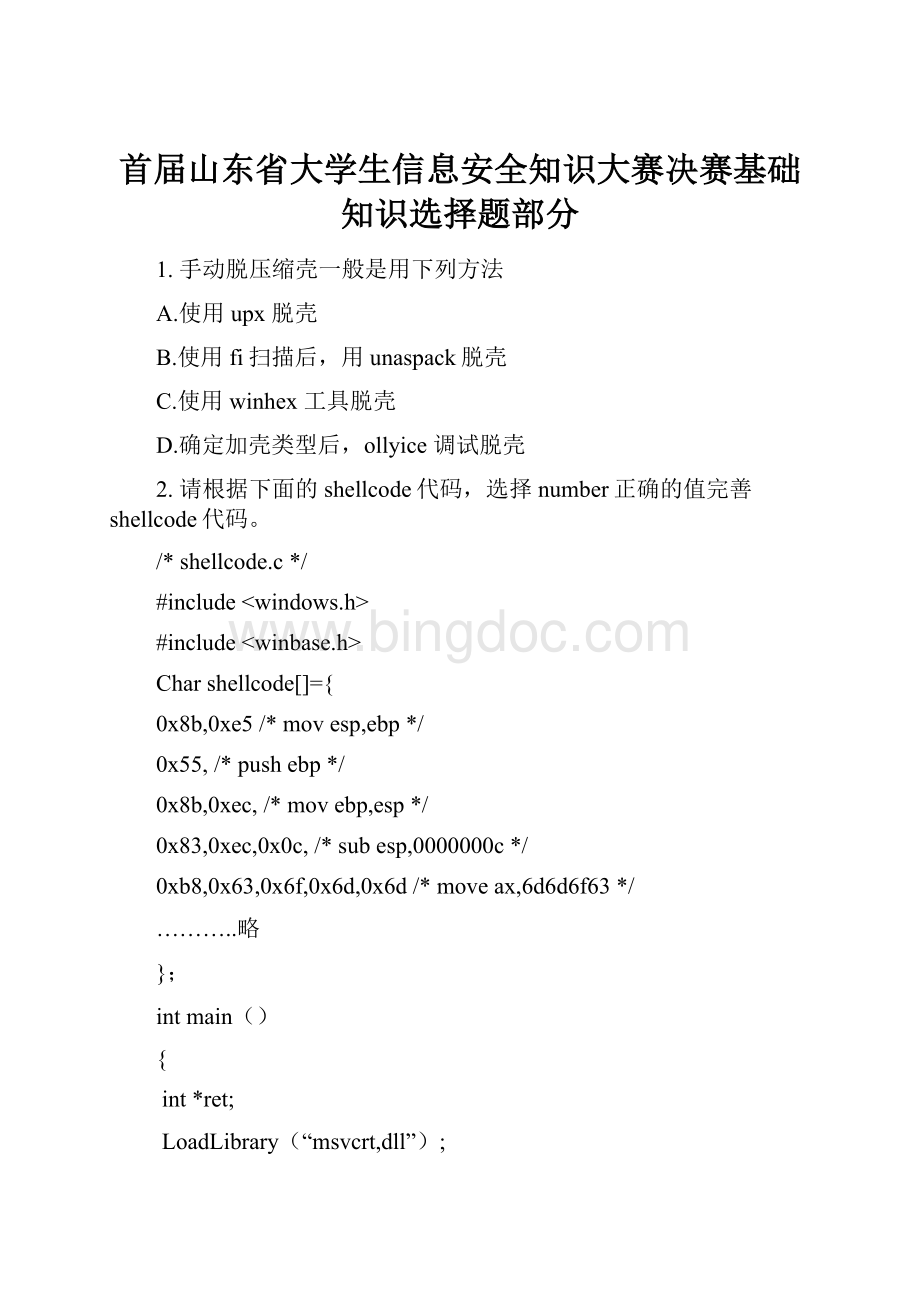

2.请根据下面的shellcode代码,选择number正确的值完善shellcode代码。

/*shellcode.c*/

#include

#include

Charshellcode[]={

0x8b,0xe5/*movesp,ebp*/

0x55,/*pushebp*/

0x8b,0xec,/*movebp,esp*/

0x83,0xec,0x0c,/*subesp,0000000c*/

0xb8,0x63,0x6f,0x6d,0x6d/*moveax,6d6d6f63*/

………..略

};

intmain()

{

int*ret;

LoadLibrary(“msvcrt,dll”);

ret=(int*)&ret+number;

(*ret)=(int)shellcode

}

A.1B.2

C.3D.4

3.下列哪个是加壳程序

A.resfixerB.aspackC.exeScopeD.7z

4.TCP/IP协议中,负责寻址和路由功能的是哪一层?

A.传输层

B.数据链路层

C.网络层

D.应用层

5.下列关于路由器叙述错误的是:

A.可以通过对用户接入进行控制,来限制对路由器的访问,从而加强路由器的安全

B.路由器也有自己的操作系统,所以定期对其操作系统进行更新,堵住漏洞是非常重要的

C.不合法的路由更新这种欺骗方式对于路由器没有威胁

D.可以通过禁用路由器上不必要的服务来减少安全隐患,提高安全性

6.下列有关防火墙叙述正确的是:

A.包过滤防火墙仅根据包头信息来对数据包进行处理,并不负责对数据包内容进行检查

B.防火墙也可以防范来自内部网络的安全威胁

C.防火墙与入侵检测系统的区别在于防火墙对包头信息进行检测,而入侵检测系统则对载荷内容进行检测

D.防火墙只能够部署在路由器等网络设备上

7.WindowsNT/2000SAM存放在:

A、WINNT

B、WINNT/SYSTEM

C、WINNT/SYSTEM32

D、WINNT/SYSTEM32/config

8. 下列关于在使用交换机的交换网络中进行嗅探技术的说法错误的是:

A.如果交换机配置了端口和MAC地址映射,则无法通过简单将网卡设为混杂模式来实现嗅探

B.如果交换机配置了端口和MAC地址映射,可以通过将MAC地址设置为局域网内其它主机的MAC来实现对相应主机的数据包的嗅探

C.如果交换机配置了端口和MAC地址映射,可以通过ARP欺骗来实现对局域网内其它主机的数据包进行嗅探

D.如果交换机配置了端口和MAC地址映射,可以通过将IP伪装成其它主机的IP来实现对局域网内其它主机的数据包进行嗅探

9. 下列关于各类扫描技术说法错误的是:

:

A.可以通过ping进行网络连通性测试,但是ping不通不代表网络不通,有可能是路由器或者防火墙对ICMP包进行了屏蔽

B.域名扫描器的作用是查看相应域名是否已经被注册等信息

C.whois服务是一个端口扫描的例子

D.端口扫描通过向特定的端口发送特定数据包来查看,相应端口是否打开,是否运行着某种服务

10.下列关于各类恶意代码说法错误的是:

A.蠕虫的特点是其可以利用网络进行自行传播和复制

B.木马可以对远程主机实施控制

C.Rootkit即是可以取得Root权限的一类恶意工具的统称

D.所有类型的病毒都只能破坏主机上的各类软件,而无法破坏计算机硬件

11.下列关于操作系统漏洞说法错误的是:

A.操作系统漏洞是由于操作系统在设计与实现的时候产生的错误

B.在安装了防火墙之后,操作系统的漏洞也就无法被攻击者或者恶意软件所利用了

C.操作系统漏洞可以能通过手动安装补丁程序、操作系统系统自动更新或者各类自动打补丁的应用程序来修补

D.著名的“冲击波”病毒便是利用了RPC服务的漏洞进行传播的

12.下列关于各类协议欺骗说法错误的的是:

A.DNS欺骗是破坏了域名与IP之间的对应关系

B.IP欺骗是利用IP与用户身份之间的对应关系,进而进行身份的欺骗

C.ARP欺骗是破坏了MAC地址与IP之间的对应关系

D.通常说的MAC地址绑定,即将MAC地址与交换机的端口进行绑定,可以防范ARP攻击

13.下列关于各类拒绝服务攻击样式说法错误的是:

A.SYNFlood攻击通过对TCP三次握手过程进行攻击来达到消耗目标资源的目的

B.pingofdeath利用ICMP协议在处理大于65535字节ICMP数据包时的缺陷进行攻击

C.teardrop攻击利用了TCP/IP协议在重组重叠的IP分组分段的缺陷进行攻击

D.Land攻击实质上一种利用大量终端同时对目标机进行攻击的分布式拒绝服务攻击

14.下列有关Linux用户登录日志说明错误的是:

A.lastlog文件记录了最近几次成功登录和最后一次不成功登录的有关信息

B.utmp文件记录了当前登录用户的有关信息

C.wtmp文件记录了用户登录和退出的有关信息

D.btmp文件记录了用户成功登录的有关信息

15.下列不是内核调试器的是哪一个:

A.WinDBG

B.SyserDebugger

C.OllyDBG

D.SoftICE

16.对PE结构中节头(Image_Section_Table)的节标志(Characteristics),下列说法有误的一项:

A.0x20000000,说明该节可执行

B.0x40000000,说明该节可写

C.0xC0000000,说明该节可读、可写

E.0xE0000000,说明该节可读、可写、可执行

17.下面那种方法不属于对恶意程序的动态分析:

A.文件校验,杀软查杀

B.网络监听和捕获

C.基于注册表,进程线程,替罪羊文件的监控

D.代码仿真和调试

18.扫描工具():

A、只能作为攻击工具

B、只能作为防范工具

C、既可作为攻击工具也可以作为防范工具

D、既不能作为攻击工具也不能作为防范工具

19.可信计算机系统评估准则(TrustedComputerSystemEvaluationCriteria,FCSEC)共分为____大类___级:

A、47B、37C、45D、46

20. 假如你向一台远程主机发送特定的数据包,却不想远程主机响应你的数据包。

这时你使用哪一种类型的进攻手段?

A、缓冲区溢出

B、地址欺骗

C、拒绝服务

D、暴力攻击

21. 用户收到了一封可疑的电子邮件,要求用户提供银行账户及密码,这是属于何种攻击手段?

A、缓存溢出攻击;

B、钓鱼攻击;

C、暗门攻击;

D、DDOS攻击

22.\x32\x2E\x68\x74\x6D此加密是几进制加密

A、十进制

B、二进制

C、八进制

D、十六进制

23.PE文件格式的开头两个字符是

A.EXB.PEC.MSD.MZ

24.下列说法正确的是

A.一张软盘经反病毒软件检测和清除后,该软盘就成为没有病毒的干净盘

B.若发现软盘带有病毒,则应立即将软盘上的所有文件复制到一张干净软盘上,然后将原来的有病毒软盘进行格式化

C.若软盘上存放有文件和数据,且没有病毒,则只要将该软盘写保护就不会感染上病毒

D.如果一张软盘上没有可执行文件,则不会感染上病毒

25.计算机蠕虫是一种特殊的计算机病毒,它的危害比一般的计算机病毒要大许多。

要想防范计算机蠕虫就需要区别开其与一般的计算机病毒,这些主要区别在于

A蠕虫不利用文件来寄生

B蠕虫病毒的危害远远大于一般的计算机病毒

C二者都是病毒,没有什么区别

D计算机病毒的危害大于蠕虫病毒

26.在下面的调试工具中,用于静态分析的是

A.windbgB.SofticeC.IDAD.Ollydbg

27. 如果一条口令长度为10,则下列关于该口令说法正确的是:

A.如果该口令仅由数字构成,则其所有可能组合为10(10-1)

B.如果该口令仅由数字构成,则其所有可能组合为910

C.如果该口令由数字和大小写英文字母所构成,则其所有可能组合为6210

D.如果该口令由数字和大小写英文字母所构成,则其所有可能组合为62(10-1)

28.你有一个共享文件夹,你将它的NTFS权限设置为sam用户可以修改,共享权限设置为sam用户可以读取,当sam从网络访问这个共享文件夹的时候,他有什么样的权限?

A、读取B、写入C、修改D、完全控制

29.下列关于网络嗅探技术说明错误的是:

A嗅探技术对于已加密的数据无能为力

B将网卡设为混杂模式来进行嗅探对于使用交换机且进行了端口和MAC绑定的局域网无能为力

C将网卡设为混杂模式可以对任意局域网内的数据包进行窃听

D可以通过配置交换机端口镜像来实现对镜像端口的数据包进行窃听

30.下列关于主机扫描说法正确的是:

A主机扫描只适用于局域网内部

B主机扫描必须在对被扫描主机取得完全控制权以后才能进行

C如果被扫描主机没有回应,则说明其不存在或不在线

D主机扫描本质上仍然是通过对相应主机的端口进行扫描,根据其回复来判断相应主机的在线情况

31.增加主机抵抗DoS攻击能力的方法之一是:

A.缩短SYNTimeout时间

B.调整TCP窗口大小

C.增加SYNTimeout时间

D.IP-MAC绑定

32.unix系统日志文件通常是存放在:

A、/var/log B、/usr/adm

C、/etc/D、/var/run

33.某网站管理后台验证文件内容如下,则在不知道管理员用户名与密码的情况下,如何进入管理后台:

adminname=Request.form("username")

password=Request.Form("password")

setrs=server.createobject("adodb.recordset")

sql="select*fromtbl_administratorswherestrID='"&adminname&"'andstrPwd='"&password&"'"

rs.opensql,conn,1,1

ifnotrs.eofthen

session("hadmin")="uestcjccadmin"

response.redirect"admin_index.asp"

else

response.redirect"admin_login.asp?

err=1"

endif

A.用户名:

admin密码admin:

B.用户名:

’or‘1’=’1密码:

’or‘1’=’1

C.用户名:

adminname密码:

password

D.用户名:

admin密码’or‘1’=’1

34.下列方法中不能用来进行DNS欺骗的是:

A.缓存感染

B.DNS信息劫持

C.DNS重定向

D.路由重定向

35.属于被动攻击的恶意网络行为是:

A.缓冲区溢出

B.网络监听

C.端口扫描

D.IP欺骗

36.保障信息安全最基本、最核心的技术是:

A.信息加密技术

B.信息确认技术

C.网络控制技术

D.反病毒技术

37.当你感觉到你的Win2000运行速度明显减慢,当你打开任务管理器后发现CPU的使用率达到了百分之百,你最有可能认为你受到了哪一种攻击:

A、特洛伊木马

B、拒绝服务

C、欺骗

D、中间人攻击

38.下面选项中关于交换机安全配置方法正确的是:

A.在MAC/CAM攻击方式中,可采用增大CAM表来防止MAC被填满。

B.防止交换机ARP欺骗可以采取打开snoopingbinding来防止。

C.当交换机打开了SNMP后,只需将SNMP置为只读就能防止SNMPSnarf攻击。

D.对于IP/MAC欺骗对交换机进行攻击,需要对交换机进行portsecurity配置。

39.用一个特别打造的SYN数据包,它的原地址和目标地址都被设置成某一个服务器地址。

这样将导致接收服务器向他自己的地址发送SYN-ACK信息,结果这个地址又发回ACK信息并创建一个空连接,被攻击的服务器每接收到一个这样的连接就将其保存,直到超时,这种拒绝服务攻击是下列中的:

A、SYNFlooding攻击

B、Teardrop 攻击

C、UDPStorm 攻击

D、Land攻击

40.向有限的空间输入超长的字符串是哪一种攻击手段?

A、缓冲区溢出;

B、网络监听;

C、拒绝服务

D、IP欺骗

41.下列关于Linux操作系统说明错误的是:

A、在Linux中,password文件中并未保存用户密码,而是将加密后的用户密码保存在shadow文件中

B、在Linux中,如果两个用户所设置的密码相同,则其在密码的密文也相同

C、在Linux中,文件或文件夹的属性中保存了文件拥有者、所属的用户组及其它用户对其的访问权限

D、Linux与Windows的访问控制一样,都通过将合法用户划分为不同的用户组,并明确其可以访问的资源

42.下面不属于漏洞分析步骤的是:

A、shellcode定位

B、shellcode功能分析

C、漏洞触发原因分析

D、汇编代码编写

43.下列关于口令破解,说法错误的是:

A字典攻击本质上仍然是一种穷举攻击,其通过对字典中的条目进行逐一尝试其是否是正确口令

B在设置口令时,包含电话号码、生日等个人信息对于口令安全没有影响

C将口令设置得位数多一些增加了破解难度,有利于口令安全

D在口令设置时尽可能包括数字、大小写英文字母以及特殊字符有助于提高口令的安全性

44.下列关于网页恶意代码叙述错误的是:

A网页恶意代码通常使用80端口进行通信,所以一般来讲防火墙无法阻止其攻击

B网页恶意代码一般由JavaScript、VBScript等脚本所编写,所以可以通过在浏览器中禁止执行脚本来对其进行防范

C网页恶意代码仅能对通过网络传输的用户信息进行窃取,而无法操作主机上的各类用户资源

D网页恶意代码与普通可执行程序的重要区别在于,其实解释执行的而不需要进行编译

45.下列关于加壳与脱壳说法正确的是:

A对于执行加了壳的应用程序,首先运行的实际上是壳程序,然后才是用户所执行的应用程序本身

B由于加壳的原因,加壳后程序所占的存储空间将会比原程序大上好几倍

C加过壳的程序无法直接运行,必须要先进行脱壳才能运行

D对于加过壳的程序,可以对其进行反编译,得到其源代码进行分析,并进行脱壳

46.下列关于ARP协议及ARP欺骗说法错误的是:

A、通过重建ARP表可以一劳永逸的解决ARP欺骗

B、ARP欺骗的一种方式是欺骗路由器或交换机等网络设备,使得路由器或交换机等网络设备将数据包发往错误的地址,造成被攻击主机无法正确接收数据包。

C、除了攻击网络设备外,还可以伪造网关,使本应发往路由器或交换机的数据包发送到伪造的网关,造成被攻击主机无法上网。

D、ARP协议的作用是实现IP地址与物理地址之间的转换

47.________是采用综合的网络技术设置在被保护网络和外部网络之间的一道屏障,用以分隔被保护网络与外部网络系统防止发生不可预测的、潜在破坏性的侵入,它是不同网络或网络安全域之间信息的唯一出入口:

A.防火墙技术

B.密码技术

C.访问控制技术

D.VPN

48.网络监听是怎么回事?

A.远程观察一个用户的电脑

B.监视网络的状态、数据流动情况

C.监视PC系统运行情况

D.监视一个网站的发展方向

49.CodeRed爆发于2001年7月,利用微软的IIS漏洞在Web服务器之间传播。

针对这一漏洞,微软早在2001年三月就发布了相关的补丁。

如果今天服务器仍然感染CodeRed,那么属于哪个阶段的问题?

A.系统管理员维护阶段的失误

B.微软公司软件的设计阶段的失误

C.最终用户使用阶段的失误

D.微软公司软件的实现阶段的失误

50.WindowsNT和Windows2000系统能设置为在几次无效登录后锁定帐号,这可以防止:

A、木马;

B、暴力攻击;

C、IP欺骗;

D、缓存溢出攻击

51.5EE56782EDE1F88747A7C68C75A91BFC:

A12C6863303D3F0296338E6B40628643此hash值由哪两部分组成:

A.NThash+LMhash

B.Md5hash+Lmhash

C.Md5hash+NThash

D.Md4hash+Md5hash

52.以下不属于非对称加密算法的是:

A.DESB.AESC.RSAD.DEA

53.下面哪个是流行的加壳鉴别工具:

A.superscan

B.peid

C.upxshell

D.Armadillo

54.下列关于拒绝服务攻击说法错误的是:

A.带宽消耗是拒绝服务攻击的一种样式

B.反射式拒绝服务攻击是攻击方直接向被攻击方发送封包

C.拒绝服务攻击的目的之一是使合法用户无法正常访问资源

D.分布式拒绝服务攻击是同时利用大量的终端向目标主机发动攻击

55.下列有关Windows日志说明错误的是:

A.可以通过管理工具中的事件查看器查看各类日志

B.Windows的日志包含了安全日志、系统日志、应用程序日志等多种日志

C.为了保证安全日志、系统日志、应用程序日志三类Windows自带的系统日志文件的安全,其全部经过加密再存放在相应的文件夹中

D.可以自行设定相应的审核规则(如:

文件访问),系统将会把符合规则的行为写入日志文件

56.许多木马程序运行后会释放文件到指定位置,随后运行释放出的木马文件。

以下windowsAPI函数中,不能用来运行文件的是?

________

A.WSAStartup

B.WinExec

C.CreateProcess

D.ShellExecute

57.下列关于木马行为分析方法说法正确的是________

A.首先查壳,如果有加壳则采用IDA进行静态分析,否则用OD分析。

B.用OD调试,直接对关键的API函数下断点,一定可以分析得到木马程序的恶意行为。

C.先单步分析几个函数,再全局检查是否该有加壳、加密、动态内存加载DLL或者shellcode等行为,如果没有则采用IDA静态分析,如果有则采用OD进行动态调试分析。

D.分析木马过程中,只要把注册表的操作完全的监视了,木马程序的启动方式肯定能找到。

58.下列关于蠕虫的说法正确的是________

A.蠕虫是一种恶意程序,可能具有传染性。

B.蠕虫都是通过邮件传播的。

C.蠕虫一旦攻击成功,同等情况下,其危害大于木马。

D.蠕虫只攻击局域网机器。

59.在IA32的架构下,程序缓冲区溢出的原理是:

A.程序对缓冲区长度没有进行检查

B.定义缓冲区长度太小

C.内存分配出错了

D.函数调用地址在缓冲区的上方

60.以下为一封邮件的邮件头。

X-Apparently-To:

gogoyao2521@.twvia116.214.12.112;Fri,04Nov201105:

58:

01-0700

Return-Path:

Received-SPF:

none(domainof.twdoesnotdesignatepermittedsenderhosts)

X-Originating-IP:

[219.87.8.84]

Authentication-Results:

from=.tw;domainkeys=neutral(nosig);from=.tw;dkim=neutral(nosig)

Received:

from127.0.0.1(HELO.tw)(219.87.8.84)

bywithSMTP;Fri,04Nov201105:

58:

01-0700

Date:

Fri,04Nov201120:

57:

24+0800

Thread-Topic:

=?

big5?

B?

vMam7LlxpGyxYrPmMjAxMaZ+MTCk6w==?

=

thread-index:

Acya8UxYz1lfW0x7ReGIAUJEWKRBpg==

Reply-To:

=?

big5?

B?

pXilX7RJqLm7yKbm?

=

From:

=?

big5?

B?

pXilX7RJqLm7yKbm?

=

To:

=?

big5?

B?

q8Ck5aao?

=

Subject:

=?

big5?

B?

vMam7LlxpGyxYrPmMjAxMaZ+MTCk6w==?

=

MIME-Version:

1.0

Content-Class:

urn:

content-classes:

message

Importance:

normal

Priority:

normal

该邮件的真实发件IP和时区分别是:

A.116.214.12.112-0700

B.116.214.12.112+0800

C.219.87.8.84+0800

D.219.87.8.84-0700