网络安全实验报告.doc

《网络安全实验报告.doc》由会员分享,可在线阅读,更多相关《网络安全实验报告.doc(61页珍藏版)》请在冰点文库上搜索。

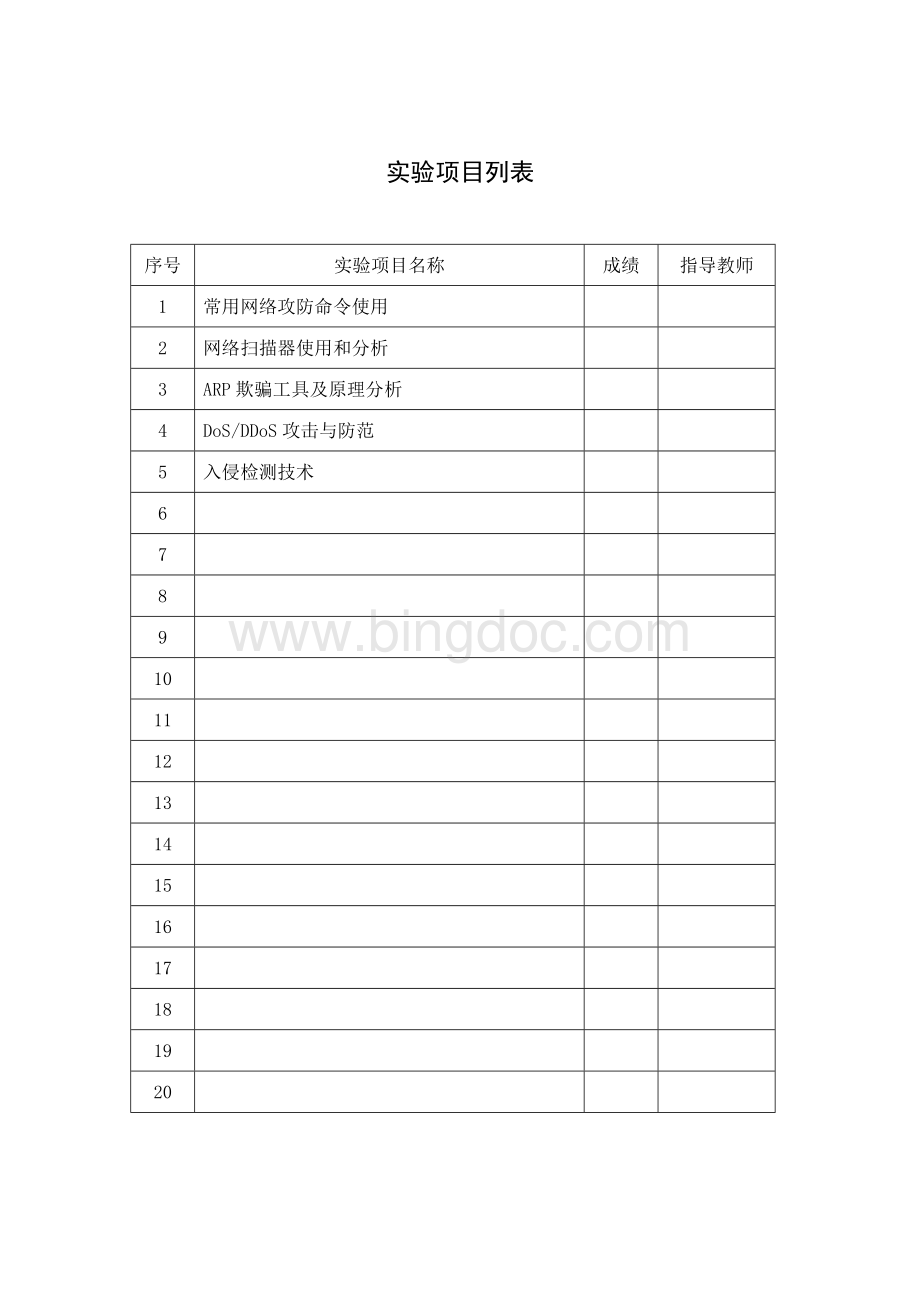

实验项目列表

序号

实验项目名称

成绩

指导教师

1

常用网络攻防命令使用

2

网络扫描器使用和分析

3

ARP欺骗工具及原理分析

4

DoS/DDoS攻击与防范

5

入侵检测技术

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

福建农林大学计算机与信息学院信息工程类实验报告

系:

计算机与信息学院专业:

网络工程年级:

09级

姓名:

刘建凯学号:

091154048实验课程:

网络安全

实验室号:

___田513___实验设备号:

37实验时间:

指导教师签字:

成绩:

实验名称:

常用网络攻防命令使用

一.实验目的和要求

目的:

1.了解网络访问的大致步骤和方法

2.熟练使用PsTools中的相关程序,能够使用该套工具进行基本访问和

日志清除

3.掌握NET命令组的使用方法,能够使用NET命令组进行基本的访问

4.学会使用Radmin进行文件上传和下载

要求:

第一阶段:

1.熟悉PsTools工具使用方法.

2.熟悉本章介绍的各种常用DOS命令.

3.学会使用Radmin进行文件上传下载.

第二阶段:

1.已知某台Windows操作系统的计算机管理用户名

(csadmin)和密码(testadmin).使用如下方法入侵该计算

机(获得Shell,在对方计算机中安装远程控制程序进行

屏幕控制):

A.仅使用Windows的自带命令和远程控制程

序;B.仅使用PsTools中的相关工具和远程控制程序.

2.获得对方每个盘的详细目录结构,并使用TFTP传到本

地.

3.从传回本地的详细目录结构中找到文件security.dat

所在位置,并传回本地.

第三阶段:

1.卸载对方系统中的远程控制程序

2.完成选择题

二.实验原理

网络攻击原理及方法概要:

三.主要仪器设备(实验用的软硬件环境)

PsTools工具:

一个命令行下的WindowsNT/2000/XP/2003远程或者局域系统管理工具包.

Radmin工具:

一个将远程控制、外包服务组件、以及网络监控结合到一个系统里的远程控制软件.

cshell实验所需工具PC机两台

四.实验内容与步骤

1、基于Windows命令的远程访问

本次远程访问简介已知一台电脑的管理员用户及密码,最简单的远程访问莫过于基于建立ipc连接的远程访问.在建立ipc连接之后,我们可以很方便的复制文件到远程主机,运行已复制的软件,从而达到远程访问的目的.本次远程访问步骤:

第一步:

建立ipc连接

第二步:

将被远程访问电脑的C盘映射为本地的Z盘或者直接复制文件至被远程访问电脑的C盘.

将被远程访问电脑的C盘映射为本地的Z盘(建议使用).

直接把cshell.exe复制至被远程访问电脑的C盘下.

第三步:

远程运行cshell.exe,作业设定的是在10:

25运行已复制在192.168.0.129电脑上的cshell.exe文件.

.在cmd命令中输入"telnet192.168.0.1291234"(没有引号),完成远程访问.

截至此处,本次实验目的达到.获得被远程访问者的Shell之后,访问并没有结束,为了下次访问方便,或者利用此电脑访问其他电脑,一般都会在已访问的电脑建立后门.下一节实验是用PsTools工具进行访问,用Radmin进行屏幕控制.在本次访问之后,我们先做一些准备工作,将Radmin的服务端复制到已访问电脑.Radmin服务端包括:

r_server.exe,raddrv.dll,AdmDLL.dll.在本地电脑的C盘根目录下放着,现在将它们复制到IP为192.168.1.101,账号为csadmin,密码为testadmin的电脑中.

输入复制r_server.exe文件命令(已建立IPC连接):

copyc:

\r_server.exe\\172.31.63.38\c$

2、基于PsTools和Radmin的远程访问

本次远程访问简介利用PsTools中的psexec.exe程序将cshell.exe复制至远程主机并运行,然后获得Shell,利用上次实验已复制好的Radmin服务端,把Radmin安装在被访问电脑上,进行屏幕控制.

本次远程访问步骤:

第一步:

将cshell.exe复制至远程主机并运行.在建立ipc连接之后,我们使用psexec.exe就不要输入远程电脑的账号密码,较为方便.输入建立ipc连接命令:

netuse\\192.168.1.101\ipc$testadmin/user:

csadmin利用psexec.exe复制cshell.exe至192.168.1.103并运行.我们在使用psexec.exe时,通常在命令行后面加上-d参数,表示不等待程序执行结束就返回.把cshell.exe复制到192.168.1.103并运行.

在本地电脑输入telnet192.168.1.1031234,成功.

第二步:

在192.168.1.101上面安装Radmin服务端.运用psexec工具进入远程电脑的cmd命令工具

安装Radmin的服务端并启动服务.

随后我们就可以在Radmin客户端上,点击新建连接,在其中输入已植入Radmin服务端,安装并开启服务电脑的IP地址(192.168.1.101),在连接模式中选择需要类型,然后双击已建立的连接,就可以进行控制了.

进行连接:

连接后,对方的桌面图:

3、寻找并传回目标文件security.dat

本次远程访问目的到现在,我们已经熟悉了两种远程访问的方法,并且在两次访问中已经把Radmin这个强大的远程控制软件安装完成,接下来要做的就是寻找被访问电脑上的security.dat(正确的security.dat内容为"thisistherightforthetest",无引号),并将其传回本地.

本次远程访问步骤:

第一步:

查找security.dat存放的位置方法一:

Radmin工具利用Radmin工具将被访问电脑文件夹选项修改为"显示所有文件和文件夹".然后用搜索选项搜索security.dat.用连接模式中的"完全控制"连接被访问电脑,双击被访问电脑的图标,在被访问电脑的"我的电脑"-"工具"-"文件夹选项"-"查看"中修改.

在被访问电脑的"我的电脑"-"搜索"选项中搜索security.dat,通过直接查看文件,找到正确的security.dat.

方法二:

dir命令进入被访问电脑的cmd命令行工具.在cmd命令行中输入dirc:

\security.dat/a/s来查找目标文件./a/s表示显示当前目录下所有文件,包括隐藏文件和子目录下的所有文件.

dir命令能够详细的显示查找的文件大小,由目标文件的内容可知其大小是30字节,不需要查看文件内容就可以找到正确的目标文件,降低风险.

第二步:

将已查找到的正确的security.dat文件利用Radmin传回本地.把Radmin的连接模式改为"文件管理",双击被远程访问电脑图标进入文件管理模式.

进入正确的security.dat文件目录,选择"拷贝目录到另外的计算机",传回目标文件成功(由于目标文件属性是隐藏,所以传回的文件也是隐藏属性,需要在本地电脑把"文件夹选项"修改为"显示所有文件和文件夹",此过程省略).

用记事本打开传回本地的security.dat文件,确认是自己想要查找的目标文件.截至此处,本次实验目的已经达到.

4、卸载被远程访问电脑的远程控制程序

本次实验目的卸载被远程访问电脑中的Radmin服务,并删除Radmin的服务端安装程序及cshell.exe.

本次实验步骤

第一步:

卸载远程电脑中的Radmin服务.进入远程电脑cmd,停止Radmin服务(使用psexec之前,已建立ipc连接).

卸载远程电脑Radmin服务(最后一行命令是检验Radmin服务是否被成功卸载).

第二步:

关闭r_server服务的进程.用pslist命令查看r_server进程的pid.

用pskill命令关闭r_server进程.

第三步:

删除Radmin服务端安装程序及cshell.exe.将远程电脑的C盘映射为本地的Z盘.进入本地Z盘即远程电脑C盘,删除Radmin服务端安装程序及cshell.exe.

截至此处,本次实验目的已达到.

五.实验总结

通过本次实验,我学会了远程控制对方的主机,学会使用远程控制的相关工具,为后面进行攻击做好基础准备。

六.质疑、建议、问题讨论

有哪些方法可以防止受到本实验中提到的类似攻击?

答:

保护好自己的密码,密码等级可设级别高一点,防止被人破解,要开启防火墙。

关闭本地电脑ipc$共享关闭本地电脑ipc$共享,远程电脑与本地电脑建立ipc连接的时候,远程电脑的cmd命令中会提示:

发生系统错误67,找不到网络名.关闭本地电脑的ipc$共享

远程电脑欲和本地电脑建立ipc连接,提示:

发生系统错误67,找不到网络名

需要的时候打开ipc$共享

福建农林大学计算机与信息学院信息工程类实验报告

系:

计算机与信息学院专业:

网络工程年级:

09级

姓名:

刘建凯学号:

091154048实验课程:

网络安全

实验室号:

___田513___实验设备号:

38实验时间:

指导教师签字:

成绩:

实验名称:

网络扫描器使用和分析

一.实验目的和要求

通过使用网络扫描软件,了解目标主机端口和服务的开放情况,从而进一步获取信息,找出系统安全漏洞。

通过抓包软件的使用,捕获一些敏感数据(如密码)。

通过本次实验,可以了解到端口与服务开放的风险,增强在网络安全防护方面的意识,还可以捕获局域网中用户的账号和密码。

实验具体要求如下:

1.熟悉网络数据包捕获工具的使用

2.熟悉扫描程序(漏洞、端口)的使用

3.能够利用抓包工具分析扫描程序的具体原理

二.实验原理

Wireshark简介及使用原理:

Wireshark(前称Ethereal)是一个网络封包分析软件,不是入侵侦测软件。

网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。

网络封包分析软件的功能可想像成电工技师使用电表来量测电流、电压、电阻的工作--只是将场景移植到网络上,并将电线替换成网络线。

对于网络上的异常流量行为,Wireshark不会产生警示或是任何提示。

然而,仔细分析Wireshark撷取的封包能够帮助使用者对于网络行为有更清楚的了解。

Wireshark不会对网络封包产生内容的修改,它只会反映出目前流通的封包资讯。

Wireshark本身也不会送出封包至网络上。

Xscan简介及使用原理:

Xscan采用多线程方式对指定IP地址段(或单机)进行安全漏洞检测,支持插件功能,提供了图形界面和命令行两种操作方式,扫描内容包括:

远程服务类型、操作系统类型及版本,各种弱口令漏洞、后门、应用服务漏洞、网络设备漏洞、拒绝服务漏洞等二十几个大类。

nmap简介及使用原理:

nmap是Linux,FreeBSD,UNIX,Windows下的网络扫描和嗅探工具包,其基本功能有三个,一是探测一组主机是否在线;其次是扫描主机端口,嗅探所提供的网络服务;还可以推断主机所用的操作系统。

Nmap可用于扫描仅有两个节点的LAN,直至500个节点以上的网络。

Nmap还允许用户定制扫描技巧。

通常,一个简单的使用ICMP协议的ping操作可以满足一般需求;也可以深入探测UDP或者TCP端口,直至主机所使用的操作系统;还可以将所有探测结果记录到各种格式的日志中,供进一步分析操作。

三.主要仪器设备(实验用的软硬件环境)

1.要求实验室内网络是连通的,组内每台计算机均可以访问另外一台计算机。

2.下载相关工具和软件包(wireshark,Xscan,nmap)。

3.在计算机中安装相应的软件

四.实验内容与步骤

1、利用WireShark捕获数据包

在VOA网站(

1.打开VOA网站,进入会员登录界面。

2.输入相应的用户名和密码。

3.起动WireShark应用程序,点击Capture-->Interfaces-->Options,将CaptureFilter设置为tcpporthttp,再点击Start起动。

4.在捕获的包中查找相应的用户名和密码。

捕获的用户名为:

1402717048@

捕获的密码为:

141b0a09741c710baca8经过加密

2、利用Xscan扫描主机和局域网中的开放端口和漏洞

1.安装并运行Xscan,设置扫描的参数。

在指定IP地址范围时,将IP改为127.0.0.1;然后再设置检测范围,选择所需要的扫描内容。

扫描参数设置完毕后,开始扫描。

扫描完成后,扫描结果如下:

(1)扫描的漏洞如图所示:

(2)扫描的内容如图所示:

2.将IP地址范围改为172.31.63.0-172.31.63.254,扫描范围不变,再重新扫描一次。

重新设置完毕后,开始扫描,扫描后的结果如下:

(1)扫描的漏洞如图所示:

(2)扫描的内容如图所示:

3、利用nmap对局域网中的主机进行扫描

1.下载安装好nmap后,运行cmd,将目录打开到装nmap的文件夹下,然后输入:

nmap-sP172.31.63.1-254,用于探测局域网中开放的主机。

扫描完成后输出的结果包括目标的主机的IP地址和MAC地址,如图所示:

2.扫描完局域网中存活的主机后,选择其中的一个,输入命令:

nmap-O192.168.136.129,用于探测目标主机的操作系统。

扫描完成后输出的结果包括目标的主机的操作系统和开放端口,如图所示:

3.用nmap对目标主机扫描后,对目标主机的操作系统,MAC地址,开放端口有了一定的了解,可以对这些信息作为一定的依据,再利用一些攻击性软件,即可对目标主机实施攻击。

五.实验总结

通过本次实验,我了解并掌握了,攻击前关于目标主机的信息收集,针对目标主机的漏洞,端口进行扫描的技巧,为攻击做好准备。

六.质疑、建议、问题讨论

思考题一:

在使用wireshark捕获目标主机用户名和密码时,试着捕获一下目标主机的网易邮箱,看是否可以捕获到邮箱的用户名和密码。

如果不能,思考一下不能捕获的原因?

答:

不能,因为其密码有加密,不能显示其原密码,必须要经过破解还原密码。

思考题二:

在使用Xscan扫描局域网内主机的开放端口与漏洞信息时,为什么发现有些主机存活,却不能扫描?

答:

有可能对方主机开启了安全卫士等一些安全软件,限制了我们扫瞄。

思考题三:

在使用nmap扫描目标主机后,可以得知目标主机的许多的有用信息,如何利用这些信息做进一步的攻击?

答:

如扫描到其开放端口,则就可以针对该端口发起进攻,如ddos等。

福建农林大学计算机与信息学院信息工程类实验报告

系:

计算机与信息学院专业:

网络工程年级:

09级

姓名:

刘建凯学号:

091154048实验课程:

网络安全

实验室号:

___田513___实验设备号:

38实验时间:

指导教师签字:

成绩:

实验名称:

ARP欺骗工具及原理分析

一.实验目的和要求

1.熟悉ARP欺骗攻击工具的使用

2.熟悉ARP欺骗防范工具的使用

3.熟悉ARP欺骗攻击的原理

二.实验原理

ARP及ARP欺骗原理:

ARP(AddressResolutionProtocol)即地址解析协议,是一种将IP地址转化成物理地址的协议。

不管网络层使用什么协议,在网络链路上传送数据帧时,最终还是必须使用硬件地址的。

而每台机器的MAC地址都是不一样的,具有全球唯一性,因此可以作为一台主机或网络设备的标识。

目标主机的MAC地址就是通过ARP协议获得的。

ARP欺骗原理则是通过发送欺骗性的ARP数据包致使接收者收到数据包后更新其ARP缓存表,从而建立错误的IP与MAC对应关系,源主机发送数据时数据便不能被正确地址接收。

ARPsniffer使用原理:

在使用该工具时,它会将网络接口设置为混杂模式,该模式下工具可以监听到网络中传输的所有数据帧,而不管数据帧的目的地是自己还是其他网络接口的地址。

嗅探器会对探测到的每一个数据帧产生硬件数据中断,交由操作系统处理,这样就实现了数据截获。

局域网终结者使用原理:

一个主机接收到与自已相同IP发出的ARP请求就会弹出一个IP冲突框来。

利用局域网终结者可以伪造任一台主机的IP向局域网不停地发送ARP请求,同时自已的MAC也是伪造的,那么被伪造IP的主机便会不停地收到IP冲突提示,致使该主机无法上网。

这便构成了局域网终结者的攻击原理。

网络执法官使用原理:

网络执法官原理是通过ARP欺骗发给某台电脑有关假的网关IP地址所对应的MAC地址,使其找不到网关真正的MAC地址。

三.主要仪器设备(实验用的软硬件环境)

1.要求实验室内网络是连通的,组内每台计算机均可以访问另外一台计算机。

2.下载相关工具和软件包(ARP攻击检测工具,局域网终结者,网络执法官,ARPsniffer嗅探工具)。

四.实验内容与步骤

1、利用ARPsniffer嗅探数据

实验须先安装winpcap.exe它是arpsniffer.exe运行的条件,接着在arpsniffer.exe同一文件夹下新建记事本,输入Startcmd.exe,保存为cmd.bat。

ARPsniffer有很多种欺骗方式,下面的例子是其中的一种。

1.运行cmd.exe,依次输入以下命令:

"arpsf.exe-sniffall-of:

\sniffer.txt-g172.31.63.254-t172.31.63.38"(其中IP地址:

172.31.63.254是局域网网关的地址,172.31.63.38是被欺骗主机的IP地址,试验获取的数据将会被输入到F盘的sniffer.txt文件中。

)按回车键运行,出现如下图所示的选项,选1,接着选0,回车,程序便开始监听了。

2.停止运行,打开F盘的sniffer.txt文件,在文件中查找,可以发现被欺骗主机的一些敏感信息,如下图:

可以发现被欺骗主机注册某网站时的信息:

username=netsecpassword=11223344等。

五.实验总结

通过本次实验,我学会了ARP欺骗技术,以及一些相关软件的使用,通过ARP欺骗可以截取一些呗被欺骗主机的敏感信息。

六.质疑、建议、问题讨论

思考问题1.实验中的工具软件是利用什么实现其功能的

2.如何防范此类攻击

答:

ARP欺骗攻击工具是利用ARP欺骗的手段实现其功能的,它的使用对用户隐私,以及某些敏感信息的保密具有极大威胁。

我们可以通过将MAC地址与IP地址绑定的方法以避免遭到ARP欺骗。

福建农林大学计算机与信息学院信息工程类实验报告

系:

计算机与信息学院专业:

网络工程年级:

09级

姓名:

刘建凯学号:

091154048实验课程:

网络安全

实验室号:

__田513___实验设备号:

38实验时间:

指导教师签字:

成绩:

实验名称:

DoS/DDoS攻击与防范

一.实验目的和要求

通过本实验对DoS/DDoS攻击的深入介绍和实验操作,了解DoS/DDoS攻击的原理和危害,并且具体掌握利用TCP、UDP、ICMP等协议的DoS/DDoS攻击原理。

了解针对DoS/DDoS攻击的防范措施和手段。

实验具体目的如下:

1.了解SYN-FLOOD攻击的原理、特点

2.了解UDP-FLOOD攻击的原理、特点

3.了解DDoS攻击的原理、特点

4.了解针对DoS/DDoS攻击的防御手段

二.实验原理

DoS攻击:

DoS是DenialofService的简称,即拒绝服务,目的是使计算机或网络无法提供正常的服务。

其攻击方式众多,常见的有SYN-FLOOD,UDP-FLOOD。

A.SYN-FLOOD攻击:

标准的TCP连接要经过三次握手的过程,首先客户端向服务器发送一个SYN消息,服务器收到SYN后,会向客户端返回一个SYN-ACK消息表示确认,当客户端受到SYN-ACK后,再向服务器发送一个ACK消息,这样就建立了一次TCP连接。

SYN-FLOOD则是利用TCP协议实现上的一个缺陷,SYN-FLOOD攻击器向服务器发送洪水一样大量的请求,当服务器受到SYN消息后,回送一个SYN-ACK消息,但是由于客户端SYN-FLOOD攻击器采用源地址欺骗等手段,即发送请求的源地址都是伪造的,所以服务器就无法受到客户端的ACK回应,这样一来,服务端会在一段时间内处于等待客户端ACK消息的状态,而对于每台服务器而言,可用的TCP连接队列空间是有限的,当SYN-FLOOD攻击器不断的发送大量的SYN请求包时,服务端的TCP连接队列就会被占满,从而使系统可用资源急剧减少,网络可用带宽迅速缩小,导致服务器无法为其他合法用户提供正常的服务。

B.UDP-FLOOD攻击:

UDP-FLOOD攻击也是DDoS攻击的一种常见方式。

UDP协议