VPN完全配置指南.pdf

《VPN完全配置指南.pdf》由会员分享,可在线阅读,更多相关《VPN完全配置指南.pdf(16页珍藏版)》请在冰点文库上搜索。

CiscoVPN完全配置指南完全配置指南详解路由器的站点到站点详解路由器的站点到站点IPSecVPN连接问题(连接问题

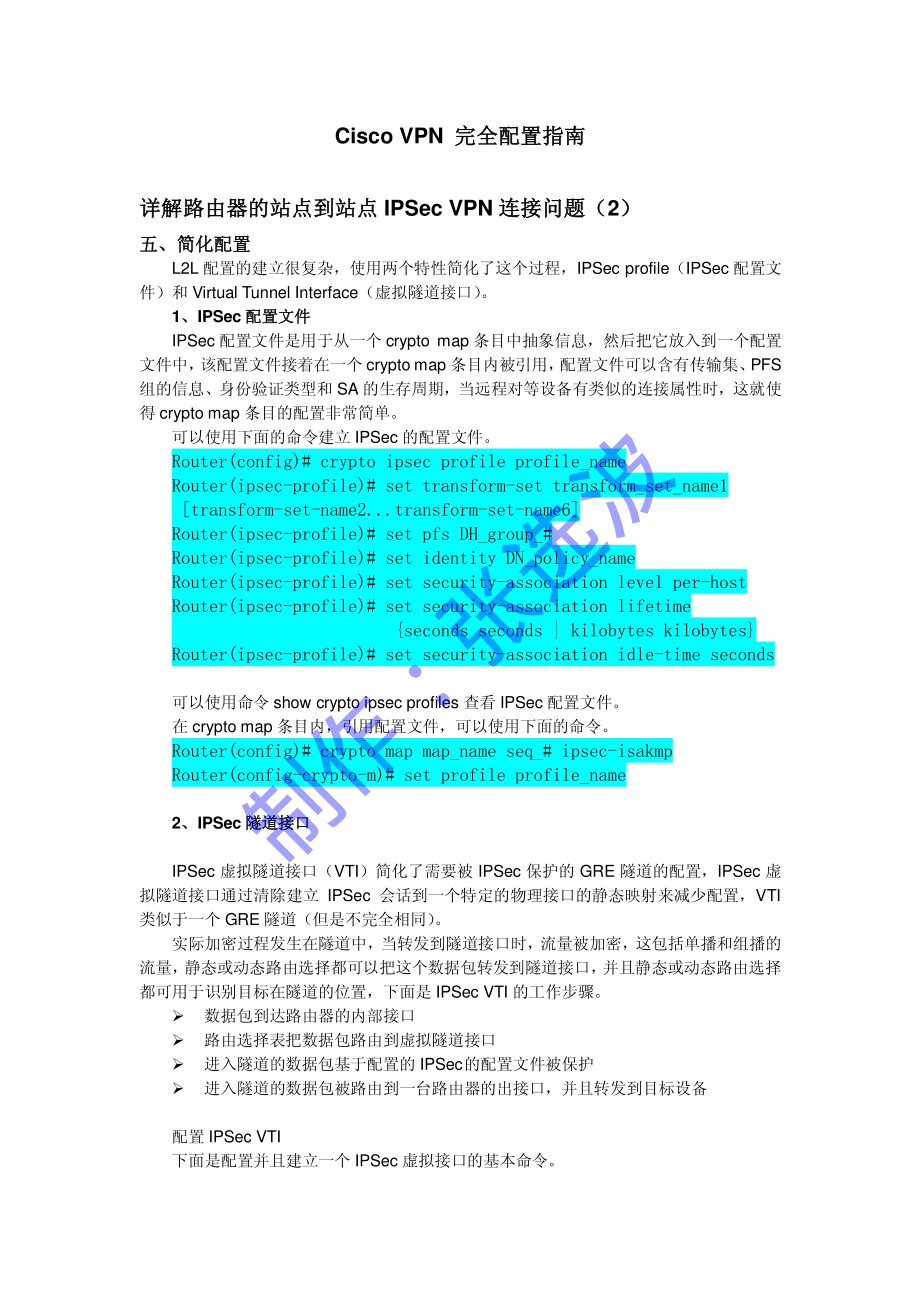

(2)五、简化配置五、简化配置L2L配置的建立很复杂,使用两个特性简化了这个过程,IPSecprofile(IPSec配置文件)和VirtualTunnelInterface(虚拟隧道接口)。

1、IPSec配置文件配置文件IPSec配置文件是用于从一个cryptomap条目中抽象信息,然后把它放入到一个配置文件中,该配置文件接着在一个cryptomap条目内被引用,配置文件可以含有传输集、PFS组的信息、身份验证类型和SA的生存周期,当远程对等设备有类似的连接属性时,这就使得cryptomap条目的配置非常简单。

可以使用下面的命令建立IPSec的配置文件。

Router(config)#cryptoipsecprofileprofile_nameRouter(ipsec-profile)#settransform-settransform_set_name1transform-set-name2.transform-set-name6Router(ipsec-profile)#setpfsDH_group_#Router(ipsec-profile)#setidentityDN_policy_nameRouter(ipsec-profile)#setsecurity-associationlevelper-hostRouter(ipsec-profile)#setsecurity-associationlifetimesecondsseconds|kilobyteskilobytesRouter(ipsec-profile)#setsecurity-associationidle-timeseconds可以使用命令showcryptoipsecprofiles查看IPSec配置文件。

在cryptomap条目内,引用配置文件,可以使用下面的命令。

Router(config)#cryptomapmap_nameseq_#ipsec-isakmpRouter(config-crypto-m)#setprofileprofile_name2、IPSec隧道接口隧道接口IPSec虚拟隧道接口(VTI)简化了需要被IPSec保护的GRE隧道的配置,IPSec虚拟隧道接口通过清除建立IPSec会话到一个特定的物理接口的静态映射来减少配置,VTI类似于一个GRE隧道(但是不完全相同)。

实际加密过程发生在隧道中,当转发到隧道接口时,流量被加密,这包括单播和组播的流量,静态或动态路由选择都可以把这个数据包转发到隧道接口,并且静态或动态路由选择都可用于识别目标在隧道的位置,下面是IPSecVTI的工作步骤。

数据包到达路由器的内部接口路由选择表把数据包路由到虚拟隧道接口进入隧道的数据包基于配置的IPSec的配置文件被保护进入隧道的数据包被路由到一台路由器的出接口,并且转发到目标设备配置IPSecVTI下面是配置并且建立一个IPSec虚拟接口的基本命令。

制作:

张选波Router(config)#cryptoipsecprofileprofile_nameRouter(ipsec-profile)#settransform-settransform_set_name1transform-set-name2.transform-set-name6Router(ipsec-profile)#exitRouter(config)#interfacetunnelport_#Router(config-if)#ipaddressIP_addresssubnet_maskRouter(config-if)#tunnelsourceIP_address_on_router|local_interface_nameRouter(config-if)#tunneldestinationIP_address_of_dst_router|name_of_dst_routerRouter(config-if)#keepalivesecondsretriesRouter(config-if)#tunnelmodeipsecipv4Router(config-if)#tunnelprotectionipsecprofileprofile_nameIPSec虚拟通道接口需要配置一个IPSec配置文件,至少要有一个传输集,接着建立一个隧道接口,隧道命令与GRE隧道命令是一样的,只有下面两个是不一样的。

tunnelmodeipsecipv4命令指定了这不是一个GRE封装,而是一个IPVv4数据包的IPSec封装过程。

tunnelprotectionipsecprofile命令指定了用于配置的一个IPSec配置文件。

IPSecVTI配置示例如上图所示,具体配置如下所示。

RTRA(config)#cryptoisakmppolicy10RTRA(config-isakmp)#encryptionaes128RTRA(config-isakmp)#hashshaRTRA(config-isakmp)#authenticationpre-shareRTRA(config-isakmp)#group2RTRA(config-isakmp)#exitRTRA(config)#cryptoisakmpkeycisco123address193.1.1.1255.255.255.255no-xauthRTRA(config)#cryptoipsectransform-setRTRtranesp-aesesp-sha-hmacRTRA(cfg-crypto-trans)#exitRTRA(config)#cryptoipsecprofileVTIRTRA(ipsec-profile)#settransform-setRTRtran制作:

张选波RTRA(ipsec-profile)#exitRTRA(config)#interfacetunnel0RTRA(config-if)#ipaddress192.168.3.1255.255.255.0RTRA(config-if)#tunnelsource192.1.1.1RTRA(config-if)#tunneldestination193.1.1.1RTRA(config-if)#tunnelmodeipsecipv4RTRA(config-if)#tunnelprotectionipsecVTIRTRA(config)#interfaceEthernet0/0RTRA(config-if)#ipaddress192.1.1.1255.255.255.0RTRA(config-if)#exitRTRA(config)#interfaceEthernet1/0RTRA(config-if)#ipaddress192.168.1.1255.255.255.0RTRA(config-if)#exitRTRA(config)#iproute192.168.2.0255.255.255.0tunnel0RTRB(config)#cryptoisakmppolicy10RTRB(config-isakmp)#encryptionaes128RTRB(config-isakmp)#hashshaRTRB(config-isakmp)#authenticationpre-shareRTRB(config-isakmp)#group2RTRB(config-isakmp)#exitRTRB(config)#cryptoisakmpkeycisco123address192.1.1.1255.255.255.255no-xauthRTRB(config)#cryptoipsectransform-setRTRtranesp-aesesp-sha-hmacRTRB(cfg-crypto-trans)#exitRTRB(config)#cryptoipsecprofileVTIRTRB(ipsec-profile)#settransform-setRTRtranRTRB(ipsec-profile)#exitRTRB(config)#interfacetunnel0RTRB(config-if)#ipaddress192.168.3.2255.255.255.0RTRB(config-if)#tunnelsource193.1.1.1RTRB(config-if)#tunneldestination192.1.1.1RTRB(config-if)#tunnelmodeipsecipv4RTRB(config-if)#tunnelprotectionipsecVTIRTRB(config)#interfaceEthernet0/0RTRB(config-if)#ipaddress193.1.1.1255.255.255.0RTRB(config-if)#exitRTRB(config)#interfaceEthernet1/0RTRB(config-if)#ipaddress192.168.2.1255.255.255.0RTRB(config-if)#exitRTRB(config)#iproute192.168.1.0255.255.255.0tunnel0可以使用命令showinterfacetunnel0、showcryptosession、showiproute来验证制作:

张选波配置。

RTRA#showcryptosessionCryptosessioncurrentstatusInterface:

Tunnel0Sessionstatus:

UP-ACTIVEPeer:

193.1.1.1port500IKESA:

local192.1.1.1/500remote193.1.1.1/500ActiveIPSECFLOW:

permitip0.0.0.0/0.0.0.00.0.0.0/0.0.0.0ActiveSAs:

4,origin:

cryptomap六六IPSec冗余冗余在实施IPSec时,可以使用某些冗余的选项,其中包括具有反向路由注入(RRI)的热备份路由协议(HSRP)和IPSec状态防火墙切换,这两项都使用HSRP来实施冗余。

带有RRI的HSRP提供机箱的切换,而IPSec状态防火墙切换提供了一种透明的切换。

1、具有、具有RRI的的HSRPHSRP和RRI工作在一起来提供机箱冗余,使用这种类型的冗余,如果一台路由器失效了,一台冗余的路由器可以接替它的角色,并且重新构建失效的连接,因此,某些用户数据连接在IPSec会话重新构建期间将会失败。

RRI最初的开发是为了提供远程访问会话的冗余,然而,在思科路由器上,使用HSRP也可以用于提供对L2L会话的冗余。

可将其配置为静态和动态的cryptomap,当用动态cryptomap时,路由器将为远程对等设备所保护的每一个子网或主机建立一个静态路由远程对等设备将在ISAKMP/IKE阶段1期间与具有动态cryptomap的本地对等设备共享该信息。

使用静态的cryptomap,路由器将为每一台对等设备的cryptoACL中所列出的每一个目标网络建立一条静态路由,当RRI静态路由被建立后,它们会被自动地重分发到路由器上所有配置的任何本地路由选择协议。

当用于IPSec冗余时,HSRP备份的IP地址(虚拟地址)被用做本地的IPSec身份(隧道的端点),通过使用这个地址,如果主HSRP的路由器失效了,一台备份的路由器会将自己提升为主角色,同一个IP地址用于终止隧道,因此,远程IPSec对等设备不需要了解每一台冗余对等设备的具体地址,而只需要了解虚拟地址,当切换状态发生时,对等设备将不得不重新构建IPSec会话,也就是说,这个解决方案并不提供基于状态的冗余。

在HSRP组的成员之间没有IPSec信息的复制。

RRI的一路限制,是路由选择信息只在一个IPSec会话建立或重新构建时才会交换,因此,当隧道起来的时候,路由出现或消失,远程对等设备将不会了解该信息。

另外,具有RRI的HSRP并不提供状态切换,当活动的路由器失效时,所有的IPSec会话都将丢失,需要重新构建到一台备份路由器的IPSec会话。

具有RRI的HSRP的配置可以和动态或静态的cryptomap一起使用,如果使用的星型拓扑,如下图所示。

制作:

张选波当建立动态的cryptomap时,需要至少指出一个传输集并使用RRI。

Router(config)#cryptodynamicdynamic_map_nameseq_#Router(config-crypto-m)#settransform-settransform_nameRouter(config-crypto-m)#reverse-routeRouter(config-crypto-m)#exitRouter(config)#cryptomapstatic_map_nameseq_#dynamicdynamic_map_name使用一个静态的cryptomap,至少配置如下的内容。

Router(config)#cryptomapstatic_map_nameseq_#ipsec-isakmpRouter(config-crypto-m)#setpeerIP_address_or_nameRouter(config-crypto-m)#matchaddresscrypto_ACL_#_or_nameRouter(config-crypto-m)#settransform-settransform_nameRouter(config-crypto-m)#reverse-route使用一个静态的cryptomap,路由选择信息不是通过cryptoACL语句学习的,而是当IPSec隧道构建的时候,通过远程对等设备动态地学习到的。

可以使用下面的命令,配置HSRP。

Router(config)#interfacetypeslot_#/port_#Router(config-if)#standbynameHSRP_group_nameRouter(config-if)#standbyipvirtual_IP_addressRouter(config-if)#standbytimershello_secondsdead_secondsRouter(config-if)#standbytrackinterface_nameRouter(config-if)#standbypreemptRouter(config-if)#standbydelayminimumminimum_delayreloadreload_delayRouter(config-if)#cryptomapstatic_map_nameredundancyHSRP_group_name具有RRI的HSRP配置示例按照上图的拓扑进行配置RTRA(config)#cryptoisakmppolicy10RTRA(config-isakmp)#encryptionaesRTRA(config-isakmp)#hashmd5制作:

张选波RTRA(config-isakmp)#authenticationpre-shareRTRA(config-isakmp)#group2RTRA(config-isakmp)#exitRTRA(config)#cryptoisakmpkeycisco123address0.0.0.00.0.0.0no-xauthRTRA(config)#cryptoisakmpkeepalive10RTRA(config)#cryptoisakmpnatkeepalive20RTRA(config)#cryptoipsectransform-setRTRtransesp-aesesp-sha-hmacRTRA(cfg-crypto-trans)#exitRTRA(config)#cryptodynamic-mapdynmap10RTRA(config-crypto-map)#settransform-setRTRtransRTRA(config-crypto-map)#reverse-routeRTRA(config-crypto-map)#exitRTRA(config)#cryptomapstatmap65000ipsec-isakmpdynamicdynmapRTRA(config-crypto-map)#exitRTRA(config)#routerospf1RTRA(config-router)#redistributestaticsubnetsRTRA(config-router)#network192.168.1.00.0.0.255area0RTRA(config-router)#exitRTRA(config)#ipaccess-listextendedperimeterRTRA(config-ext-nacl)#permitudpanyhost192.1.1.251eq500RTRA(config-ext-nacl)#permitespanyhost192.1.1.251RTRA(config-ext-nacl)#permitudpanyhost192.1.1.251eq4500RTRA(config-ext-nacl)#permitudphost192.1.1.252eq1985host224.0.0.2eq1985RTRA(config-ext-nacl)#denyipanyanyRTRA(config)#interfaceEthernet0/0RTRA(config-if)#descriptionConnectiontoInternetRTRA(config-if)#ipaddress192.1.1.253255.255.255.0RTRA(config-if)#ipaccess-groupperimeterinRTRA(config-if)#standbyip192.1.1.251RTRA(config-if)#standbytimers14RTRA(config-if)#standbynameRRIRTRA(config-if)#standbytrackEthernet1/0RTRA(config-if)#cryptomapstatmapredundancyRRIRTRA(config-if)#exitRTRA(config)#interfaceEthernet1/0RTRA(config-if)#descriptionConnectiontoInternalnetworkRTRA(config-if)#ipaddress192.168.1.253255.255.255.0RTRA(config-if)#noshutdownRTRA(config-if)#exitRTRC(config#cryptoisakmppolicy10制作:

张选波RTRC(config-isakmp)#encryptionaes128RTRC(config-isakmp)#hashmd5RTRC(config-isakmp)#authenticationpre-shareRTRC(config-isakmp)#group2RTRC(config-isakmp)#exitRTRC(config#cryptoisakmpkeycisco123address192.1.1.251no-xauthRTRC(config#cryptoisakmpkeepalive10RTRC(config#cryptoisakmpnatkeepalive20RTRC(config#ipaccess-listextendedcryptoACLRTRC(config-ext-nacl)#permitip192.168.2.00.0.0.255192.168.1.00.0.0.255RTRC(config-ext-nacl)#exitRTRC(config#cryptoipsectransform-setRTRtransesp-aesesp-sha-hmacRTRC(cfg-crypto-trans)#exitRTRC(config#cryptomapstatmap10ipsec-isakmpRTRC(config-crypto-map)#setpeer192.1.1.251RTRC(config-crypto-map)#settransform-setRTRtransRTRC(config-crypto-map)#matchaddresscryptoACLRTRC(config-crypto-map)#reverse-routeRTRC(config-crypto-map)#exitRTRC(config#interfaceEthernet0RTRC(config-if)#descriptionInternetConnectionRTRC(config-if)#ipaddress193.1.1.17255.255.255.0RTRC(config-if)#cryptomapstatmapRTRC(config-if)#noshutdownRTRC(config-if)#exitRTRC(config#interfaceFastEthernet0RTRC(config-if)#ipaddress192.168.2.1255.255.255.0RTRC(config-if)#noshutdown在这个例子中,使用了共享密钥,因为远程站点的地址是未知的,不得不对密钥使用通配置符,在这种特殊的情况中,可使用一个名字的身份验证类型,或更好的,使用证书除此之外。

还对ISAKMP和NAT配置了keepalive来确保如果IPSec会话中断,并拆除。

允许RTRC重新建立到同一个地址的IPSec会话。

OSPF的配置将静态路由重分到OSPF的进程中,通常,也可以建立一个路由图来限制这种重分发的过程。

PerimeterACL