H3C AAA认证配置Word格式文档下载.docx

《H3C AAA认证配置Word格式文档下载.docx》由会员分享,可在线阅读,更多相关《H3C AAA认证配置Word格式文档下载.docx(13页珍藏版)》请在冰点文库上搜索。

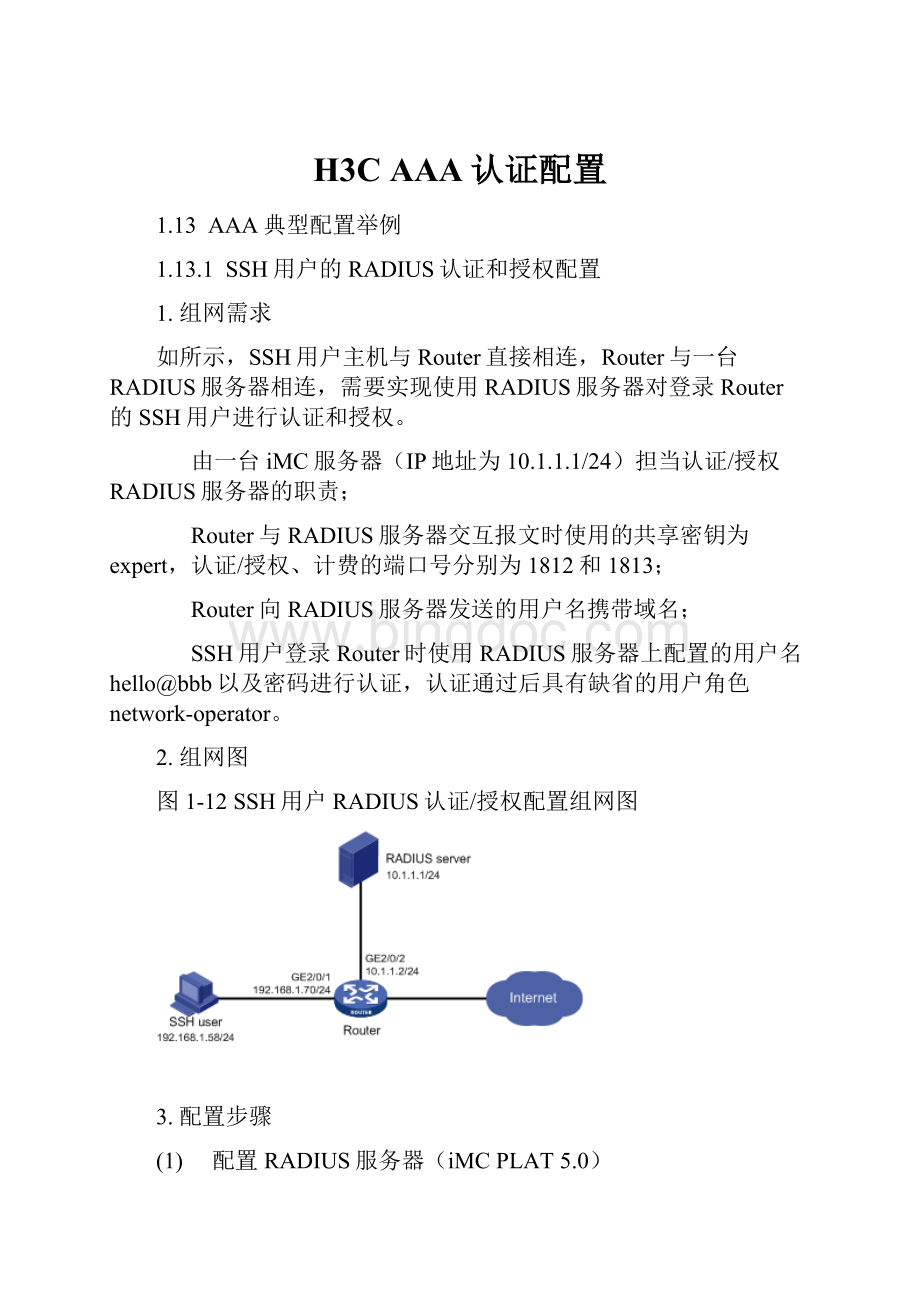

配置步骤

(1)

配置RADIUS服务器(iMCPLAT5.0)

下面以iMC为例(使用iMC版本为:

iMCPLAT5.0(E0101)、iMCUAM5.0(E0101)),说明RADIUS服务器的基本配置。

#

增加接入设备。

登录进入iMC管理平台,选择“业务”页签,单击导航树中的[接入业务/接入设备管理/接入设备配置]菜单项,进入接入设备配置页面,在该页面中单击“增加”按钮,进入增加接入设备页面。

∙

设置与Router交互报文时使用的认证、计费共享密钥为“expert”;

设置认证及计费的端口号分别为“1812”和“1813”;

选择业务类型为“设备管理业务”;

选择接入设备类型为“H3C”;

选择或手工增加接入设备,添加IP地址为10.1.1.2的接入设备;

其它参数采用缺省值,并单击<

确定>

按钮完成操作。

添加的接入设备IP地址要与Router发送RADIUS报文的源地址保持一致。

缺省情况下,设备发送RADIUS报文的源地址是发送RADIUS报文的接口IP地址。

若设备上通过命令nas-ip或者radiusnas-ip指定了发送RADIUS报文的源地址,则此处的接入设备IP地址就需要修改并与指定源地址保持一致。

若设备使用缺省的发送RADIUS报文的源地址,例如,本例中为接口GigabitEthernet1/0/2的IP地址10.1.1.2,则此处接入设备IP地址就选择10.1.1.2。

图1-13

增加接入设备

增加设备管理用户。

选择“用户”页签,单击导航树中的[接入用户视图/设备管理用户]菜单项,进入设备管理用户列表页面,在该页面中单击<

增加>

按钮,进入增加设备管理用户页面。

输入用户名“hello@bbb”和密码;

选择服务类型为“SSH”;

添加所管理设备的IP地址,IP地址范围为“10.1.1.0~10.1.1.255”;

单击<

添加的所管理设备的IP地址范围要包含添加的接入设备的IP地址。

图1-14

增加设备管理用户

(2)

配置Router

配置接口GigabitEthernet2/0/1的IP地址,SSH用户将通过该地址连接Router。

<

Router>

system-view

[Router]interfacegigabitethernet2/0/1

[Router-GigabitEthernet2/0/1]ipaddress192.168.1.70255.255.255.0

[Router-GigabitEthernet2/0/1]quit

配置接口GigabitEthernet2/0/2的IP地址,Router将通过该地址与服务器通信。

[Router]interfacegigabitethernet2/0/2

[Router-GigabitEthernet2/0/2]ipaddress10.1.1.2255.255.255.0

[Router-GigabitEthernet2/0/2]quit

创建本地RSA及DSA密钥对。

[Router]public-keylocalcreatersa

[Router]public-keylocalcreatedsa

使能SSH服务器功能。

[Router]sshserverenable

设置SSH用户登录用户线的认证方式为AAA认证。

[Router]linevty063

[Router-line-vty0-63]authentication-modescheme

[Router-line-vty0-63]quit

使能缺省用户角色授权功能,使得认证通过后的SSH用户具有缺省的用户角色network-operator。

[Router]roledefault-roleenable

创建RADIUS方案rad。

[Router]radiusschemerad

配置主认证服务器的IP地址为10.1.1.1,认证端口号为1812。

[Router-radius-rad]primaryauthentication10.1.1.11812

配置与认证服务器交互报文时的共享密钥为明文expert。

[Router-radius-rad]keyauthenticationsimpleexpert

配置向RADIUS服务器发送的用户名要携带域名。

[Router-radius-rad]user-name-formatwith-domain

[Router-radius-rad]quit

创建ISP域bbb,为login用户配置AAA认证方法为RADIUS认证/授权、不计费。

由于RADIUS服务器的授权信息是随认证应答报文发给RADIUS客户端的,所以必须保证认证和授权方案相同。

[Router]domainbbb

[Router-isp-bbb]authenticationloginradius-schemerad

[Router-isp-bbb]authorizationloginradius-schemerad

[Router-isp-bbb]accountingloginnone

[Router-isp-bbb]quit

4.

验证配置

用户向Router发起SSH连接,按照提示输入用户名hello@bbb及正确的密码后,可成功登录Router,并具有用户角色network-operator所拥有的命令行执行权限。

1.13.2

SSH用户的本地认证和授权配置

如所示,配置Router实现对登录Router的SSH用户进行本地认证和授权,并授权该用户具有用户角色network-admin。

图1-15

SSH用户本地认证/授权配置组网图

创建设备管理类本地用户ssh。

[Router]local-usersshclassmanage

配置该本地用户的服务类型为SSH。

[Router-luser-manage-ssh]service-typessh

配置该本地用户密码为明文123456TESTplat&

!

。

(若是FIPS模式下,只能使用交互式方式设置)

[Router-luser-manage-ssh]passwordsimple123456TESTplat&

配置该本地用户的授权用户角色为network-admin

[Router-luser-manage-ssh]authorization-attributeuser-rolenetwork-admin

[Router-luser-manage-ssh]quit

创建ISP域bbb,为login用户配置AAA认证方法为本地认证和本地授权。

[Router-isp-bbb]authenticationloginlocal

[Router-isp-bbb]authorizationloginlocal

用户向Router发起SSH连接,按照提示输入用户名ssh@bbb及正确的密码后,可成功登录Router,并具有用户角色network-admin所拥有的命令行执行权限。

1.13.3

SSH用户的HWTACACS认证、授权、计费配置

如所示,配置Router实现使用HWTACACS服务器对登录Router的SSH用户进行认证、授权、计费。

由一台HWTACACS服务器担当认证、授权、计费服务器的职责,服务器IP地址为10.1.1.1/24。

Router与认证、授权、计费HWTACACS服务器交互报文时的共享密钥均为expert,向HWTACACS服务器发送的用户名不带域名。

认证通过后的SSH用户具有缺省的用户角色network-operator。

图1-16

SSH用户HWTACACS认证、授权和计费配置组网图

配置HWTACACS服务器

在HWTACACS服务器上设置与Router交互报文时的共享密钥为expert;

添加SSH用户名及密码。

(略)

创建HWTACACS方案hwtac。

[Router]hwtacacsschemehwtac

配置主认证服务器的IP地址为10.1.1.1,认证端口号为49。

[Router-hwtacacs-hwtac]primaryauthentication10.1.1.149

配置主授权服务器的IP地址为10.1.1.1,授权端口号为49。

[Router-hwtacacs-hwtac]primaryauthorization10.1.1.149

配置主计费服务器的IP地址为10.1.1.1,计费端口号为49。

[Router-hwtacacs-hwtac]primaryaccounting10.1.1.149

配置与认证、授权、计费服务器交互报文时的共享密钥均为明文expert。

[Router-hwtacacs-hwtac]keyauthenticationsimpleexpert

[Router-hwtacacs-hwtac]keyauthorizationsimpleexpert

[Router-hwtacacs-hwtac]keyaccountingsimpleexpert

配置向HWTACACS服务器发送的用户名不携带域名。

[Router-hwtacacs-hwtac]user-name-formatwithout-domain

[Router-hwtacacs-hwtac]quit

创建ISP域bbb,为login用户配置AAA认证方法为HWTACACS认证/授权/计费。

[Router-isp-bbb]authenticationloginhwtacacs-schemehwtac

[Router-isp-bbb]authorizationloginhwtacacs-schemehwtac

[Router-isp-bbb]accountingloginhwtacacs-schemehwtac

[Router]linevty015

[Router-line-vty0-15]authentication-modescheme

[Router-line-vty0-15]quit

用户向Router发起SSH连接,按照提示输入正确用户名及密码后,可成功登录Router,并具有用户角色network-operator所拥有的命令行执行权限。

1.13.6

PPP用户的HWTACACS认证、授权、计费配置

如所示,RouterA和RouterB之间使用串口互连,要求RouterA使用HWTACACS服务器对RouterB进行PAP认证,以及使用HWTACACS服务器进行授权和计费,RouterB不需要对RouterA进行认证、授权和计费。

图1-27

PPP用户的HWTACACS认证、授权、计费组网图

在HWTACACS服务器上设置与RouterA交互报文时的共享密钥为expert;

添加PPP用户名userb及密码passb,具体配置步骤略。

配置RouterA

RouterA>

[RouterA]hwtacacsschemehwtac

配置主认证、主授权、主计费服务器的IP地址为10.1.1.1,认证端口号为49,采用单连接方式。

[RouterA-hwtacacs-hwtac]primaryauthentication10.1.1.149single-connection

[RouterA-hwtacacs-hwtac]primaryauthorization10.1.1.149single-connection

[RouterA-hwtacacs-hwtac]primaryaccounting10.1.1.149single-connection

配置与认证、授权、计费服务器交互报文时的共享密钥均为expert。

[RouterA-hwtacacs-hwtac]keyauthenticationsimpleexpert

[RouterA-hwtacacs-hwtac]keyauthorizationsimpleexpert

[RouterA-hwtacacs-hwtac]keyaccountingsimpleexpert

[RouterA-hwtacacs-hwtac]user-name-formatwithout-domain

[RouterA-hwtacacs-hwtac]quit

创建ISP域bbb,为PPP用户配置AAA认证方法为HWTACACS认证、授权、计费。

[RouterA]domainbbb

[RouterA-isp-bbb]authenticationppphwtacacs-schemehwtac

[RouterA-isp-bbb]authorizationppphwtacacs-schemehwtac

[RouterA-isp-bbb]accountingppphwtacacs-schemehwtac

[RouterA-isp-bbb]quit

配置接口Serial2/2/0的封装的链路层协议为PPP。

[RouterA]interfaceserial2/2/0

[RouterA-Serial2/2/0]link-protocolppp

配置RouterA认证RouterB的方式为PAP,并使用ISP域bbb作为认证域。

[RouterA-Serial2/2/0]pppauthentication-modepapdomainbbb

配置接口的IP地址。

[RouterA-Serial2/2/0]ipaddress200.1.1.124

(3)

配置RouterB

RouterB>

[RouterB]interfaceserial2/2/0

[RouterB-Serial2/2/0]link-protocolppp

配置RouterB被RouterA以PAP方式认证时使用的PAP用户名和密码。

[RouterB-Serial2/2/0]ppppaplocal-useruserbpasswordsimplepassb

[RouterB-Serial2/2/0]ipaddress200.1.1.224

以上配置完成后,通过displayinterfaceserial命令,查看接口Serial2/1/0的信息,发现接口的物理层和链路层的状态都是up状态,并且PPP的LCP和IPCP都是opened状态,说明链路的PPP协商已经成功,并且RouterA和RouterB可以互相ping通对方。