7主机安全评估及加固服务报告.docx

《7主机安全评估及加固服务报告.docx》由会员分享,可在线阅读,更多相关《7主机安全评估及加固服务报告.docx(19页珍藏版)》请在冰点文库上搜索。

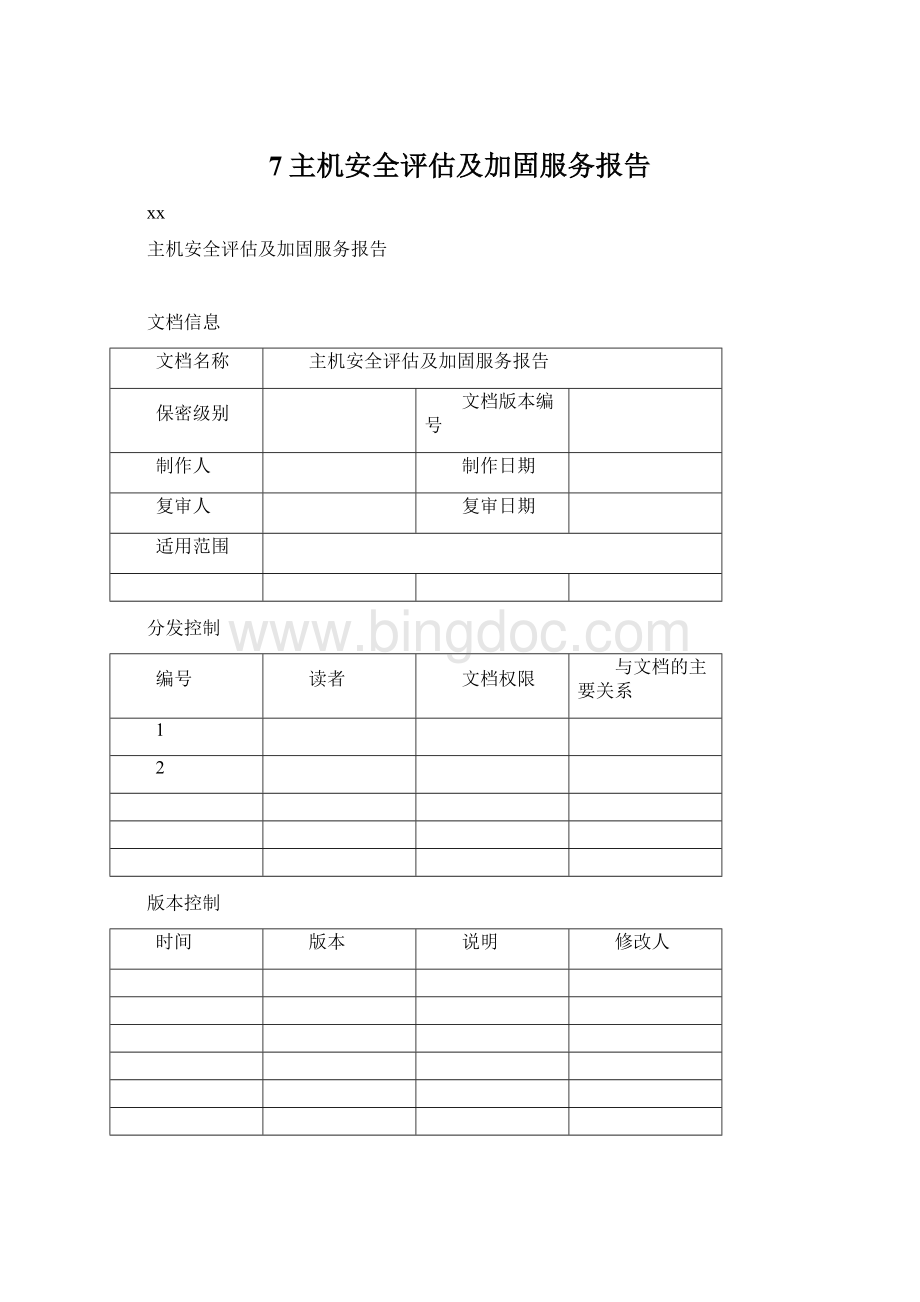

7主机安全评估及加固服务报告

xx

主机安全评估及加固服务报告

文档信息

文档名称

主机安全评估及加固服务报告

保密级别

文档版本编号

制作人

制作日期

复审人

复审日期

适用范围

分发控制

编号

读者

文档权限

与文档的主要关系

1

2

版本控制

时间

版本

说明

修改人

1项目概述

1.1评估范围

本次对xxxx运营中心业务系统进行风险评估,xx业务系统资产列表清单如下:

.

系统清单统计如表1-1所示:

系统名称

设备数量

漏洞总数

高危漏洞

中危漏洞

249

1359

186

252

194

1452

217

99

215

1947

269

545

346

2295

545

419

表1-1评估主机设备数量

1.2评估方法

1.2.1漏洞扫描

弱点网络扫描评估指的是使用基于网络的安全弱点扫描工具,根据其内置的弱点测试方法、扫描策略,从网络侧对扫描对象进行系列的设置检查,从而发现弱点。

使用弱点评估工具可以实现远程自动化扫描,显著降低安全评估的工作量,自动化程度高,并能根据需求输出评估结果或者报表。

以下为弱点风险级别说明:

漏洞等级

说明

高

可以直接导致系统被非法取得权限进行控制,甚至破坏整个系统的漏洞

中

存在相当的安全隐患,可以间接获得系统权限或泄漏系统数据的漏洞

低

潜在的威胁系统安全性的漏洞,包括泄漏系统信息或可能引起其他安全风险的漏洞

在对xxxx网络设备进行安全评估时,使用了启明星辰的网络安全扫描器天镜及第三方扫描工具NESSUS。

1.2.2配置评估

收集各设备(包括其上所安装的各关键软件)可能存在的技术脆弱性信息,以便在分析阶段进行详细分析,手工评估提取的相关信息如下:

Ø用户与密码策略安全漏洞

Ø远程登陆安全漏洞

Ø系统版本信息

Ø系统自身漏洞威胁

Ø后门及远程控制威胁

Ø未知进程威胁

Ø协议安全弱点威胁

Ø配置不当信息泄漏威胁

Ø定时任务威胁

Ø第三方软件威胁

Ø安全策略配置弱点

Ø端口开放威胁

查看分析配置文件内容,使用命令行、抓取控制台操作界面最终分析。

1.2.3综合分析

综合分析所获得的所有相关信息以发现被评估对象所存在的安全缺陷和风险。

评估人员分析和整理通过上述评估过程所收集的各项信息,查找系统及相关的评估对象之间的相互关联、相互配合中所存在的缺陷和安全风险,并与系统管理人员核实所收集的信息是否真实的反映了系统的真实情况,确认有缺失、有疑问的信息。

1.2.4评估报告

列出相关的已有控制措施,面临的风险和存在的问题,以及应采取的改进措施;创建评估报告,根据综合分析结果创建评估报告。

2实施内容

2.1实施时间

2.2实施人员名单

名单

项目角色

联系方法

2.3漏洞风险分布统计

通过漏洞扫描发现xxxx系统共有1452个风险点,其中在194台主机中极高风险主机有122台、高风险有0台、中风险3台、低风险29台、比较安全主机有40台。

2.3.1高危险漏洞的主机分布统计

主机

高危漏洞数

占高危漏洞比例

172.16.0.4

5

2.30%

180.153.149.4

3

1.38%

172.16.2.41

2

0.92%

172.16.2.28

2

0.92%

172.16.2.29

2

0.92%

其它

203

93.55%

2.3.2加固内容

隐含最后登陆用户名

编号:

3018

名称:

隐含最后登陆用户名

重要等级:

中

基本信息:

WindowsNT/2000在缺省情况下最后登陆的用户名,使得攻击者可以猜测系统内的用户信息。

检测内容:

注销当前用户查看登陆界面上是否显示上次登陆用户。

建议操作:

Win2000系统:

启用“本地安全策略|本地策略|安全选项|屏幕上不显示上次登陆的用户名”

windowsNT:

打开注册表管理器regedit

打开HKEY_LOCAL_MACHINE/SOFTWARE/MICROSOFT/WindowsNT/CurrentVersion/Winlogon

清空“DefaultDomainName”和“DefaultUserName”键值

操作结果:

隐含最后登陆用户名不会对系统造成任何不良的影响。

登陆前显示一条警示信息

编号:

3019

名称:

登陆前显示一条警示信息

重要等级:

中

基本信息:

利用此项功能可以在登陆前提示一些警示信息或注意事项,以保持系统的正常安全运行。

同时防止用户对远程终端服务口令进行自动化的脚本猜测。

检测内容:

注销当前用户查看登陆界面上是否显示登陆警告信息。

建议操作:

Win2000:

设置“本地安全策略|本地策略|安全选项|用户试图登录时消息文字”

WinNT:

打开注册表管理器regedit

HKEY_LOCAL_MACHINE\SOFTWARE\MICROSOFT\WindowsNT\CurrentVersion\Winlogon\

修改“LegalNoticeCaption”键值为警告信息。

操作结果:

登陆前显示一条警示信息不会对系统造成任何不良的影响。

从登陆对话框中删除关机按钮

编号:

3020

名称:

从登陆对话框中删除关机按钮

重要等级:

高

基本信息:

如果在登陆界面上出现“关机”按钮的话,所有能够接触到该主机的用户都可以关闭机器,这是及其危险的,因此建议在登陆界面上删除“关机”按钮。

检测内容:

注销当前用户查看登陆界面上是否显示有关机按钮。

建议操作:

Win2000:

停用“本地安全策略|本地策略|安全选项|允许为登录前关机”

WinNT:

打开注册表管理器regedit

HKEY_LOCAL_MACHINE\SOFTWARE\MICROSOFT\WindowsNT\CurrentVersion\Winlogon\

修改“ShutdownWithoutLogon”键值为0。

注销用户

操作结果:

从登陆对话框中删除关机按钮不会对系统造成任何不良的影响。

阻止未授权访问注册表

编号:

3021

名称:

阻止未授权访问注册表

重要等级:

高

基本信息:

1、注册表编辑器支持远程WindowsNT注册表访问。

2、禁止远程注册表访问。

检测内容:

1、检测注册表

Hive

HKEY_LOCAL_MACHINE\SYSTEM

Key

\CurrentControlSet\Control\SecurePipeServers

Name

\winreg

在该键值中设置的安全权限定义哪些用户或组可以连接到系统以便对注册表进行远程访问。

默认的WindowsNTWorkstation安装未定义该键值,不限制对注册表的远程访问。

WindowsNTServer只允许管理员远程访问绝大多数注册表。

在KEY_LOCAL_MACHINE\System\CurrentControlSet\Contro\SecurePipeServers

\winreg\AllowedPaths键值中指定义了某些允许非管理员访问的路径

2、关闭远程用户修改此计算机上的注册表设置,只有此计算机上的用户才能修改注册表。

建议操作:

添加上述注册表键值,限制对远程注册表的访问。

在控制面板|管理工具|服务里停止或禁用RemoteRegistry服务。

(windows2000默认打开)

操作结果:

上述设置限制了对注册表的远程访问,不会对系统造成任何不良的影响。

对关键注册表项进行访问控制

编号:

3022

名称:

对关键注册表项进行访问控制

重要等级:

高

基本信息:

应在限定用户对注册表访问权限后,对一些关键的注册表项应该严格访问控制并进行严密监视,防止它们被攻击者用于启动trojan木马程序。

检测内容:

检测注册表下面的内容:

注册表路径:

HKEY_LocalMachine\SOFTWARE\Microsoft\Widows\CurrentVersion\

键名

缺省权限

能启动代码执行的值

Run

Everyone设置值

任意

RunOnce

ServerOperators设置值

任意

RunOnceEx

Everyone设置值

任意

AeDebug

Everyone设置值

Debugger

Winlogon

ServerOperators设置值

Userinit

建议操作:

注册表路径:

HKEY_LocalMachine\SOFTWARE\Microsoft\Widows\CurrentVersion\

对其默认的属性进行修改,推荐值为:

键名

缺省权限

能启动代码执行的值

Run

Everyone设置值

任意

RunOnce

ServerOperators设置值

任意

RunOnceEx

Everyone设置值

任意

AeDebug

Everyone设置值

Debugger

Winlogon

ServerOperators设置值

Userinit

✓CreatorOwnerFullControl

✓AdministratorFullControl

✓SystemFullControl

✓EveryoneRead

操作结果:

对所有重要的注册表项进行访问控制限制,不会对系统造成任何不良的影响。

清理RPC服务

编号:

5004

名称:

清理RPC服务

重要等级:

高

基本信息:

RPC服务即远过程调用服务的简称,Solaris系统上RPC服务存在着许多著名的安全漏洞,这些安全漏洞全部是远程缓冲区溢出漏洞,可以直接获得超级用户权限,危害巨大。

但是这些RPC服务绝大多数并不需要对外提供服务,相反则会为入侵者提供了绝好的机会。

检测内容:

下面两种方法相结合检测,可以了解所有RPC服务:

1、使用命令“rpcinfo–p<目标ip地址>”检测指定主机所开放的RPC服务。

2、检测/etc/inetd.conf文件中下面内容:

100232/10tlirpc/udpwaitroot/usr/sbin/sadmindsadmind

rquotad/1tlirpc/datagram_vwaitroot/usr/lib/nfs/rquotadrquotad

rusersd/2-3tlirpc/datagram_v,circuit_vwaitroot/usr/lib/netsvc/rusers/rpc.rusersdrpc.rusersd

sprayd/1tlirpc/datagram_vwaitroot/usr/lib/netsvc/spray/rpc.spraydrpc.sprayd

walld/1tlirpc/datagram_vwaitroot/usr/lib/netsvc/rwall/rpc.rwalldrpc.rwalld

rstatd/2-4tlirpc/datagram_vwaitroot/usr/lib/netsvc/rstat/rpc.rstatdrpc.rstatd

rexd/1tlirpc/tcpwaitroot/usr/sbin/rpc.rexdrpc.rexd

ufsd/1tlirpc/*waitroot/usr/lib/fs/ufs/ufsdufsd–p

fsstreamtcpwaitnobody/usr/openwin/lib/fs.autofs

dtspcstreamtcpnowaitroot/usr/dt/bin/dtspcd/usr/dt/bin/dtspcd

100083/1tlirpc/tcpwaitroot/usr/dt/bin/rpc.ttdbserverdrpc.ttdbserverd

100221/1tlirpc/tcpwaitroot/usr/openwin/bin/kcms_serverkcms_server

100235/1tlirpc/tcpwaitroot/usr/lib/fs/cachefs/cachefsdcachefsd

100134/1tlirpc/ticotsordwaitroot/usr/lib/krb5/ktkt_warndktkt_warnd

100234/1tlirpc/ticotsordwaitroot/usr/lib/gss/gssdgssd

100146/1tlirpc/ticotsordwaitroot/usr/lib/security/amiservamiserv

100147/1tlirpc/ticotsordwaitroot/usr/lib/security/amiservamiserv

100150/1tlirpc/ticotsordwaitroot/usr/sbin/ocfservocfserv

100068/2-5dgramrpc/udpwaitroot/usr/dt/bin/rpc.cmsdrpc.cmsd

300326/4tlirpc/tcpwaitroot/platform/SUNW,Ultra-Enterprise-10000/lib/dr_daemondr_daemon

建议操作:

用“#rpcinfo–p”确认本机是否存在其它方式启动的RPC服务,因为并不是所有的RPC服务都体现在/etc/inetd.conf配置文件中,在,/etc/inetd.conf配置文件中需要停止的项前加#,即可停止此项服务。

因此应该继续检查/etc/init.d/目录下的启动脚本。

不要试图通过关闭rpcbind(portmapper)彻底屏蔽RPC服务机制,否则可能出现CDE等依赖于RPC服务的进程无法启动的现象,但是如果在主控台上并不使用CDE,则可以考虑彻底关闭rpcbind。

操作结果:

Ø如果彻底关闭rpcbind则可能导致与RPC服务(如CDE等)紧密相依的服务不能正常启动的现象发生;

Ø通常情况下关闭无用的RPC服务是保证系统安全的必要条件,同时不会对系统的正常运行造成任何不良的影响;

清理/etc/rc2.d中的无用服务

编号:

5005

名称:

清理/etc/rc2.d中无用服务

重要等级:

高

基本信息:

这些服务主要是指包含在/etc/rc2.d/目录下的某些服务,这些服务在常规的应用中并不需要,目前尚未发现已知的安全漏洞,但是并不排除将来出现安全问题的可能,涉及的服务主要有S、S47asppp、S70uucp、S74xntpd等。

检测内容:

检测/etc/rc2.d/目录下的文件,主要涉及如下的文件:

/etc/rc2.d/S

配置基本网络功能

/etc/rc2.d/S47asppp

启动ppp进程

/etc/rc2.d/S70uucp

UNIX间的远程copy程序,是unix-to-unix-copy的缩写

/etc/rc2.d/S71sysid.sys

如果存在/.UNCONFIGURED则重新配置系统

/etc/rc2.d/S72autoinstall

如果存在/.UNCONFIGURED则执行JumpStart安装重新配置系统

/etc/rc2.d/S73cachefs.daemon

启动cachefs文件系统

/etc/rc2.d/S74autofs

启动自动mount进程

/etc/rc2.d/S74xntpd

启动网络时间协议

/etc/rc2.d/S80PRESERVE

用于恢复未保存的VI会话

/etc/rc2.d/S80lp

打印定时调度

/etc/rc2.d/S80spc

用于处理打印

/etc/rc2.d/S85power

电源管理

/etc/rc2.d/S89bdconfig

Buttons/DialsStreamsModule

/etc/rc2.d/S93cacheos.finish

注:

由于安装机器时的差异,目标系统可能会出现于上表不同的内容,请视具体情况而定。

建议操作:

为了防止安全风险,建议将不需要的服务改名以关闭该服务。

具体方法是:

将需要关闭的服务的开头字母由大写的“S”改为小写的“s”,这样就达到了关闭该服务的目的。

如果系统条件允许,可以重新启动系统,所有关闭的服务都不会再启动;

如果不允许重新启动系统,则可以通过手工方式将所有/etc/rc2.d/目录下对应的无用服务停止。

注:

所有存在于/etc/rc2.d/目录下的服务,如果是以“S”开头的在系统启动过程中都将随系统一同启动,如果文件名开头不是“S”的话就不会随系统一同启动。

操作结果:

停止/etc/rc2.d/目录下的无用服务,不会对系统造成任何不良的影响。

SHG-Linux-01-03-02

编号

SHG-Linux-01-03-02

名称

修改umask值

实施目的

控制用户缺省访问权限,当在创建新文件或目录时,屏蔽掉新文件或目录不应有的访问允许权限。

防止同属于该组的其它用户及别的组的用户修改该用户的文件或更高限制。

问题影响

非法访问目录

系统当前状态

more/etc/profile

more/etc/csh.login

more/etc/csh.cshrc

more/etc/bashrc

检查是否包含umask值

实施步骤

1、参考配置操作

设置默认权限:

vi/etc/profile

vi/etc/csh.login

vi/etc/csh.cshrc

vi/etc/bashrc

在末尾增加umask027

修改文件或目录的权限,操作举例如下:

#chmod444dir;#修改目录dir的权限为所有人都为只读。

根据实际情况设置权限;

2、补充操作说明

如果用户需要使用一个不同于默认全局系统设置的umask,可以在需要的时候通过命令行设置,或者在用户的shell启动文件中配置

3、补充说明

umask的默认设置一般为022,这给新创建的文件默认权限755(777-022=755),这会给文件所有者读、写权限,但只给组成员和其他用户读权限。

umask的计算:

umask是使用八进制数据代码设置的,对于目录,该值等于八进制数据代码777减去需要的默认权限对应的八进制数据代码值;对于文件,该值等于八进制数据代码666减去需要的默认权限对应的八进制数据代码值。

回退方案

修改

more/etc/profile

more/etc/csh.login

more/etc/csh.cshrc

more/etc/bashrc

文件到加固前状态。

判断依据

umask027

实施风险

高

重要等级

★

备注

SHG-Linux-01-03-03

编号

SHG-Linux-01-03-03

名称

资源限制

实施目的

限制用户对系统资源的使用,可以避免拒绝服务(如:

创建很多进程、消耗系统的内存,等等)这种攻击方式。

这些限制必须在用户登录之前设定。

问题影响

拒绝服务攻击

系统当前状态

Cat/etc/security/limits.conf

Cat/etc/pam.d/login

实施步骤

1、参考配置操作

第一步

编辑“limits.conf”文件

(vi/etc/security/limits.conf),加入或改变下面这些行:

*softcore0

*hardcore0

*hardrss5000

*hardnproc20

如果限制limitu用户组对主机资源的使用,

加入:

@limitusoftcore0

@limituhardnproc30

@limitu-maxlogins5

这些行的的意思是:

“core0”表示禁止创建core文件;“nproc20”把最多进程数限制到20;“rss5000”表示除了root之外,其他用户都最多只能用5M内存。

上面这些都只对登录到系统中的用户有效。

通过上面这些限制,就能更好地控制系统中的用户对进程、core文件和内存的使用情况。

星号“*”表示的是所有登录到系统中的用户。

第二步

必须编辑“/etc/pam.d/login”文件,在文件末尾加入下面这一行:

sessionrequired/lib/security/pam_limits.so

补充说明:

加入这一行后“/etc/pam.d/login”文件是这样的:

#%PAM-1.0

authrequired/lib/security/pam_securetty.so

authrequired/lib/security/pam_pwdb.soshadownullok

authrequired/lib/security/pam_nologin.so

accountrequired/lib/security/pam_pwdb.so

passwordrequired/lib/security/pam_cracklib.so

passwordrequired/lib/security/pam_pwdb.sonullokuse_authtokmd5shadow

sessionrequired/lib/security/pam_pwdb.so

sessionrequired/lib/security/pam_limits.so

#sessionoptional/lib/security/pam_console.sodaemon

统计进程数量

psax|grephttpd|wc-l

回退方案

/etc/security/limits.conf

/etc/pam.d/login

恢复加固前状态

判断依据

/etc/security/limits.conf中包含

hardcore0

*hardrss5000

*hardnproc20的定义

/etc/pam.d/login中包含

sessionrequired/lib/security/pam_limits.so

实施风险

高

重要等级

★

备注

SHG-Linux-01-03-04

编号

SHG-Linux-01-03-04

名