校园局域网组建配置.doc

《校园局域网组建配置.doc》由会员分享,可在线阅读,更多相关《校园局域网组建配置.doc(49页珍藏版)》请在冰点文库上搜索。

.

第1章、校园局域网组建一

第一节、校园网络建的要求

我校校园网工程范围主要为包括办公楼、图书室、住宿楼及实验楼在内的局域网部分。

内部局域网的建设包括硬件网络平台的建设、相应软件系统的应用。

根据校园的整体的网络架构,要使这复杂的网络跟高速、安全地通信,应充分保证以下几点:

1、数据通信:

网络的配置的一个重点是让校园能够实现内外部的信息交流,实现资源共享,使师生可以正常的访问互联网,这是网络配置最基本的要求。

2、访问的可控性:

对关键网络、系统和数据的访问必须得到有效的控制,这要求在配置路由器与交换机的过程中制定一些安全规则,通过这些安全规则来控制一些ip地址、数据包对校园内部的访问,并对任何访问进行跟踪记录,让校园有一个安全、稳定的网络。

3、网络的安全与管理:

在这复杂的网络架构中,网络的方便管理是校园进行通信的基础,只有有效、快捷的网络管理,才能实现网络中突发事件快速解决,使网络正常通信,良好的网络配置,也可以让管理员快速地熟悉管理校园整个网络。

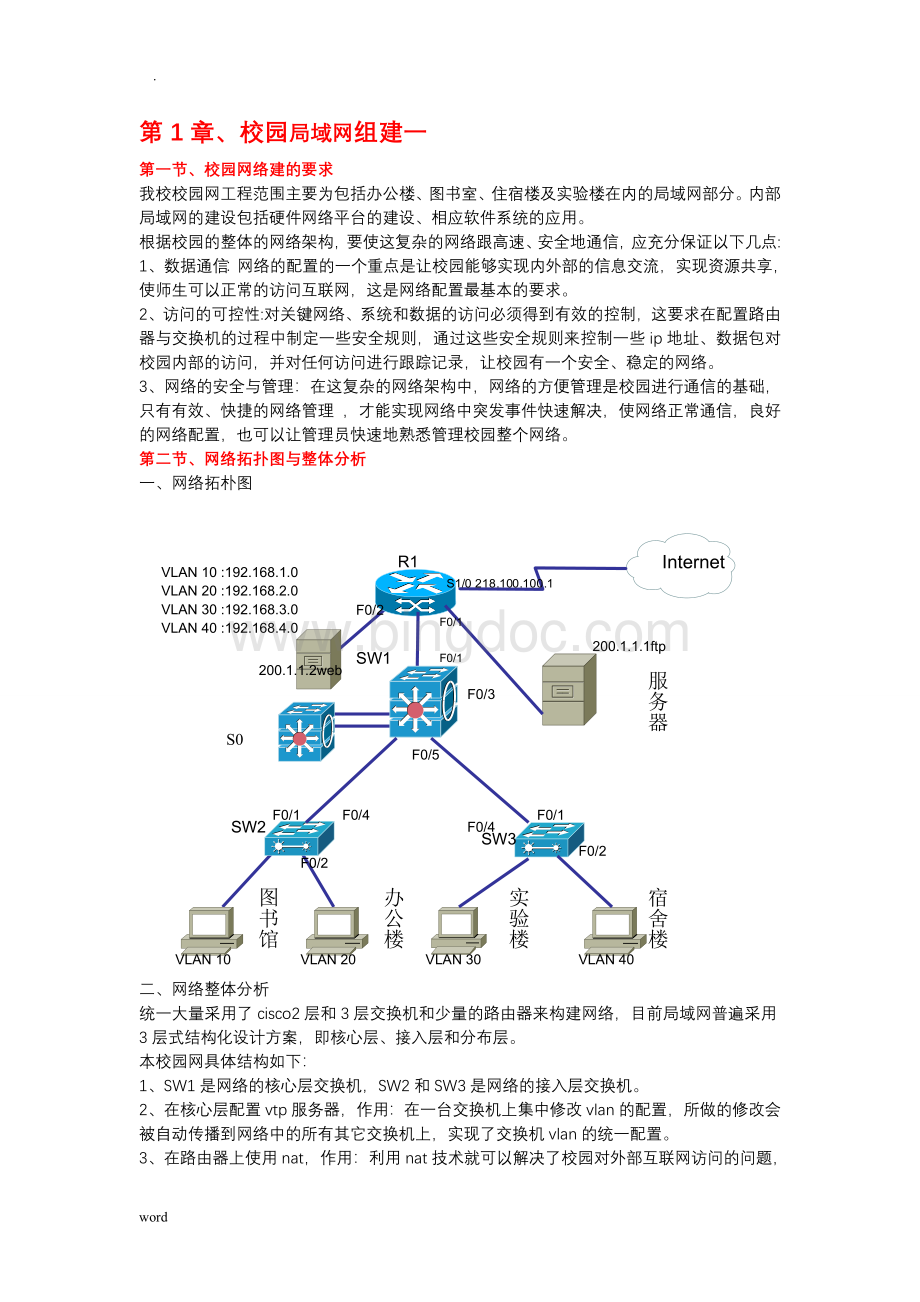

第二节、网络拓扑图与整体分析

一、网络拓朴图

Internet

图书馆

实验楼

办公楼

宿舍楼

F0/1

192.168.5.2

F0/1

192.168.5.1

服务器

VLAN10:

192.168.1.0

VLAN20:

192.168.2.0

VLAN30:

192.168.3.0

VLAN40:

192.168.4.0

SW1

R1

F0/3

F0/5

S1

F0/2

SW2

SW3

F0/2

F0/1

S2

F0/2

F0/1

200.1.1.1ftp

VLAN20

VLAN30

VLAN40

F0/4

F0/4

200.1.1.2web

Web

S0

VLAN10

二、网络整体分析

统一大量采用了cisco2层和3层交换机和少量的路由器来构建网络,目前局域网普遍采用3层式结构化设计方案,即核心层、接入层和分布层。

本校园网具体结构如下:

1、SW1是网络的核心层交换机,SW2和SW3是网络的接入层交换机。

2、在核心层配置vtp服务器,作用:

在一台交换机上集中修改vlan的配置,所做的修改会被自动传播到网络中的所有其它交换机上,实现了交换机vlan的统一配置。

3、在路由器上使用nat,作用:

利用nat技术就可以解决了校园对外部互联网访问的问题,实现师生可以正常浏览Internet。

4、IP地址规划表

IP地址

区域

192.168.1.0/24

图书馆

192.168.2.0/24

办公楼

192.168.3.0/24

实验楼

192.168.4.0/24

宿舍楼

第二节、交换机vlan的划分与配置

一、进行VLAN划分

1、S1划分vlan

S1#config

S1(config)#vlan10

S1(config-vlan)#nametushuguan

S1(config-vlan)#vlan20

S1(config-vlan)#namebangonglou

S1(config-vlan)#vlan30

S1(config-vlan)#nameshiyanlou

S1(config-vlan)#vlan40

S1(config-vlan)#namesushelou

2、设置交换机S2的端口2~10端口VLAN10的成员:

S2(config)#vlan10

S2(config-vlan)#nametushuguan

S2(config-vlan)#exit

S2(config)#vlan20

S2(config-vlan)#namebangonglou

S2(config-vlan)#exit

S2(config)#interrangef0/2-10

S2(config-if)#switchportmodeaccess

S2(config-if)#switchportaccessvlan10

设置交换机S2的端口11~21端口VLAN20的成员:

S2(config)#interrangef0/11-21

S2(config-if)#switchportmodeaccess

S2(config-if)#switchportaccessvlan20

S2(config-if)#intfa0/1

S2(config-if)#switchportmodetrunk

3、设置交换机S3的端口2~10端口VLAN30的成员:

S3(config)#vlan30

S3(config-vlan)#nameshiyanlou

S3(config-vlan)#exit

S3(config)#vlan40

S3(config-vlan)#namesushelou

S3(config-vlan)#exit

S3(config)#interrangef0/2-10

S3(config-if)#switchportmodeaccess

S3(config-if)#switchportaccessvlan10

设置交换机S3的端口11~21端口VLAN40的成员:

S3(config)#interrangef0/11-21

S3(config-if)#switchportmodeaccess

S3(config-if)#switchportaccessvlan20

S3(config-if)#intfa0/1

S3(config-if)#switchportmodetrunk

二、利用交换机实现vlan间的通信

采用单臂路由的方式实现vlan间路具有速度慢,转发速速率低的缺点,容易产生瓶颈,所以在网络中可以采用三层交换机,用三层交换的方式来实现vlan间的路由。

S1(config)#interfacevlan10

S1(config-if)#ipaddress192.168.1.1255.255.255.0

S1(config-if)#exit

S1(config)#interfacevlan20

S1(config-if)#ipaddress192.168.2.1255.255.255.0

S1(config-if)#exit

S1(config)#interfacevlan30

S1(config-if)#ipaddress192.168.3.1255.255.255.0

S1(config-if)#exit

S1(config)#interfacevlan40

S1(config-if)#ipaddress192.168.4.1255.255.255.0

S1(config-if)#exit

三、交换机vtp配置

为了让所有vlan统一配置管理,让汇聚层交换机sw1作为vtpserver,sw2、sw3为vtpclient。

在sw1上创建所有vlan,让sw2跟sw3可以学到vlan。

3.2.2vtp服务器配置

S1#conft

S1(config)#vtpserver

S1(config)#vtpdomaincisco注:

domain[dəʊ'mein]n.域名

S1(config)#vtppasswordcisco

3.2.3vtp客户端配置

S2#conft

S2(config)#vtpclient

S2(config)#vtpdomaincisco

S2(config)#vtppasswordcisco

S3#conft

S3(config)#vtpclient

S3(config)#vtpdomaincisco

S3(config)#vtppasswordcisco

第三节、路由器的配置

一、NAT配置

由于目前IP地址资源非常稀缺,不可能给校园网内部的所有工作站都分配一个公有IP(Internet可路由的)地址。

为了解决所有工作站访问Internet的需要,必须使用NAT(网络地址转换)技术。

NAT的配置:

定义NAT内部、外部接口

R1(config)#interfacefastehernet0/0

R1(config-if)#ipaddress192.168.5.2255.255.255.0

R1(config-if)#ipnatinside

R1(config-if)#interfaceserial1/0

R1(config-if)#ipaddress218.100.100.1255.255.255.0

R1(config-if)#ipnatoutside

R1(config)#ipnatinsidesourcestatic192.168.60.1218.100.100.1

实现内部web服务器向外网提供服务:

R1(config)#ipnatpoolpool218.100.100.2218.100.100.2netmask255.255.255.0

R1(config)#access-list1permithost200.1.1.2

R1(config)#ipnatinsidesourcelist1poolpooloverload

R1(config)#intf0/2

R1(config)#ipnatinside

R1(config)#ints0/1

R1(config)#ipnatoutside

二、在路由器和三层交换机上配置IP

R1(config)#interfaceSerial0/1

R1(config-if)#ipaddress193.1.1.1255.255.255.0

R1(config-if)#noshutdown

S1(config)#intf0/1

S1(config)#noswitchport

S1(config-if)#ipaddress192.168.5.1255.255.255.0

S1(config-if)#noshutdown

三、配置OSPF路由协议

R1(config)#routerospf10

R1(config-router)#network192.168.5.00.0.0.3area0

R1(config-router)#network218.100.100.10.0.0.3area0

R1(config)#iproute0.0.0.00.0.0.0

S1(config)#routerospf10

S1(config-router)#network192.168.0.00.0.3.255area0

S1(config-router)#network200.1.1.00.0.0.3area0

S1(config-router)#network192.168.5.00.0.0.3area0

第四节、网络安全设置

一、访问控制列表配置

路由器是外网进入内网的第一道关卡,是网络防御的前沿阵地。

路由器上的问控制列表(AccessControlList,ACL)是保护内网安全的有效手段。

一个设计良好的访控制列表不仅可以起到控制网络流量、流向的作用,还可以在不增加网络系统软、硬件投的情况下完成一般软、硬件防火墙产品的功能。

由于路由器介于企业内网和外网之间,是外网与内网进行通信时的第一道屏障,所以即使在网络系统安装了防火墙产品后,仍然有必要对路由器的访问控制列表进行缜密的设计,来对企业内网包括防火墙本身实施保护。

在本实例设计中,将针对服务器以及内网工作站的安全给出广域网接入路由器InternetRouter上ACL的配置方案。

在网络环境中普遍存在着一些非常重要的、影响服务器群安全的隐患。

在绝大多数网络环境的实现中它们都是应该对外加以屏蔽的。

主要该做以下的ACL设计:

1、对外屏蔽简单网管协议

利用这个协议,远程主机可以监视、控制网络上的其它网络设备。

它有两

种服务类型:

SNMP和SNMPTRAP。

R1(config)#access-list101denyudpanyanyeqsnmp

R1(config)#access-list101denyudpanyanyeqsnmptrap

2、对外屏蔽远程登录协议

首先,telnet可以登录到大多数网络设备和UNIX服务器,并可以使用相关命令全操纵它们。

其次,telnet是一种不安全的协议类型。

用户在使用telnet登录网络设备或服务器时所使用的用户名和口令在网络中是以明文传输的,很容易被网络上的非法协议分析设备截获。

这是极其危险的,因此必须加以屏蔽。

R1(config)#access-list101denyudpanyanyeqtelnet

3、配置访问控制列表

宿舍楼是学生为主,应限制宿舍楼对办公楼的访问。

S1(config)#access-list100denyip192.168.0.00.0.0.255192.168.2.00.0.0.255

S1(config)#access-list100permitipanyany

S1(config)#intf0/5

S1(config-if)#ipaccess-grop100in

S1(config-if)#exit

因为ftp作为学校的内部信息的流通渠道,为保证本学校的信息安全,学校不希望自己的信息被外界知道,所以要求拒绝外界网络对本学校ftp的访问,只用于内部的访问与交流,而web服务器则都可以访问。

配置如下:

R1(config)#access-list101permittcp192.168.0.00.0.255.255host200.1.1.1eqftp

R1(config)#access-list101permittcpanyhost200.1.1.2eqwww

R1(config)#access-list101denytcpanyhost200.1.1.1eqftp

R1(config)#access-list101permitipanyany

R1(config)#interfaces0/1

R1(config-if)#ipaccess-group101in

二、端口聚合配置

由于公司有许多的数据流量是跨交换机进行转发的,因此需要提高交换机之间的传输带宽,并且实现链路的冗余备份,因此建立端口聚合从而增大链路带宽,解决交换机中因带宽引起的网络瓶颈问题,多天链路之间能够相互冗余备份,其中任意一条断开,不会影响其他链路的正常转发数据。

S0(config)#interfacerangefastethernet0/10-11

S0(config-if-range)#prot-group1

S0(config-if-range)#exit

S0(config)#interfaceaggregateport1

S0(config-if)#switchportmodetrunk

S0(config)#exit

S1config)#interfacerangefastethernet0/10-11

S1(config-if-range)#prot-group1

S1(config-if-range)#exit

S1(config)#interfaceaggregateport1

S1(config-if)#switchportmodetrunk

S1(config)#exit

三、防火墙的设置

在现今的网络安全环境下,木马、病毒肆虐,黑客攻击频繁,而各种流氓软软件、间谍软件也行风作浪。

光靠杀毒软件已不足以保证我们的系统安全,这时防火墙就能帮我们解决。

防火墙是一类防范措施的总称,它使得内部网络与Internet之间或者与其他外部网络互相隔离、限制网络互访用来保护内部网络。

防火墙简单的可以只用路由器实现,复杂的可以用主机甚至一个子网来实现。

设置防火墙目的都是为了在内部网与外部网之间设立唯一的通道,简化网络的安全管理。

防火墙的功能有:

1、过滤掉不安全服务和非法用户

2、控制对特殊站点的访问

3、提供监视Internet安全和预警的方便端

第五节、相关测试诊断命令

一、通用测试、诊断命令

1、pingx.x.x.x

标准ping命令。

用于测试设备间的物理连通性。

2、ping

扩展ping命令。

也用于测试设备间的物理连通性。

扩展ping命令还支持灵

活定义ping参数,如ping数据包的大小,发送包的个数,等待响应数据包的

超时时间等。

命令showrunning-config用于显示路由器、交换机运行配置文件的内容。

3、traceroutex.x.x.x

命令traceroute用于跟踪、显示路由信息。

4、showrunning-config

命令showrunning-config用于显示路由器、交换机运行配置文件的内容

5、showstartup-config

命令showstartup-config用于显示路由器、交换机启动配置文件的内容。

6、showsessions

命令showsessions用于显示从当前设备发出的所有呼出Telnet会话。

7、disconnect

命令disconnect用于断开与远程目标主机的Telnet会话。

8、showusers

命令showusers用于查看呼入Telnet会话情况。

9.shutdown

命令shutdown用于临时将某个接口关闭。

10、noshutdown

命令noshutdown用于手动启动(激活)处于管理性关闭的接口。

11、showinterfaces

命令showinterface用于显示各接口的状态及参数信息。

12、showipinterface

命令showipinterface用于显示IP接口的状态及配置信息。

13、showversion

命令showversion用于显示路由器硬件配置、软件版本等信息。

14、showdebugging

命令showdebugging用于显示正在进行的诊断过程清单。

6.2路由和路由协议测试、诊断命令

1.showiproute

命令showiproute用于显示当前路由表内容。

2、showipprotocols

命令showipprotocols用于显示动态路由协议的配置参数信息。

二、VLAN测试、诊断命令

1、showinterfacevlanvlan-num

命令showinterfacevlanvlan-num用于显示VLAN是否已激活、交换机MAC

基地址、接口参数等。

2、showmac-address-table

命令showmac-address-table用于显示CAM,即桥接表的内容。

该命令可列

出学习到的主机MAC地址及其所属VLAN、所处端口、条目类型(静态STATIC、

动态DYNAMIC等)以及满足列表条件的MAC地址数目。

3、showvlan

命令showvlan用于查看VLAN创建情况。

该命令可以显示系统所有的

VLAN信息,包括VLAN编号、VLAN名称、VLAN状态、VLAN成员等信息。

三、生成树测试、诊断命令

1、showspanning-tree

命令showspanning-tree用于显示生成树协议中交换机及其端口的情况。

2、showspanning-treeblockedports

命令showspanning-treeblockedports用于显示处于阻塞状态的端口。

3、showspanning-treedetail

命令showspanning-treedetail用于显示生成树详细信息。

4、showspanning-treeinterface

命令showspanning-treeinterface用于显示生成树中某端口相关状态。

5、showspanning-treevlan

当有多个VLAN时,Catalyst交换机会为每个VLAN运行一个生成树实例。

此命令用于显示指定VLAN的生成树内容。

6、showspanning-treesummary

命令showspanning-treesummary用于显示生成树总结,包括本交换机是哪些VLAN的根网桥、端口快速特性是否启用、处于生成树各个端口状态的端口数量等信息。

四、NAT测试、诊断命

1、showipnattranslation

命令showipnattranslation用于显示当前正在进行的NAT情况。

2、showipnattranslationverbose

命令showipnattranslationverbose用于显示当前正在进行的NAT更为详细

的情况。

3、showipnatstatistics

命令showipnatstatistics用于显示NAT运行情况统计。

4、debugipnat

命令debugipnat用于打开对NAT的诊断。

五、ACL测试、诊断命令

1、showaccess-lists

命令showaccess-lists用于显示所有已定义的访问控制列表内容及命中情况。

2、showipaccess-lists

命令sh