攻击实验报告三文档格式.docx

《攻击实验报告三文档格式.docx》由会员分享,可在线阅读,更多相关《攻击实验报告三文档格式.docx(8页珍藏版)》请在冰点文库上搜索。

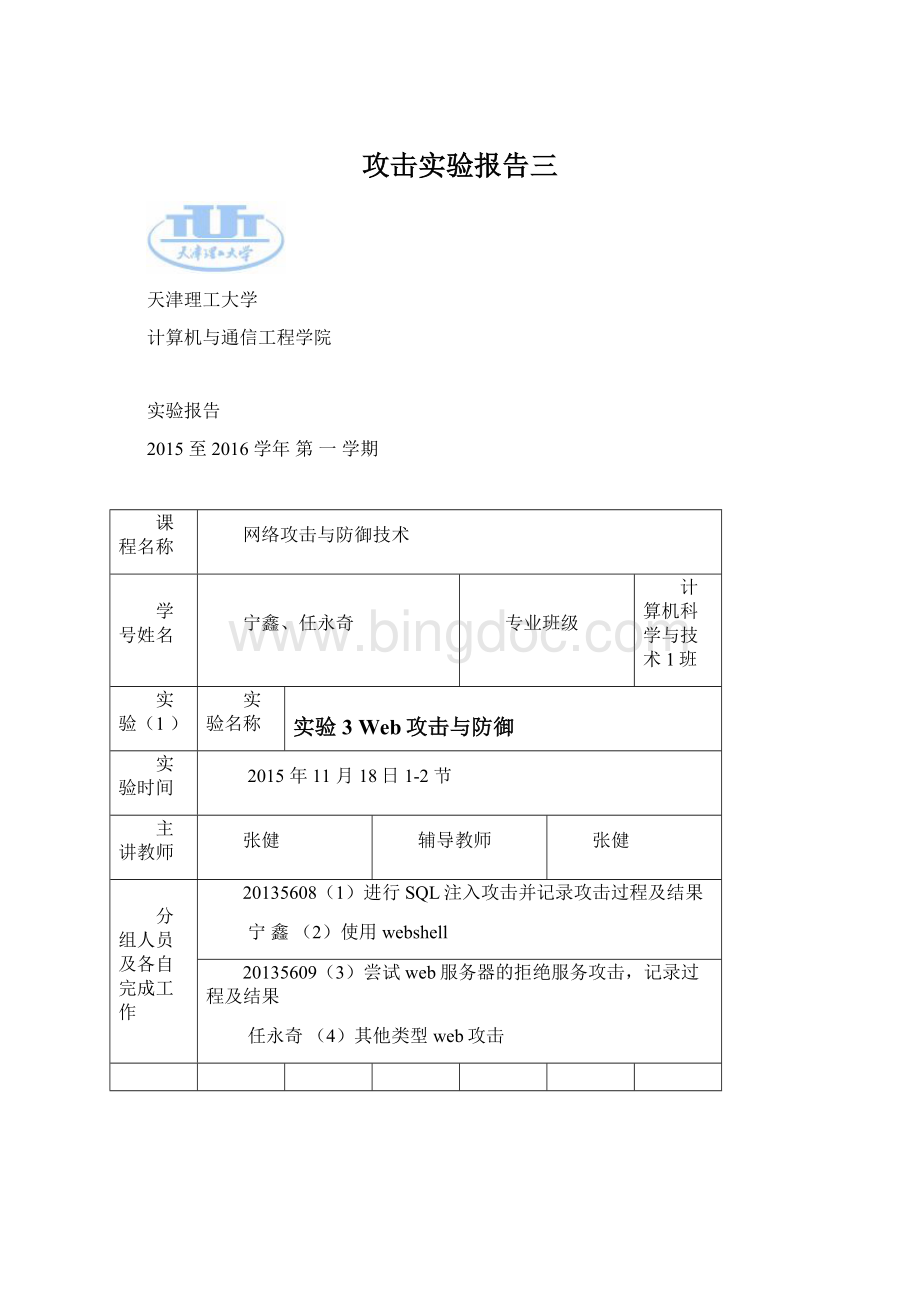

实验3Web攻击与防御

实验时间

2015年11月18日1-2节

主讲教师

张健

辅导教师

分组人员及各自完成工作

20135608

(1)进行SQL注入攻击并记录攻击过程及结果

宁鑫

(2)使用webshell

20135609(3)尝试web服务器的拒绝服务攻击,记录过程及结果

任永奇(4)其他类型web攻击

软件环境

WindowsXPenSP3andWindowsXPProfessionalandkali20andOWAP_Broken

硬件环境

实验室PC机

实验目的

预习要求:

了解web的工作原理,熟练掌握SQL语言,熟悉动态网站的工作过程,熟悉web攻击的一般方法。

实验目的:

掌握web攻击的一般思路和方法。

实验内容(应包括实验题目、实验要求、实验任务等)

见实验过程

实验过程与实验结果(可包括实验实施的步骤、算法描述、流程、结论等)

实验方式:

自行建立web网站,并进行攻击,获取web服务器的管理员权限。

实验要求:

(1)进行SQL注入攻击并记录攻击过程及结果

自己写的本地网站登录代码:

usingSystem;

usingSystem.Collections.Generic;

usingSystem.Linq;

usingSystem.Web;

usingSystem.Web.UI;

usingSystem.Web.UI.WebControls;

usingSystem.Data.SqlClient;

usingSystem.Data;

namespacesqlInjectionTest.admin

{

publicpartialclassLogin1:

System.Web.UI.Page

protectedvoidPage_Load(objectsender,EventArgse)

}

protectedvoidbtnLogin_Click(objectsender,EventArgse)

using(SqlConnectioncon=newSqlConnection(@"

IntegratedSecurity=SSPI;

PersistSecurityInfo=False;

DataSource=.\SQLEXPRESS;

InitialCatalog=Manage"

))

con.Open();

if(ConnectionState.Open==con.State)

//Response.Write("

<

script>

alert('

连接数据库成功!

'

)<

/script>

"

);

stringusername=tb_Name.Text.Trim().ToString();

stringpassword=tb_PassWord.Text.Trim().ToString();

stringsql_cmd="

select*fromAdminwhereName='

+username+"

andPwd='

+password+"

;

using(SqlCommandcmd=newSqlCommand())

cmd.CommandText=sql_cmd;

cmd.Connection=con;

using(SqlDataReaderreader=cmd.ExecuteReader())

if(reader.Read())

登录成功!

Session["

US"

]=username;

Response.Redirect("

./LoginIndex.aspx"

else

Response.Write("

登录失败!

reader.Close();

连接数据库失败!

攻击完成!

(2)使用webshell

输入inurl:

asp?

id=寻找注入点,搜索。

检索:

网站后台:

解密:

输入后结果:

(3)尝试web服务器的拒绝服务攻击,记录过程及结果

没有做成功。

(4)其他类型web攻击(自己写的代码网站攻击)

XSS攻击:

Jsp代码:

%@pagelanguage="

java"

contentType="

text/html;

charset=UTF-8"

pageEncoding="

UTF-8"

%>

!

DOCTYPEhtmlPUBLIC"

-//W3C//DTDHTML4.01Transitional//EN"

"

http:

//www.w3.org/TR/html4/loose.dtd"

>

html>

head>

metahttp-equiv="

Content-Type"

content="

title>

Inserttitlehere<

/title>

/head>

body>

%

Stringname=request.getParameter("

name"

Welcome<

%=name%>

br>

/body>

/html>

测试结果:

XSS跨站攻击被IE8阻止掉了,修改IE的安全级别设置:

“启用XSS筛选器”改为“禁用”,这样XSS攻击就能成功了: