计算机网络 第8章 网络安全Word文件下载.docx

《计算机网络 第8章 网络安全Word文件下载.docx》由会员分享,可在线阅读,更多相关《计算机网络 第8章 网络安全Word文件下载.docx(15页珍藏版)》请在冰点文库上搜索。

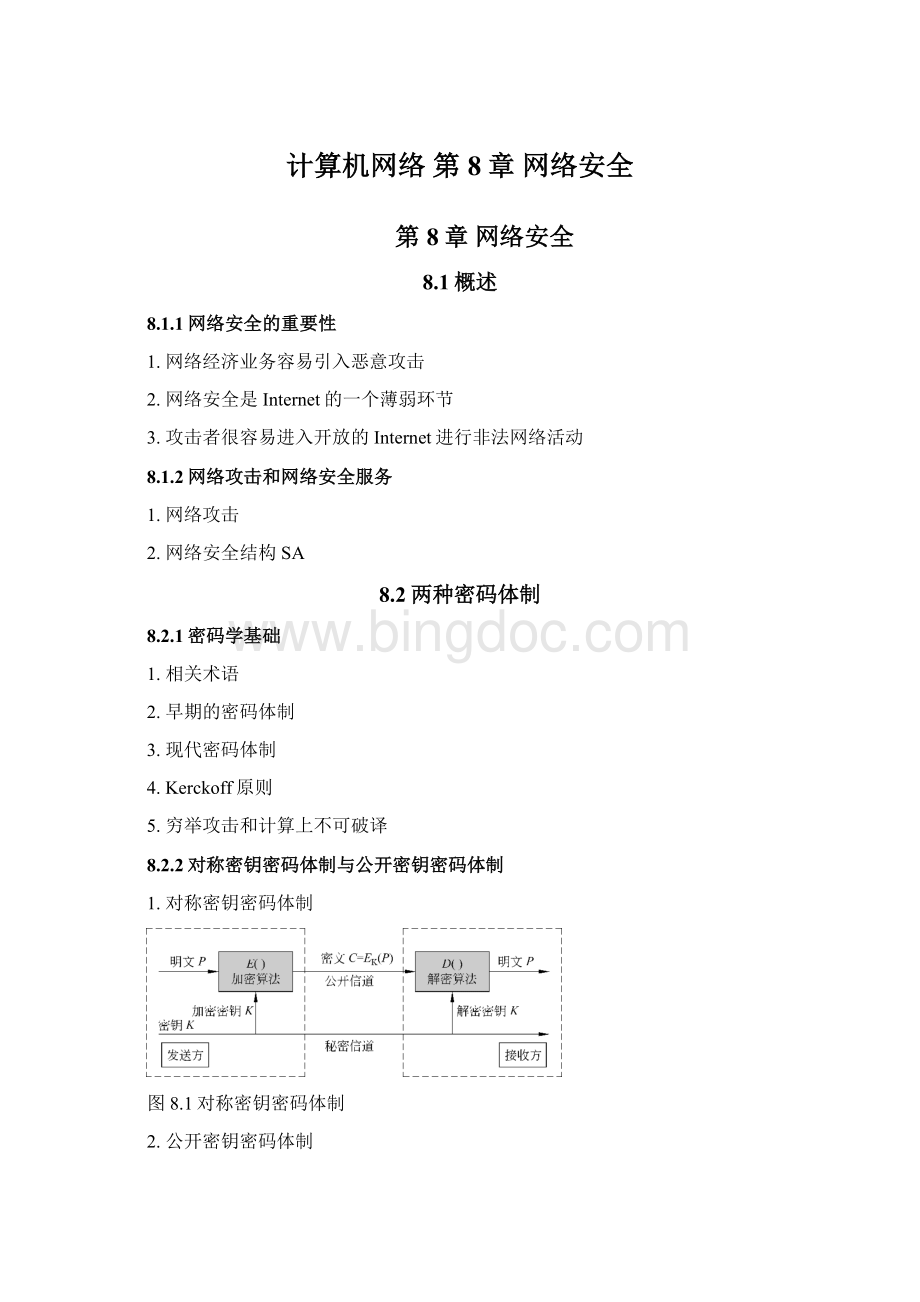

8.2.3对称密钥密码体制的经典算法DES

1.DES算法

图8.3DES加密算法

图8.4初始置换和逆置换

图8.5扩展变换E()

图8.6S1()

图8.7P()置换

图8.8置换

2.DES算法的发展

图8.9DES-CBC加密解密过程

3.对称密钥密码体制的其他算法

8.2.4公开密钥密码体制的经典算法RSA

1.RSA算法

2.RSA算法示例

3.实用中的密钥长度

8.3数字签名和报文摘要

8.3.1数字签名

1.数字签名的特点

2.基于公开密钥算法的数字签名

图8.10采用公开密钥算法的数字签名

3.加密的数字签名

8.3.2报文摘要

1.报文摘要产生的背景

2.报文摘要及其特点

3.使用报文摘要的数字签名

图8.11使用报文摘要的数字签名

4.MD5和SHA-1

8.4身份认证和密钥分发

8.4.1概述

1.身份认证

2.密钥分发

8.4.2基于对称密钥的身份认证和密钥分发

1.密钥分发与密钥分发中心

2.基于对称密钥的身份认证和密钥分发机制

图8.12基于KDC的身份认证和密钥分发

3.一次性随机数和会话密钥

8.4.3基于公钥的身份认证和公钥分发

1.基于公钥的认证

2.公钥分发

图8.13X.509版本3公钥证书结构

8.5Internet网络安全技术

8.5.1网际层安全技术

1.安全协议AH和ESP

图8.14AH和ESP格式

图8.15传输模式中的AH和ESP

图8.16隧道模式中的AH和ESP

2.安全关联(SA)

3.因特网密钥交换(IKE)

8.5.2传输层安全技术

图8.17TLS记录协议的操作过程

8.5.3应用层安全技术

1.安全电子邮件

图8.18PGP加密过程

2.WWW安全标准

3.通用安全服务API

8.6防火墙

8.6.1概述

8.6.2防火墙技术

1.包过滤技术

2.代理服务技术

3.防火墙技术示例

图8.19防火墙的例子

8.6.3防火墙系统

1.防火墙系统的结构

2.包过滤防火墙

3.双穴主机网关防火墙

图8.20包过滤防火墙

图8.21双穴主机网关防火墙

4.屏蔽主机网关防火墙

图8.22屏蔽主机网关防火墙

5.屏蔽子网防火墙

图8.23屏蔽子网防火墙

8.7虚拟专用网(VPN)

8.7.1概述

1.什么是VPN

2.VPN类型

8.7.2VPN隧道和隧道协议

1.VPN隧道

2.隧道技术涉及的协议种类

3.隧道协议

8.7.3L2TPVPN

1.L2TP隧道

图8.24L2TP强制隧道

2.L2TP报文及其格式

图8.25L2TP封装和头格式

3.L2TPVPN的数据封装与传输

图8.26Internet上的L2TP数据传输

8.7.4IPSecVPN

1.内联网IPSecVPN和外联网IPSecVPN

图8.27LAN-to-LANIPSecVPN

2.远程访问IPSecVPN

图8.28远程访问IPSecVPN

思考题

8.1网络攻击主要有哪几种方式?

网络安全服务主要涉及哪些方面?

8.2什么是密码技术中的Kerckoff原则?

为什么会有这样的原则?

8.3什么样的密钥可以做到计算上不可破译?

试举一例说明。

8.4画图简要说明对称密钥密码体制的加密解密过程。

8.5DES密钥长度为56比特,假设某台计算机每微秒可执行10次DES算法,那么,搜索完整个密钥空间需要多少年?

如果密钥长度扩大到128比特呢?

8.6画图简要说明公开密钥密码体制的加密解密过程。

8.7试举一个简单的例子,说明RSA算法生成密钥的方法,并用生成的密钥对一个简单的明文进行加密,然后再解密。

8.8为了保证报文的真实可靠,数字签名应该满足哪三点要求?

画图说明使用公开密钥算法的数字签名并说明它如何满足上述三点要求。

8.9为什么明文P的报文摘要MD(P)可以充分地代表P?

8.10和数字签名相比,报文摘要的优点是什么?

8.11为什么建立密钥分发中心KDC?

它的作用是什么?

8.12会话密钥在什么场合使用?

它一般如何产生?

它一般使用多少次?

它是基于什么密码体制的密钥?

为什么?

8.13描述X.509定义的公钥证书的结构。

公钥证书的基本功能是什么?

8.14试分析IP协议存在的安全隐患。

8.15简述IP层安全协议的认证首部AH和封装安全载荷ESP的作用,它们的功能有什么不同之处?

8.16TLS安全协议工作在什么层?

由哪两层组成?

8.17从技术上讲,防火墙主要分为哪两类?

它们分别工作于网络的什么层次?

简述这两种防火墙技术。

8.18防火墙系统的体系结构主要分为哪几种?

画图并简要描述它们的作用。

8.19什么是VPN?

从应用角度,VPN有哪几种类型?

8.20VPN隧道技术涉及哪几种协议?

它们在隧道传输中的角色是什么?

8.21L2TPVPN主要有哪几种构件?

8.22画图描述L2TP强制隧道,图中标明PPP物理连接、PPP逻辑连接和L2TP隧道。

8.23画图描述LAN-to-LANIPSecVPN和远程访问IPSecVPN的结构形式,图中标明IPSec隧道及隧道中数据包的封装形式。

参考文献

[1]谢希仁.计算机网络(第5版).北京:

电子工业出版社,2008.

[2]TanenbaumAS著.计算机网络(第4版).潘爱民译,徐明伟审.北京:

清华大学出版社,2004.

[3]ComerDE著.用TCP/IP进行网际互联卷1:

原理、协议与结构(第4版).林瑶等译.北京:

电子工业出版社,2001.

[4]ComerDE著.计算机网络与因特网.徐良贤,唐英,王勋等译.北京:

机械工业出版社,2000.

[5]StevensWR著.TCP/IP详解卷1:

协议.范建华等译.北京:

[6]CiscoSystem公司编著.思科网络技术学院教程(第一、二学期).清华大学等译.北京:

人民邮电出版社,2004.

[7]CiscoSystem公司编著.思科网络技术学院教程(第三、四学期).天津大学等译.北京:

[8]徐恪,吴建平编著.高等计算机网络.林闯审阅.北京:

机械工业出版社,2003.

[9]KuroseJF,RossKW著.计算机网络—自顶向下方法与Internet特色.申震杰等译.北京:

清华大学出版社,2003.

[10]AlbertoLeon-Garcia,IndraWidjaja著.通信网基本概念与主体结构.乐正友等译.北京:

[11]RichSeifert著.千兆以太网技术与应用.郎波等译.北京:

[12]BuletteGP著.TCP/IPMCSE学习指南.廖铮译.北京:

清华大学出版社,1999.

[13]CharlesE.Spurgeon著.以太网技术入门与实现.张健军等译.北京:

机械工业出版社,1998.

[14]JayantK,LanC,MohanK著.千兆以太网教程.段晓译.北京:

[15]周明天,汪文勇编著.TCP/IP网络原理与技术.北京:

清华大学出版社,1993.

[16]ManiSubramanina著.网络管理.王松等译.北京:

[17]张宏科,张思东,刘文红编著.路由器原理与技术.北京:

国防工业出版社,2003.

[18]陈锦章主编.宽带IP网络技术.北京:

[19]赵锦蓉编著.Internet原理与技术.北京:

清华大学出版社,2001.

[20]陈启美,李嘉编著.现代数据通信教程.北京:

南京大学出版社,2000.

[21]WilliamStallings著.SNMP网络管理.胡成松等译.北京:

中国电力出版社,2001.

[22]赵小林主编,高虹编著.网络管理技术教程.北京:

国防工业出版社,2002.

[23]ChristianHuitema.IPv6TheNewInternetProtocol(SecondEdition).影印版.北京:

清华大学出版社,PrenticeHallInternational,1999.

[24]TanenbaumSA.ComputerNetworks(ThirdEdition).影印版.北京:

清华大学出版社,PrenticeHallInternational,1997.

[25]ComerDE,StevensDL.InternetworkingwithTCP/IP,Volume3,Client-ServerProgrammingandApplications(SecondEdition).影印版.北京:

清华大学出版社,PrenticeHallInternational,1998.

[26]ComerDE.InternetworkingwithTCP/IP,Volume1,Principles,ProtocolsandArchitecture(ThirdEdition).影印版.北京:

清华大学出版社,PrenticeHallInternational,1998.

[27]RoeseJJ.SwitchedLANs.影印版.北京:

清华大学出版社,McGraw-HillCompanies,2001.

[28]ForouzanBA,SophiaChungFegan.TCP/IPProtocolSuite.北京:

清华大学出版社,McGraw-HillCompanies,2000.

[29]DavidGCunningham,PhD,WilliamGLanePhD.GigabitEthernetNetworking.影印版.北京:

清华大学出版社,MacmillanTechnicalPublishing,2000.

[30]W.RichardStevens.UNIXNetworkProgramming,Volume1,NetworkingAPIs:

SocketsandXTI(SecondEdiyion).影印版.北京:

清华大学出版社,PrenticeHallInternational,Inc.1998.

[31]沈鑫编著.广域网-原理、技术及实现.北京:

人民邮电出版社,2000.

[32]李征,王晓宁,金添编著.接入网与接入技术.北京:

[33]王圣杰编著.电脑网络与数据通信.北京:

中国铁道出版社,2002.

[34]张瀚峰等编著.xDSL与宽带网络技术.北京:

北京航空航天大学出版社,2002.

[35]卢锡城编著.ATM网络的原理与应用.北京:

电子工业出版社,1999.

[36]KavehPahlavan,PrashantKrishnamurthy著.无线网络通信原理与应用.刘剑等译.北京:

清华大学出版社,2002.

[37]冯登国著.网络安全原理与技术.北京:

科学出版社,2003.

[38]高海英,薛元星,辛阳等编著.VPN技术.北京:

机械工业出版社,2004.

[39]张公忠主编.现代网络技术教程.北京:

清华大学出版社,2000.

[40]张民,许进,黄学田编著.光以太网.北京:

北京邮电大学出版社,2003.

[41]钟玉琢,向哲,沈洪编著.流媒体和视频服务器.北京:

[42]ComerDE,StevensDL著.用TCP/IP进行网际互联卷3:

客户-服务器编程与应用Linux/POSIX套接字版.赵刚,林瑶,蒋慧等译,谢希仁审校.北京:

[43]吴宜功编著.计算机网络(第2版).北京:

清华大学出版社,2007.

[44]计算机科学技术名词审定委员会.计算机科学技术名词(第2版).北京:

科学出版社,2002.