网络安全技术理论教案.docx

《网络安全技术理论教案.docx》由会员分享,可在线阅读,更多相关《网络安全技术理论教案.docx(45页珍藏版)》请在冰点文库上搜索。

网络安全技术理论教案

新乡职业技术学院电子信息系网络安全理论教案

NO:

1

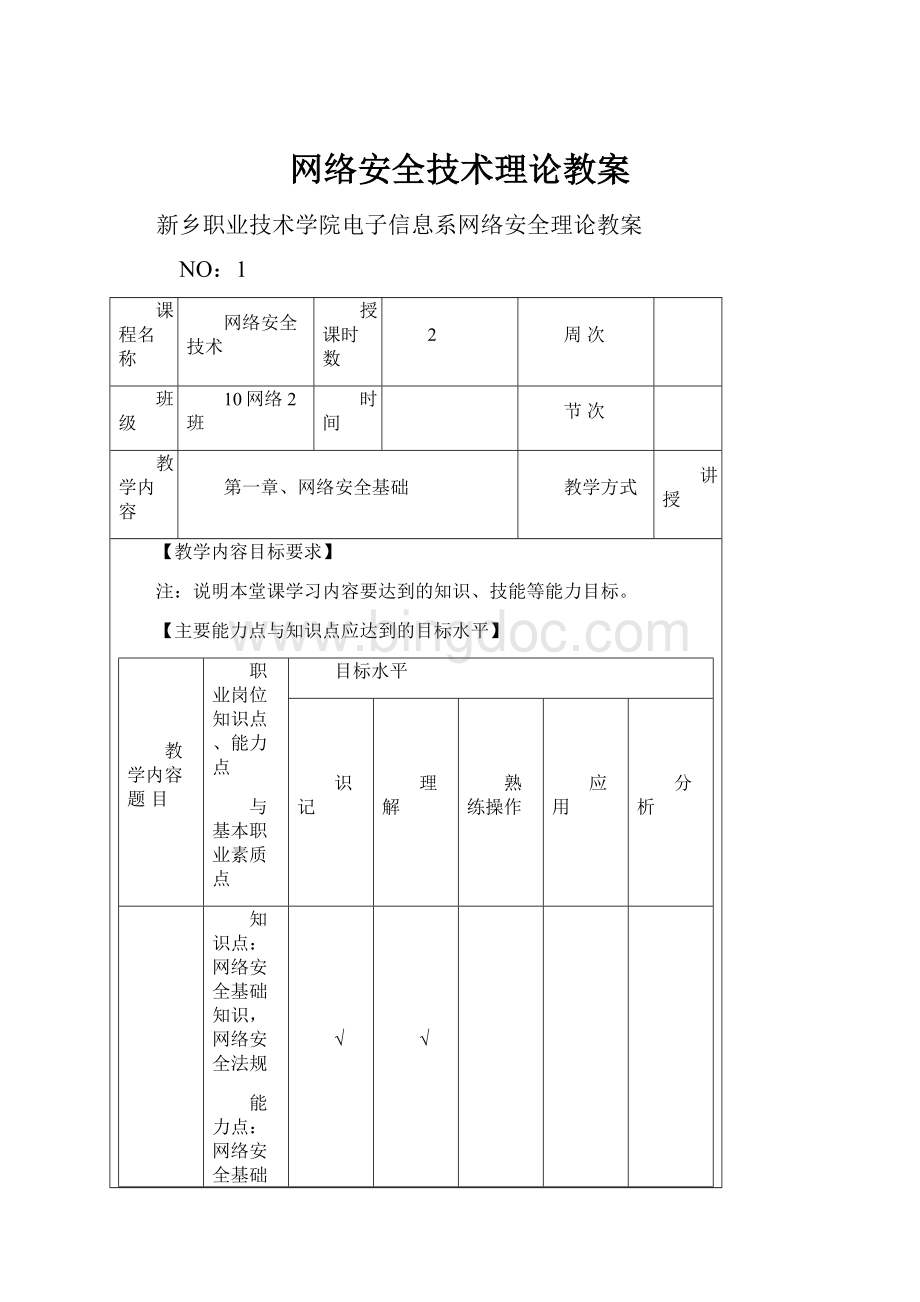

课程名称

网络安全技术

授课时数

2

周次

班级

10网络2班

时间

节次

教学内容

第一章、网络安全基础

教学方式

讲授

【教学内容目标要求】

注:

说明本堂课学习内容要达到的知识、技能等能力目标。

【主要能力点与知识点应达到的目标水平】

教学内容题目

职业岗位知识点、能力点

与基本职业素质点

目标水平

识记

理解

熟练操作

应用

分析

知识点:

网络安全基础知识,网络安全法规

能力点:

网络安全基础知识,网络安全法规

职业素质渗透点:

职业能力理论基础

√

√

在目标水平的具体要求上打√

【教学策略】

理论结合实际,互动式教学,引导学生主动思考。

【教学过程组织】

复习与导入新课

复习问题:

导入新课:

注:

与前面内容的衔接;导出学习内容的兴趣点,可用案例、设疑等。

1、讲述计算机网络的应用和规模,现在存在的网络安全的问题,引入课程,讲解本门课程的主要讲述内容。

教学内容

1、介绍网络安全研究的体系:

信息安全概述,信息安全的基本要求。

2、研究网络安全的必要性:

网络安全概念,攻防体系,物理安全,逻辑安全,操作系统安全,联网安全。

3、研究网络安全社会意义以及目前计算机网络安全的相关法规。

4、介绍了如何评价一个系统或者应用软件的安全等级。

5、网络协议基础回顾。

教学题目

注:

具体内容构成:

重点教学内容与环节

重点进行学习内容的逻辑性提炼,形成清晰的教学内容逻辑层次;知识点、技能点突出;内含主要教学方法、学生学习引导、职业素质渗透点等。

)

1、讲解网络安全课程的主要内容和结构(10分钟)

2、介绍网络安全研究的体系:

信息安全概述,信息安全的基本要求。

(15分钟)

3、讲解研究网络安全的必要性:

网络安全概念,攻防体系,物理安全,逻辑安全,操作系统安全,联网安全。

(25分钟)

4、讲解研究网络安全社会意义以及目前计算机网络安全的相关法规。

(20分钟)

5、介绍如何评价一个系统或者应用软件的安全等级。

(20分钟)

6、课程小结。

(10分钟)

学生学习情况检测

注:

以适当的方式对本堂课要达到的教学能力目标进行检测,以确定教学效果。

【教师参考资料及来源】

,【作业及思考】

上网查找资料,了解当前网络安全的发展现状。

【指定学生阅读材料】

课后分析:

编写日期

教师

新乡职业技术学院电子信息系网络安全教案

NO:

2

课程名称

网络安全技术

授课时数

2

周次

班级

10网络2班

时间

节次

教学内容

第二章、网络扫描与网络监听

教学方式

讲授、实训

【教学内容目标要求】

注:

说明本堂课学习内容要达到的知识、技能等能力目标。

【主要能力点与知识点应达到的目标水平】

教学内容题目

职业岗位知识点、能力点

与基本职业素质点

目标水平

识记

理解

熟练操作

应用

分析

知识点:

黑客攻击的步骤和方法,网络踩点,网络扫描、监听

能力点:

网络踩点,网络扫描、监听

职业素质渗透点:

了解黑客攻击的方法、步骤,做好防范

√

√

√

在目标水平的具体要求上打√

【教学策略】

理论结合实际,互动式教学,引导学生主动思考。

【教学过程组织】

复习与导入新课

复习问题:

1、计算机网络安全威胁有那些

导入新课:

注:

与前面内容的衔接;导出学习内容的兴趣点,可用案例、设疑等。

1、计算机网络存在着各种问题,如何从整体把握,应该从何开始。

教学内容

1、黑客以及黑客技术的相关概念:

黑客的分类,黑客行为的发展趋势,黑客精神、守则。

2、黑客攻击的步骤以及黑客攻击和网络安全的关系:

攻击五部曲,攻击和安全的关系。

3、攻击技术中的网络踩点技术:

概述,踩点的方法。

4、网络扫描和网络监听技术:

网络扫描概述,扫描方式,案例。

网络监听概述,原理,监听软件介绍。

教学题目

注:

具体内容构成:

重点教学内容与环节

重点进行学习内容的逻辑性提炼,形成清晰的教学内容逻辑层次;知识点、技能点突出;内含主要教学方法、学生学习引导、职业素质渗透点等。

)

1、讲解黑客以及黑客技术的相关概念。

(20分钟)

2、讲解黑客攻击的步骤以及黑客攻击和网络安全的关系。

(30分钟)

3、讲解攻击技术中的网络踩点技术。

(20分钟)

4、讲解网络扫描和网络监听技术。

(20分钟)

5、课程小结。

(10分钟)

学生学习情况检测

注:

以适当的方式对本堂课要达到的教学能力目标进行检测,以确定教学效果。

【教师参考资料及来源】

,【作业及思考】

上网查找资料,了解当前的网络安全技术有那些。

【指定学生阅读材料】

课后分析:

编写日期

教师

新乡职业技术学院电子信息系网络安全教案

NO:

3

课程名称

网络安全

授课时数

2

周次

班级

10网络2班

时间

2012年月日

节次

节

教学内容

实践:

网络监听和扫描工具的使用

教学方式

实践

实训项目类别

实践

【教学内容目标要求】

了解网络监听和扫描的工作原理,掌握网络监听和扫描工具的使用方法。

【主要能力点与知识点应达到的目标水平】

教学内容题目

职业岗位知识点、能力点

与基本职业素质点

目标水平

识记

理解

熟练操作

应用

分析

网络监听和扫描工具的使用

知识点:

网络监听、网络扫描工作原理,网络监听、扫描的工具

能力点:

网络监听、扫描工具的使用

职业素质渗透点:

安全扫描、监听的技能

√

√

√

√

在目标水平的具体要求上打√

【教学策略】

首先借助课件进行课堂讲授,介绍本节课主要的理论知识点,然后在教师机上进行现场演示操作教学,增强验证性,在此基础上引导学生实际上机操作练习。

每一部分讲完以后均进行要点、难点小结,以提炼和巩固学生所学知识。

【教学过程组织】

复习与导入新课

复习问题:

抽2-3名学生回答问题,并现场评分

导入新课:

网络监听、扫描的原理和工具的使用

教学内容教学题目

在实践前先简单讲述相关原理,使学生理解工具的工作原理

1、简单阐述网络监听的原理,网络扫描的原理。

2、网络监听的实现条件,注意事项,如何防护

3、网络扫描的方法,协议的原理,网络扫描的分类

安排学生,进行实践,在机房按照要求做好实践,实现工具的使用效果

1、系统用户扫描:

使用工具软件:

GetNTUser,该工具可以在Winnt4以及Win2000操作系统上使用,扫描出系统的用户和口令

2、开放端口扫描,使用PortScan扫描机房中的机器,并做出报告。

3、共享目录扫描,使用Shed来扫描对方主机,得到对方计算机提供了哪些目录共享。

4、利用TCP协议实现端口扫描,漏洞扫描,使用工具软件。

远程操作系统类型及版本

标准端口状态及端口Banner信息

SNMP信息,CGI漏洞,IIS漏洞,RPC漏洞,SSL漏洞

SQL-SERVER、FTP-SERVER、SMTP-SERVER、POP3-SERVER

NT-SERVER弱口令用户,NT服务器NETBIOS信息

注册表信息等。

课后小结:

检验学生配置实现和配置效果

学生学习情况检测

根据学生课堂练习操作情况、学生回答问题情况、课堂提问情况进行观测评分

【教师参考资料及来源】

,【作业及思考】

本单元书后习题1、2部分

【指定学生阅读材料】

,

课后分析:

编写日期

教师

新乡职业技术学院电子信息系网络安全教案

NO:

4

课程名称

网络安全技术

授课时数

2

周次

班级

10网络2班

时间

2012年月日

节次

教学内容

第三章、网络入侵(上)

教学方式

讲授

【教学内容目标要求】

注:

说明本堂课学习内容要达到的知识、技能等能力目标。

【主要能力点与知识点应达到的目标水平】

教学内容题目

职业岗位知识点、能力点

与基本职业素质点

目标水平

识记

理解

熟练操作

应用

分析

知识点:

几种常见的网络攻击方法:

社会工程学,物理攻击,暴力攻击。

能力点:

攻击方法的实施和防护

职业素质渗透点:

掌握攻击的防护技术,为网络安全服务

√

√

√

在目标水平的具体要求上打√

【教学策略】

理论结合实际,互动式教学,引导学生主动思考。

【教学过程组织】

复习与导入新课

复习问题:

1、黑客攻击的步骤有那些

导入新课:

注:

与前面内容的衔接;导出学习内容的兴趣点,可用案例、设疑等。

1、黑客如何攻击你的网络。

教学内容

1、目前社会工程学攻击主要两种方式:

打电话请求密码和伪造Email。

2、物理攻击与防范:

保证设备不被接触,案例介绍。

3、暴力攻击:

暴力破解工具介绍。

4、Unicode漏洞专题

教学题目

注:

具体内容构成:

重点教学内容与环节

重点进行学习内容的逻辑性提炼,形成清晰的教学内容逻辑层次;知识点、技能点突出;内含主要教学方法、学生学习引导、职业素质渗透点等。

)

1、讲解目前社会工程学攻击主要两种方式:

打电话请求密码和伪造Email。

(10分钟)

2、物理攻击与防范:

保证设备不被接触,案例介绍,findpass,getadmin演示(25分钟)

3、讲解暴力攻击:

暴力破解工具介绍,字典文件,getNTUser演示,LC3演示,office文档密码破解。

(25分钟)

4、讲解Unicode漏洞问题:

Unicode漏洞检测,Unicode漏洞利用。

(30分钟)

6、课程小结。

(10分钟)

学生学习情况检测

注:

以适当的方式对本堂课要达到的教学能力目标进行检测,以确定教学效果。

【教师参考资料及来源】

,【作业及思考】

上网查找资料,了解当前密码技术的现状和发展方向。

【指定学生阅读材料】

课后分析:

编写日期

教师

新乡职业技术学院电子信息系网络安全教案

NO:

5

课程名称

网络安全技术

授课时数

2

周次

班级

10网络2班

时间

2012年月日

节次

教学内容

第三章:

网络入侵(下)

教学方式

讲授

【教学内容目标要求】

注:

说明本堂课学习内容要达到的知识、技能等能力目标。

【主要能力点与知识点应达到的目标水平】

教学内容题目

职业岗位知识点、能力点

与基本职业素质点

目标水平

识记

理解

熟练操作

应用

分析

知识点:

其他漏洞攻击。

能力点:

打印漏洞,smb致命攻击,缓冲区溢出攻击

职业素质渗透点:

了解其他漏洞攻击和防御的方法

√

√

在目标水平的具体要求上打√

【教学策略】

理论结合实际,互动式教学,引导学生主动思考。

【教学过程组织】

复习与导入新课

复习问题:

1、如何防范Unicode漏洞攻击

导入新课:

注:

与前面内容的衔接;导出学习内容的兴趣点,可用案例、设疑等。

1、现在流行的攻击方法有那些

教学内容

1、打印漏洞攻击方法。

2、SMB致命攻击。

3、缓冲区溢出攻击。

4、利用RPC漏洞建立超级用户。

5、利用IIS漏洞进行攻击。

6、针对漏洞的防御。

教学题目

注:

具体内容构成:

重点教学内容与环节

重点进行学习内容的逻辑性提炼,形成清晰的教学内容逻辑层次;知识点、技能点突出;内含主要教学方法、学生学习引导、职业素质渗透点等。

)

1、讲解打印漏洞攻击方法(10分钟)

2、讲解计SMB致命攻击方法。

(10分钟)

3、讲解缓冲区溢出攻击。

(20分钟)

4、讲解利用RPC漏洞建立超级用户方法。

(15分钟)

5、讲解利用IIS漏洞进行攻击的方法,及防御措施。

(25分钟)

6、课程小结。

(10分钟)

学生学习情况检测

注:

以适当的方式对本堂课要达到的教学能力目标进行检测,以确定教学效果。

【教师参考资料及来源】

,【作业及思考】

使用Excel完成课后作业第2题。

【指定学生阅读材料】

课后分析:

编写日期

教师

新乡职业技术学院电子信息系网络安全教案

NO:

6

课程名称

网络安全技术

授课时数

2

周次

班级

10网络2班

时间

2012年月日

节次

教学内容

第4章网络后门与网络隐身

教学方式

讲授

【教学内容目标要求】

注:

说明本堂课学习内容要达到的知识、技能等能力目标。

【主要能力点与知识点应达到的目标水平】

教学内容题目

职业岗位知识点、能力点

与基本职业素质点

目标水平

识记

理解

熟练操作

应用

分析

知识点:

介绍网络后门和木马的基本概念,并利用四种方法实现网络后门,利用工具实现网络跳板和网络隐身。

能力点:

实现网络后门方法,实现网络跳板和网络隐身

职业素质渗透点:

了解网络后门和木马,为网络安全服务

√

√

在目标水平的具体要求上打√

【教学策略】

理论结合实际,互动式教学,引导学生主动思考。

【教学过程组织】

复习与导入新课

复习问题:

1、对于漏洞攻击,如何防范

导入新课:

注:

与前面内容的衔接;导出学习内容的兴趣点,可用案例、设疑等。

1、如何在攻击成功后,不引起管理员注意

教学内容

1、为了保持对已经入侵的主机长久的控制,需要在主机上建立网络后门,以后可以直接通过后门入侵系统。

2、当入侵主机以后,通常入侵者的信息就被记录在主机的日志中,比如IP地址、入侵的时间以及做了哪些破坏活动等等。

3、为了防止入侵的痕迹被发现,需要隐藏或者清除入侵的痕迹的技术。

4、实现隐身的两种方法:

设置代理跳板,清除系统日志。

教学题目

注:

具体内容构成:

重点教学内容与环节

重点进行学习内容的逻辑性提炼,形成清晰的教学内容逻辑层次;知识点、技能点突出;内含主要教学方法、学生学习引导、职业素质渗透点等。

)

1、讲解如何在主机上建立网络后门,以后可以直接通过后门入侵系统。

依照例子进行讲解:

远程启动Telnet服务,记录管理员口令修改过程,建立Web服务和Telnet服务,设置自启动程序,让禁用的Guest具有管理权限,实现管理员权限克隆。

(40分钟)

2、讲解连接终端服务的软件,如何通过终端服务远程连接对方机器。

(10分钟)

3、讲解木马原理及木马和后门的区别,常见木马的使用,以常见木马冰河的使用为例,讲解木马的使用方法。

(20分钟)

4、讲解网络代理跳板的使用,网络代理跳板工具的具体使用方法,以Snake代理跳板为例进行讲解。

(10分钟)

5、讲解如何清除日志,清除IIS日志,清除主机日志。

(10分钟)

6、课程小结。

(10分钟)

学生学习情况检测

注:

以适当的方式对本堂课要达到的教学能力目标进行检测,以确定教学效果。

【教师参考资料及来源】

,【作业及思考】

演练管理员权限克隆的方法

【指定学生阅读材料】

课后分析:

编写日期

教师

新乡职业技术学院电子信息系网络安全教案

NO:

7

课程名称

网络安全技术

授课时数

2

周次

班级

10网络2班

时间

2012年月日

节次

教学内容

第五章:

恶意代码分析与防治

教学方式

讲授

【教学内容目标要求】

注:

说明本堂课学习内容要达到的知识、技能等能力目标。

【主要能力点与知识点应达到的目标水平】

教学内容题目

职业岗位知识点、能力点

与基本职业素质点

目标水平

识记

理解

熟练操作

应用

分析

知识点:

恶意代码的概述,介绍恶意代码实现机理、定义以及攻击方法等,介绍网络蠕虫。

能力点:

恶意代码实现机理、定义以及攻击方法等,网络蠕虫,

职业素质渗透点:

了解恶意代码实现机理,防止恶意代码

√

√

在目标水平的具体要求上打√

【教学策略】

理论结合实际,互动式教学,引导学生主动思考。

【教学过程组织】

复习与导入新课

复习问题:

1、如何在入侵的计算机上建立后门

导入新课:

注:

与前面内容的衔接;导出学习内容的兴趣点,可用案例、设疑等。

1、是什么导致访问网页的安全威胁出现

教学内容

1、恶意代码的发展史和恶意代码长期存在的原因

2、恶意代码实现机理、定义以及攻击方法

3、恶意代码生存技术、隐藏技术,介绍网络蠕虫的定义以及结构

4、恶意代码防范方法:

基于主机的检测方法和基于网络的检测方法。

教学题目

注:

具体内容构成:

重点教学内容与环节

重点进行学习内容的逻辑性提炼,形成清晰的教学内容逻辑层次;知识点、技能点突出;内含主要教学方法、学生学习引导、职业素质渗透点等。

)

1、介绍恶意代码的概况:

黑客们在编写编写扰乱社会和他人的计算机程序,这些代码统称为恶意代码(MaliciousCodes),恶意代码的发展史,恶意代码长期存在的原因。

(10分钟)

2、讲解恶意代码实现机理、定义以及攻击方法:

恶意代码的行为表现各异,破坏程度千差万别,但基本作用机制大体相同,其整个作用过程分为6个部分,恶意代码攻击模型,恶意代码实现关键技术。

(25分钟)

3、讲解恶意代码生存技术、隐藏技术,介绍网络蠕虫的定义以及结构:

恶意代码生存技术,恶意代码攻击技术,恶意代码的隐蔽技术,蠕虫具有主动攻击、行踪隐蔽、利用漏洞、造成网络拥塞、降低系统性能、产生安全隐患、反复性和破坏性等特征。

蠕虫的结构。

(25分钟)

4、讲解恶意代码防范方法:

基于主机的检测方法和基于网络的检测方法。

基于特征的扫描技术,校验和,沙箱技术,安全操作系统对恶意代码的防范。

基于GrIDS的恶意代码检测,基于PLD硬件的检测防御,基于HoneyPot的检测防御,基于CCDC的检测防御。

(30分钟)

5、课程小结。

(10分钟)

学生学习情况检测

注:

以适当的方式对本堂课要达到的教学能力目标进行检测,以确定教学效果。

【教师参考资料及来源】

,【作业及思考】

【指定学生阅读材料】

课后分析:

编写日期

教师

新乡职业技术学院电子信息系网络安全教案

NO:

8

课程名称

网络安全技术

授课时数

2

周次

班级

10网络2班

时间

2012年月日

节次

教学内容

第6章安全操作系统基础

教学方式

讲授

【教学内容目标要求】

注:

说明本堂课学习内容要达到的知识、技能等能力目标。

【主要能力点与知识点应达到的目标水平】

教学内容题目

职业岗位知识点、能力点

与基本职业素质点

目标水平

识记

理解

熟练操作

应用

分析

知识点:

Unix、Linux和Windows的特点,安全操作系统的原理,Windows操作系统的安全配置方案。

能力点:

安全操作系统的原理,Windows操作系统的安全配置

职业素质渗透点:

安全操作系统的配置技术

√

√

√

在目标水平的具体要求上打√

【教学策略】

理论结合实际,互动式教学,引导学生主动思考。

【教学过程组织】

复习与导入新课

复习问题:

1、恶意代码如何防治

导入新课:

注:

与前面内容的衔接;导出学习内容的兴趣点,可用案例、设疑等。

1、操作系统是计算机的软件基础,如何防范操作系统的不安全因素

教学内容

1、介绍Windows2000服务器的安全配置方法。

2、操作系统的安全将决定网络的安全,从保护级别上分成安全初级篇、中级篇和高级篇,共36条基本配置原则。

3、安全配置初级篇讲述常规的操作系统安全配置,中级篇介绍操作系统的安全策略配置,高级篇介绍操作系统安全信息通信配置。

教学题目

注:

具体内容构成:

重点教学内容与环节

重点进行学习内容的逻辑性提炼,形成清晰的教学内容逻辑层次;知识点、技能点突出;内含主要教学方法、学生学习引导、职业素质渗透点等。

)

1、讲解操作系统概述:

符合C2级安全级别的操作系统,Unix,Linux,WindowsNT/2000/2003Server的主要特色。

(10分钟)

2、讲解安全操作系统的研究发展,没有操作系统提供的安全性,信息系统的安全性是没有基础的。

(10分钟)

3、讲解安全操作系统的机制:

硬件安全机制,操作系统的安全标识与鉴别,访问控制、最小特权管理,可信通路和安全审计,安全模型的特点,主要安全模型介绍。

操作系统安全体系结构。

(10分钟)

4、讲解安全配置方案初级篇:

常规的操作系统安全配置,包括十二条基本配置原则。

(20分钟)

5、讲解安全配置方案中级篇:

操作系统的安全策略配置,包括十条基本配置原则。

(20分钟)

6、讲解安全配置方案高级篇:

操作系统安全信息通信配置,包括十四条配置原则。

(20分钟)

7、课程小结。

(10分钟)

学生学习情况检测

注:

以适当的方式对本堂课要达到的教学能力目标进行检测,以确定教学效果。

【教师参考资料及来源】

,【作业及思考】

【指定学生阅读材料】

课后分析:

编写日期

教师

新乡职业技术学院电子信息系网络安全教案

NO:

9

课程名称

网络安全

授课时数

2

周次

班级

10网络2班

时间

2012年月日

节次

节

教学内容

实践:

操作系统安全配置实验

教学方式

实践

实训项目类别

实践

【教学内容目标要求】

实践操作系统安全初级篇、中级篇和高级篇的配置,共36条基本配置原则,进行系统加固,加强操作系统安全。

【主要能力点与知识点应达到的目标水平】

教学内容题目

职业岗位知识点、能力点

与基本职业素质点

目标水平

识记

理解

熟练操作

应用

分析

操作系统安全配置实验

知识点:

实践操作系统安全初级篇、中级篇和高级篇的配置

能力点:

安全操作系统配置

职业素质渗透点:

能够针对具体情况实现安全操作系统配置

√

√

√

√

在目标水平的具体要求上打√

【教学策略】

首先借助课件进行课堂讲授,介绍本节课主要的理论知识点,然后在教师机上进行现场演示操作教学,增强验证性,在此基础上引导学生实际上机操作练习。

每一部分讲完以后均进行要点、难点小结,以提炼和巩固学生所学知识。

【教学过程组织】

复习与导入新课

复习问题:

抽2-3名学生回答问题,并现场评分

导入新课:

做网络操作系统安全配置实践

教学内容教学题目

1、简单简述操作系统安全配置方法

2、按照要求实现操作系统安全初级篇、中级篇和高级篇的配置

(1)实现操作系统安全初级配置

物理安全、