NYBER渗透比赛理论题Word格式.doc

《NYBER渗透比赛理论题Word格式.doc》由会员分享,可在线阅读,更多相关《NYBER渗透比赛理论题Word格式.doc(6页珍藏版)》请在冰点文库上搜索。

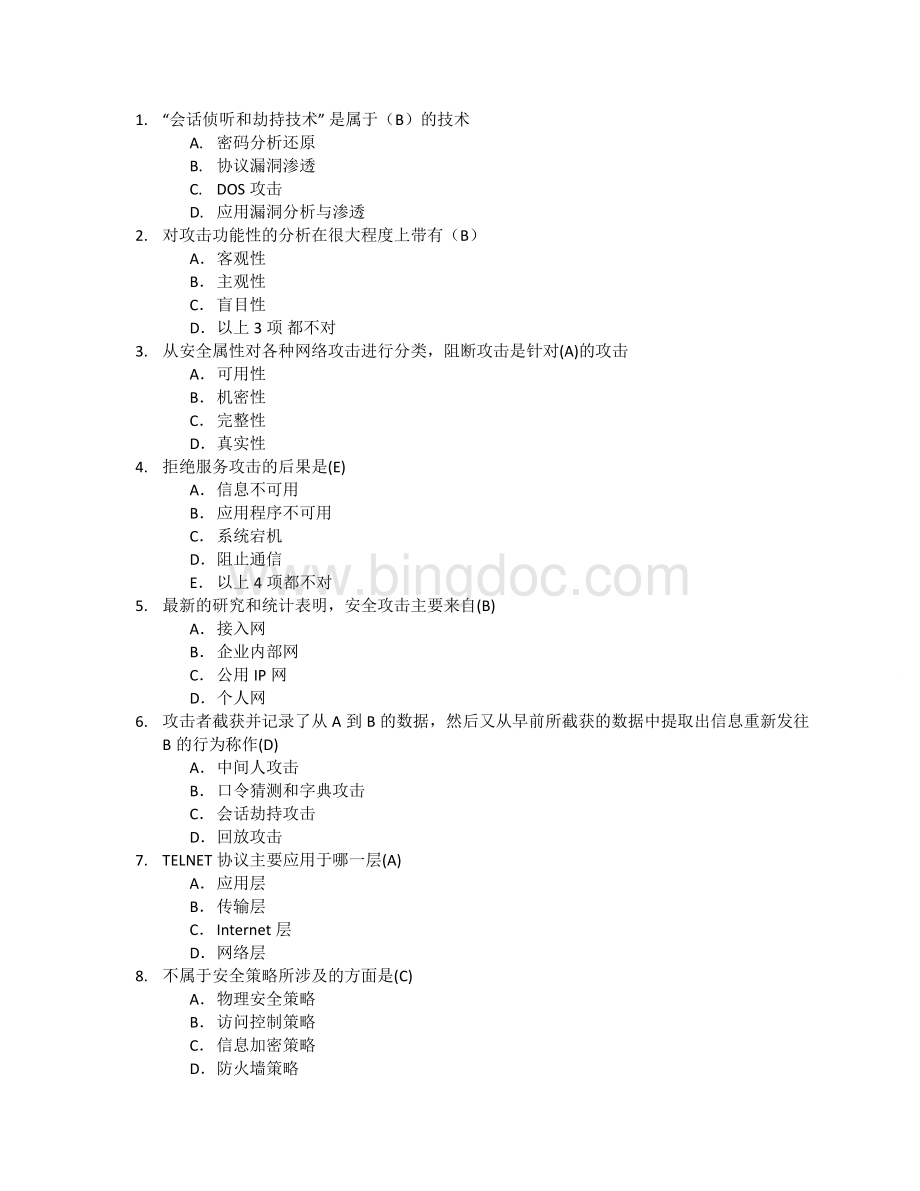

B.企业内部网

C.公用IP网

D.个人网

6.攻击者截获并记录了从A到B的数据,然后又从早前所截获的数据中提取出信息重新发往B的行为称作(D)

A.中间人攻击

B.口令猜测和字典攻击

C.会话劫持攻击

D.回放攻击

7.TELNET协议主要应用于哪一层(A)

A.应用层

B.传输层

C.Internet层

D.网络层

8.不属于安全策略所涉及的方面是(C)

A.物理安全策略

B.访问控制策略

C.信息加密策略

D.防火墙策略

9.Windows主机推荐使用(A)格式

A.NTFS

B.FAT32

C.EXT3/EXT4

D.ReiserFS

10.对DMZ区而言,不正确的解释是(D)

A.DMZ是一个真正可信的网络部分

B.DMZ网络访问控制策略决定或禁止进入DMZ通信

C.允许外部用户访问DMZ系统上合适的服务

D.能杜绝网络黑客对局域网的攻击

11.以下不属于分布式防火墙的产品有(B)

A.网络防火墙

B.软件防火墙

C.主机防火墙

D.中心防火墙

12.RC4是由RIVEST在1987年开发的,是一种流式的密文,即实时将信息加密成一个整体,它在美国一般密钥长度是128位,因为受美国出口法的限制,向外出口时限制到(C)位?

A.64

B.56

C.40

D.32

13.以下哪项不属于Windows2000的安全组件?

(D)

A.访问控制

B.强制登录

C.审计

D.自动安全更新

14.假设服务器使用的防火墙在Unix下的IPTABLES,现在需要通过对防火墙进行配置,不允许192.168.1.100这台主机登录到你的服务器(端口:

23),该如何设置防火墙规则?

(B)

A.iptables-Ainput-ptcp-s192.168.1.100–source–port23-jDENY

B.iptables-Ainput-ptcp-s192.168.1.100–destination–port23-jDENY

C.iptables-Ainput-ptcp-d192.168.1.100–source–port23-jDENY

D.iptables-Ainput-ptcp-d192.168.1.100–destination–port23-jDENY

15.在Linux下umask模式的八进制位6代表:

(C)

A.拒绝访问

B.写入

C.读取和写入

D.读取、写入和执行

16.代理服务作为防护墙技术主要在OSI的哪一层实现(A)

A.数据链路层

B.网络层

C.表示层

D.应用层

17.不对称加密通信中的用户认证是通过(B)确定的

A.数字签名

B.数字证书

C.消息文摘

D.公私钥关系

18.对于IP欺骗攻击,过滤路由器不能防范的是(D)

A.伪装成内部主机的外部IP欺骗

B.外部主机的IP欺骗

C.伪装成外部可信任主机的IP欺骗

D.内部主机对外部网络的IP地址欺骗

19.RSA加密算法不具有的优点是(D)

A.可借助CA中心发放密钥,确保密钥安全

B.可进行用户认证

C.可进行信息认证

D.速度快,可用于大批量数据加密

20.PGP加密软件采用的加密算法是(C)

A.DES

B.RSA

C.背包算法

D.IDEA

21.以下工具中,不属于Pstools工具集中的是(C)

A.PsExec.exe

B.PsList.exe

C.PsLogin.exe

D.PsInfo.exe

22.以下每组语言中,哪一项不全属于脚本语言的是(C)

A.Python、PERL

B.JavaScript、VbScript

C.Asm、PHP、ASP

D.ActionScript、Nuva

23.以下属于非对称加密算法的是(B)

B.ECC

C.RC5

24.增加主机抵抗DoS攻击能力的方法之一是

(A)

A.缩短SYNTimeout状态时间

B.调整TCP滑动窗口大小

C.IP-MAC绑定

D.增强访问限制设置

25.Linux系统用户密码密文Hash存放在(B)

A./etc/passwd

B./etc/shadow

C./etc/gshadow

D./etc/syshash

26.监听的可能性比较低的是(B)数据链路

A.Ethernet

B.电话线

C.有限电视频道

D.无线电

27.扫描工具(C)

A.只能作为攻击工具

B.只能作为防范工具

C.既可作为攻击工具有可作为防范工具

D.既不能作为攻击工具也不能作为防范工具

28.下面哪种方法不属于对恶意程序的动态分析(A)

A.文件校验,杀软查杀

B.网络监听和捕获

C.基于注册表、进程、线程、“替罪羊”文件的健康

D.代码仿真和调试

29.下面不属于动态调试器的是(C)

A.WinDBG

B.OllyDBG

C.IDA

D.SoftIce

30.对PE结构中的节头(Image_Section_Table)的节标志(Characteristics),下列说法有误的一项是(B)

A.0x20000000,说明该节可执行

B.0x40000000,说明该节可写

C.0xC0000000,说明该节可读、可写

D.0xE0000000,说明该节可读、可写、可执行

31.Linux系统下修改当前用户的PATH环境变量,并且使得该变量永久生效,可行的方法是(C)

A.运行exportPATH=$PATH:

value命令,修改PATH变量

B.运行echovalue$PATH命令,修改PATH变量

C.在文件~/.bashrc中修改PATH变量

D.在文件/etc/profile中修改PATH变量

32.下列关于加壳与脱壳说法正确的是(A)

A.对于执行加了壳的应用程序,首先运行的实际上是壳程序,然后才是用户所执行的应用程序本身。

B.由于加壳的原因,加壳后程序所占的存储空间将会比原程序大。

C.加过壳的程序无法直接运行,必须要先进行脱壳才能运行。

D.对于加过壳的程序,可以对其进行反编译,得到其源代码进行分析,并进行脱壳。

33.下列说法有误的是(C)

A.WinDBG调试器用到的符号文件为:

”*.pdb”

B.OllyDBG调试器可以导入”*.map”符号文件

C.手动脱壳是,使用”ImportREC”工具的目的是为了去找OEP

D.PEiD检测到的关于壳的信息有些是不可信的。

34.不会在堆栈中保存的数据是(D)

A.函数的参数

B.函数的返回地址

C.函数的局部变量

D.字符串常量

35.下列关于网页恶意代码叙述错误的是(A)

A.网页恶意代码通常使用80端口进行通信,所以一般来讲防火墙无法阻止其攻击

B.网页恶意代码一般由JavaScript、VBScript等脚本所编写,所以可以通过在浏览器中禁止执行脚本来对其进行防范

C.网页恶意代码仅能对通过网络传输的用户信息进行窃取,而无法操作主机上的各类用户资源

D.网页恶意代码与普通可执行程序的重要区别在于,其实解释执行的而不需要进行编译

36.保障信息安全最基本、最核心的技术是(A)

A.信息加密技术

B.信息确认技术

C.网络控制技术

D.反病毒技术

37.以下哪项不属于整型溢出的种类(B)

A.宽度溢出

B.类型溢出

C.运算溢出

D.符号溢出

38.以下哪个函数应用在字符串拷贝中是绝对安全的(D)

A.strcpy

B.strncpy

C.strncpy_s

D.以上都不对

39.以下哪个壳不是压缩壳(C)

A.AsPack

B.UPX

C.PESpin

D.PECompact

40.某台内网主机的IP地址为10.10.100.20,子网掩码是255.255.128.0,那么它所在的IP子网地址范围是(B)

A.10.10.0.0–10.10.126.254

B.10.10.0.1–10.10.127.254

C.10.10.0.0–10.10.126.255

D.10.10.0.1–10.10.127.255

41.下面哪个程序可以设置Windows主机的网络配置(C)

A.Ipconfig

B.Tracert

C.Netsh

D.Netstat

42.关于VPN技术,以下描述错误的是(A)

A.实现VPN,最关键部分是在公网上建立虚信道,而建立虚信道是利用隧道技术实现的,IP隧道只能建立在数据链路层。

B.第二层隧道主要是PPP连接,如PPTP,L2TP,其特点是协议简单,易于加密,适合远程拨号用户。

C.第三层隧道是IPinIP,如IPSec,其可靠性及扩展性优于第二层隧道。

D.按应用分类,可分为:

远程接入VPN(AccessVPN)、内联网VPN(IntranetVPN)、外联网VPN(ExtranetVPN)

43.VNC服务端默认开放端口是(C)

A.5800

B.5810

C.5900

D.5910

44.这条注册表命令的含义是(C)

REGADDHKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RpcSs/vStart/tREG_DWORD/d00000003/f

A.RpcSs服务随系统启动

B.RpcSs服务自动启动

C.RpcSs服务手动启动

D.RpcSs服务禁止启动

45.Microsoft每个月的例行补丁发布日是(C)

A.每月第一个星期二

B.每月第一个星期四

C.每月第二个星期二

D.每月第二个星期四

46.