湖南教育网络信息安全管理员持证上岗培训考试试卷Word文档格式.doc

《湖南教育网络信息安全管理员持证上岗培训考试试卷Word文档格式.doc》由会员分享,可在线阅读,更多相关《湖南教育网络信息安全管理员持证上岗培训考试试卷Word文档格式.doc(4页珍藏版)》请在冰点文库上搜索。

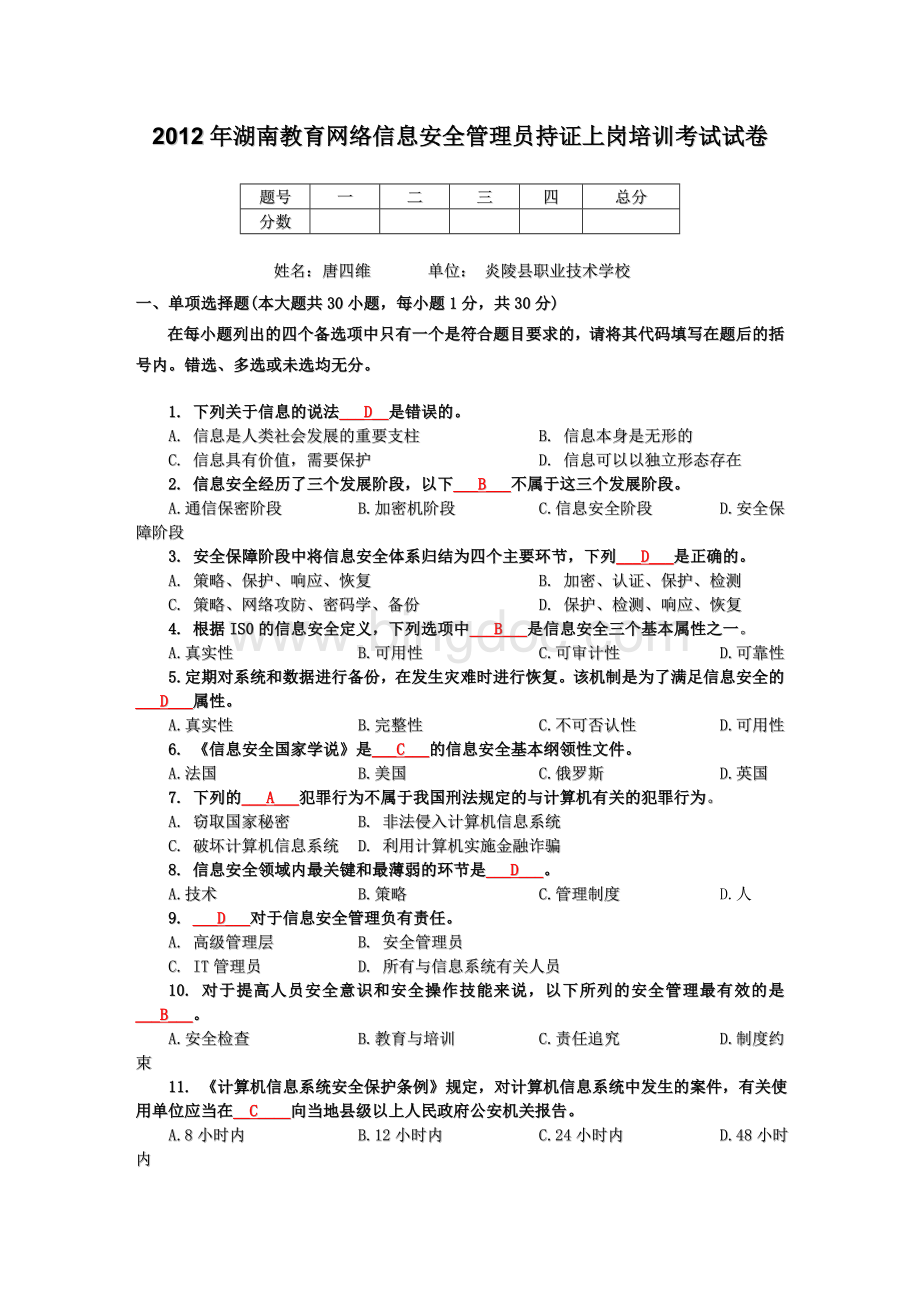

A.信息是人类社会发展的重要支柱 B.信息本身是无形的

C.信息具有价值,需要保护 D.信息可以以独立形态存在

2.信息安全经历了三个发展阶段,以下___B___不属于这三个发展阶段。

A.通信保密阶段 B.加密机阶段 C.信息安全阶段 D.安全保障阶段

3.安全保障阶段中将信息安全体系归结为四个主要环节,下列___D___是正确的。

A.策略、保护、响应、恢复 B.加密、认证、保护、检测

C.策略、网络攻防、密码学、备份 D.保护、检测、响应、恢复

4.根据IS0的信息安全定义,下列选项中___B___是信息安全三个基本属性之一。

A.真实性 B.可用性 C.可审计性 D.可靠性

5.定期对系统和数据进行备份,在发生灾难时进行恢复。

该机制是为了满足信息安全的___D___属性。

A.真实性 B.完整性 C.不可否认性 D.可用性

6.《信息安全国家学说》是___C___的信息安全基本纲领性文件。

A.法国 B.美国 C.俄罗斯 D.英国

7.下列的___A___犯罪行为不属于我国刑法规定的与计算机有关的犯罪行为。

A.窃取国家秘密 B.非法侵入计算机信息系统

C.破坏计算机信息系统 D.利用计算机实施金融诈骗

8.信息安全领域内最关键和最薄弱的环节是___D___。

A.技术 B.策略 C.管理制度 D.人

9.___D___对于信息安全管理负有责任。

A.高级管理层 B.安全管理员

C.IT管理员 D.所有与信息系统有关人员

10.对于提高人员安全意识和安全操作技能来说,以下所列的安全管理最有效的是___B___。

A.安全检查 B.教育与培训 C.责任追究 D.制度约束

11.《计算机信息系统安全保护条例》规定,对计算机信息系统中发生的案件,有关使用单位应当在__C____向当地县级以上人民政府公安机关报告。

A.8小时内 B.12小时内 C.24小时内 D.48小时内

12.公安部网络违法案件举报网站的网址是___C___。

A. B.

C. D.

13.《计算机信息网络国际联网安全保护管理办法》规定,互联单位、接入单位、使用计算机信息网络国际联网的法人和其他组织(包括跨省、自治区、直辖市联网的单位和所属的分支机构),应当自网络正式联通之日起___D___日内,到所在地的省、自治区、直辖市人民政府公安机关指定的受理机关办理备案手续。

A.7 B.10 C.15 D.30

14.对网络层数据包进行过滤和控制的信息安全技术机制是__A____。

A.防火墙 B.IDS C.Sniffer D.IPSec

15.应用代理防火墙的主要优点是__B____。

A.加密强度更高 B.安全控制更细化、更灵活

C.安全服务的透明性更好 D.服务对象更广泛

16.针对操作系统安全漏洞的蠕虫病毒根治的技术措施是___B___。

A.防火墙隔离 B.安装安全补丁程序

C.专用病毒查杀工具 D.部署网络入侵检测系统

17.下列能够有效地防御未知的新病毒对信息系统造成破坏的安全措施是__A____。

A.防火墙隔离 B.安装安全补丁程序

18.下列不属于网络蠕虫病毒的是___C___。

A.冲击波 B.SQLSLAMMER C.CIH D.振荡波

19.___D___不是计算机病毒所具有的特点。

A.传染性 B.破坏性 C.潜伏性 D.可预见性

20.__C____是进行等级确定和等级保护管理的最终对象。

A.业务系统 B.功能模块 C.信息系统 D.网络系统

21.对口令进行安全性管理和使用,最终是为了___B___。

A.口令不被攻击者非法获得 B.防止攻击者非法获得访问和操作权限

C.保证用户帐户的安全性 D.规范用户操作行为

22.公钥密码基础设施PKI解决了信息系统中的___A___问题。

A.身份信任 B.权限管理 C.安全审计 D.加密

23.PKI所管理的基本元素是___C___。

A.密钥 B.用户身份 C.数字证书 D.数字签名

24.入侵检测技术可以分为误用检测和___C___两大类。

A.病毒检测 B.详细检测 C.异常检测 D.漏洞检测

25.身份认证的含义是__C____。

A.注册一个用户 B.标识一个用户 C.验证一个用户 D.授权一个用户

26.根据《计算机信息系统国际联网保密管理规定》的规定,上网信息的保密管理坚持___C___的原则。

A.国家公安部门负责 B.国家保密部门负责

C.“谁上网谁负责” D.用户自觉

27.VPN是___B___的简称。

A.VisualPrivateNetwork B.VirtualPrivateNetwork

C.VirtualPublicNetwork D.VisualPublicNetwork

28.关于防火墙和VPN的使用,下面说法不正确的是__B____。

A.配置VPN网关防火墙的一种方法是把它们并行放置,两者独立

B.配置VPN网关防火墙的一种方法是把它们串行放置,防火墙在广域网一侧,VPN在局域网一侧

C.配置VPN网关防火墙的一种方法是把它们串行放置,防火墙在局域网一侧,VPN在广域网一侧

D.配置VPN网关防火墙的一种方法是把它们并行放置,两者要互相依赖

29.根据权限管理的原则,一个计算机操作员不应当具备访问___C___的权限。

A.操作指南文档 B.计算机控制台 C.应用程序源代码 D.安全指南

30.要实现有效的计算机和网络病毒防治,___D___应承担责任。

A.高级管理层 B.部门经理 C.系统管理员 D.所有计算机用户

二、判断题(本大题共10小题,每小题2分,共20分)

请在每小题的空格中填上正确答案。

错填、不填均无分。

1.中华人民共和国公民的通信自由和通信秘密受法律的保护。

(√)

2.在计算机程序或图像、文字中含有色情、凶杀等内容的信息,其目的是用于违法活动的,可认为是计算机有害数据。

(√)

3.机关、团体、企业、事业单位违反治安管理的,处罚直接责任人员;

单位主管人员指使的,同时处罚该主管人员。

(√)

4.用于违法活动的计算机病毒、木马、间谍软件属于计算机有害数据。

5.利用互联网侵犯他人合法权益,构成民事侵权的,依法承担民事责任。

(√)

6.制定《中华人民共和国计算机信息网络国际联网管理暂行规定》是为了加强对计算机信息网络国际联网的管理,保障国际计算机信息交流的健康发展。

7.接入网络必须通过互联网络进行国际联网。

8.国家对国际联网实行统筹规划、统一标准、分级管理、促进发展的原则。

(√)

9.公安部信息管理小组负责协调、解决有关国际联网工作中的重大问题。

(×

)

10.单位和个人的计算机信息网络直接进行国际联网时,可以自由选择信道进行国际联网。

(×

)

三.名词解释(共5个,每个4分,共计20分)

1.交换机

交换机是网络节点上话务承载装置、交换级、控制和信令设备以及其他功能单元的集合体。

交换机能把用户线路、电信电路和(或)其他要互连的功能单元根据单个用户的请求连接起来。

是一种用于电信号转发的网络设备。

它可以为接入交换机的任意两个网络节点提供独享的电信号通路。

2.DHCP

动态主机设置协议(DynamicHostConfigurationProtocol,DHCP)是一个局域网的网络协议,使用UDP协议工作,主要有两个用途:

给内部网络或网络服务供应商自动分配IP地址,给用户或者内部网络管理员作为对所有计算机作中央管理的手段。

3.计算机网络

计算机网络,是指将地理位置不同的具有独立功能的多台计算机及其外部设备,通过通信线路连接起来,在网络操作系统,网络管理软件及网络通信协议的管理和协调下,实现资源共享和信息传递的计算机系统。

4.网络操作系统

网络操作系统(NOS),是网络的心脏和灵魂,是向网络计算机提供网络通信和网络资源共享功能的操作系统。

它是负责管理整个网络资源和方便网络用户的软件的集合。

由于网络操作系统是运行在服务器之上的,所以有时我们也把它称之为服务器操作系统。

四、简答题(本大题共4小题,每小题5分,共30分)

1.简述ISO信息安全模型定义及其含义。

答:

ISO信息安全定义:

信息安全是为数据处理系统建立和采用的技术和管理的安全保护,保护计算机硬件、软件和数据不因偶然和恶意的原因遭到破坏、更改和泄露。

它包括三方面含义:

(1)信息安全的保护对象是信息资产,典型的信息资产包括了计算机硬件、软件和数据。

(2)信息安全的目标就是保证信息资产的三个基本安全属性,保密性、完整性和可用性三个基本属性是信息安全的最终目标。

(3)实现信息安全目标的途径要借助两方面的控制措施,即技术措施和管理措施。

2.简述信息安全的三个基本属性。

信息安全包括了保密性、完整性和可用性三个基本属性:

(1)保密性——Confidentiality,确保信息在存储、使用、传输过程中不会泄露给非授权的用户或者实体。

(2)完整性——Integrity,确保信息在存储、使用、传输过程中不被非授权用户篡改;

防止授权用户对信息进行不恰当的篡改;

保证信息的内外一致性。

(3)可用性——Availability,确保授权用户或者实体对于信息及资源的正常使用不会被异常拒绝,允许其可靠而且及时地访问信息及资源。

3.计算机病毒具有以下几个基本要素:

计算机病毒具有以下几个基本要素:

(1)计算机病毒是人为故意编制的程序代码或计算机指令。

(2)计算机病毒的破坏是针对计算机功能、数据,它对计算机的正常使用具有影响。

(3)计算机病毒具有自我复制能力,这种自我复制能力使其具有传播性。

4.简述3种向公安机关报告网络犯罪案件的途径。

公安机关作为管辖部门,为了保证计算机案件的及时受理,建立了畅通的报警渠道。

发现案件的使用单位和个人,可以通过以下渠道报案,公安机关应在24小时内迅速完成案件的受理。

1、直接向所辖地区的派出所报案,由派出所予以受理。

2、通过统一报警电话110,向公安机关报案。

3、通过所在地公安机关在互联网上设立的报警网站报案。