走进安全技术题库.docx

《走进安全技术题库.docx》由会员分享,可在线阅读,更多相关《走进安全技术题库.docx(20页珍藏版)》请在冰点文库上搜索。

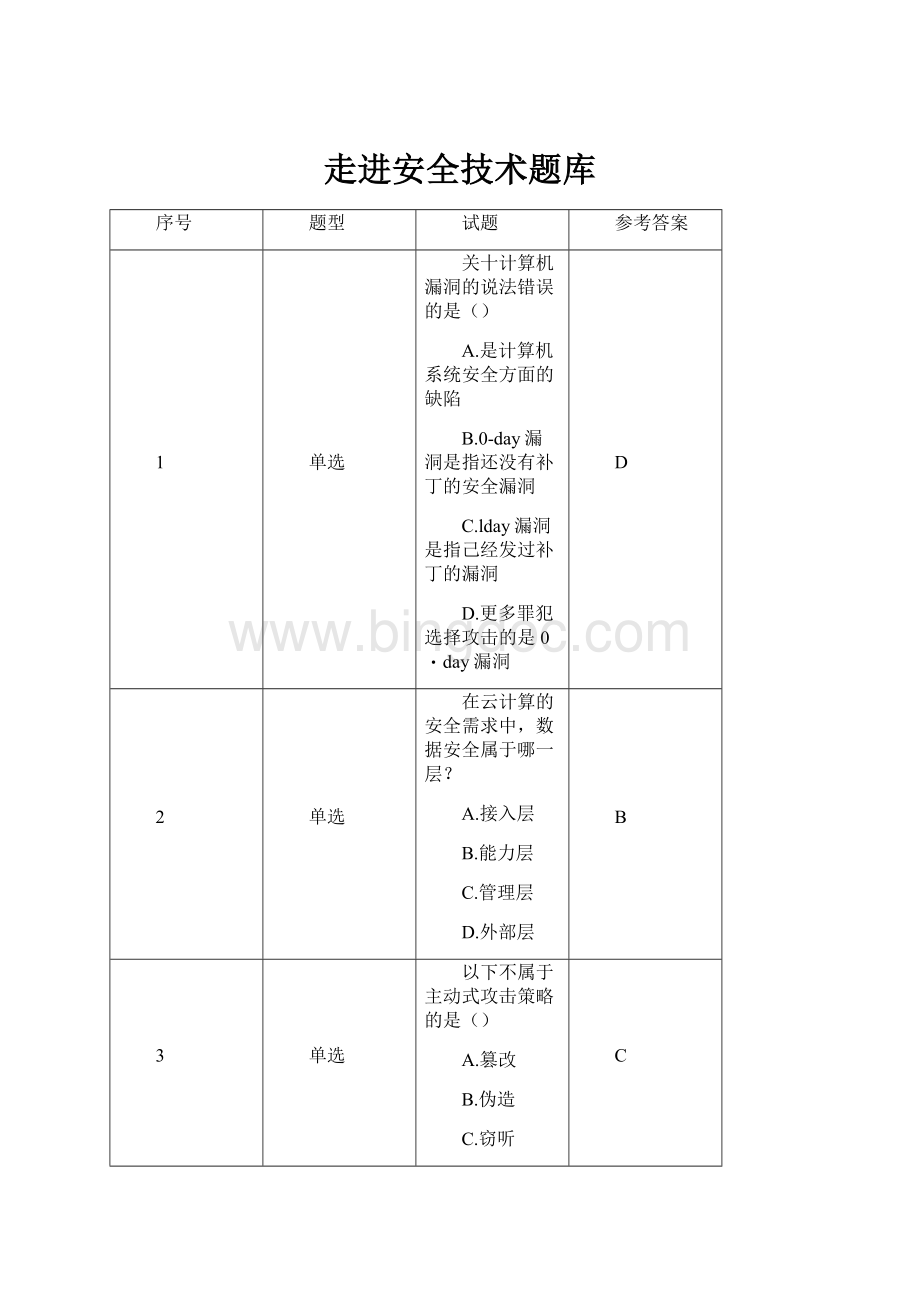

走进安全技术题库

序号

题型

试题

参考答案

1

单选

关十计算机漏洞的说法错误的是()

A.是计算机系统安全方面的缺陷

B.0-day漏洞是指还没有补丁的安全漏洞

C.lday漏洞是指己经发过补丁的漏洞

D.更多罪犯选择攻击的是0・day漏洞

D

2

单选

在云计算的安全需求中,数据安全属于哪一层?

A.接入层

B.能力层

C.管理层

D.外部层

B

3

单选

以下不属于主动式攻击策略的是()

A.篡改

B.伪造

C.窃听

D.中断

C

4

多选

关于计算机安全隐患说法止确的是O

A.俗称安全漏洞

B.指计算机系统安全方面的缺陷

C.使得系统或其应用数据的保密性、完整性、可用性、访问控制和监测机制等面临威胁

D.漏洞不可修复

ABC

5

多选

关于云计算的说法,错误的是()

A.云计算是一种模式,使得木地计算机只需一个指令,就可通过网络访问上述资源

B.“云“就是存在于互联网服务器集群上的资源

C.“云“的资源只包含软件资源

D.“云”的瓷源只包含硬件资源

CD

6

单选

网络安全法律体系中司法解释有几部?

A.6

B.7

C.8

D.9

A

7

单选

以下关于安全审计的功能说法中,错误的是:

A.利用审计工具,监视和记录系统外的活动情况

B.通过审计跟踪,并配合相应的责任追究机制,对外部的入侵者以及内部人员的恶意行为具有威慑和警告作用

C.为系统管理员提供有价值的系统使用日志

D.为系缔管理启棍供系纺运行的纺计H志

A

8

单选

以下说法错误的是O

A.蠕虫病毒是一种能够自我复制的病毒

B.漏洞包括远程漏洞和本地漏洞

C.病毒可以在内网进行爆发式传播

D.病毒带来的備害是可控的

D

9

单选

安全审计通常是基于()所进行的活动。

A.算法

B.FI志

C.数据模型

D.分析方法

B

10

单选

关于口令安全说法不正确的是:

()

A.口令是抵御网络攻击的最后一道防线

B.针对口令的攻击简便易行,口令破解快速有效

C.用户名+口令是最简单也最常用的身份认证方i式

D

11

单选

对称密码算法指的是什么?

A.加密、解密耗费时间相同的加密方法

B.加密密钥和解密密钥相同的加密方法

C.解密算法解密算法不同的加密方法

D加密負決解密負決可以癸开的加蕊方決

B

12

单选

关于计算机漏洞的说法错误的是()

A.是计算机系统安全方面的缺陷

B.0-day漏洞是指还没有补丁的安全漏洞

C.lday漏洞是指己经发过补丁的漏洞

D.更多罪犯选择攻击的是O-day漏洞

D

13

单选

云计算的安全需求划分为多少个层级?

A.二

B.三

C.四

D.五

C

14

单选

下列说法错误的是()

A.网络信息安全是一门涉及到多种学科的综合性学科

B.信息安全目的是网络服务不中断

C.确保组织业务运行的连续性

D.现代信息系统,其安全定义与计算机网络安全

D

15

单选

下列说法错误的是()

A.新的漏洞与攻击方法不断被发现

B.安全评测只能证明特定环境与特定配置下的安全

C.信息安全是一项系统工程,需要技术的和非技术的手段

D.攻击发起的时间、攻击者、攻击目标和攻击发

D

16

单选

非对称密码算法指的是什么?

A.加密算法解密算法不同的加密方法

B.加密密钥和解密密钥不同的加密方法

C.加密密钥和解密密钥相同的加密方法

D.加密算法解密算法可以公开的加密方法在

B

17

单选

云计算的安全需求中,用户处在哪一层?

A.接入层

B.能力层

C.管理层

D.外部戻

A

18

单选

关于安全三要素下列说法不正确的是:

A.保密性:

网络信息不被泄露给非授权的用户、实体或过程

B.完整性:

信息在存储或者传输过程中保持未经授权不能改变的特性

C.可用性:

信息可被授权者访问并按需求使用的特性

T>完駆桝不能护'信息冊霍给耒经介许的人(主

D

19

单选

在云计算的安全需求中,安全管理属于哪一层?

A.接入层

B.能力层

C.管理层

D.外部层

C

20

单选

信息安全中的CIA指的是什么?

A.美国中央情报局

B.中国内部审计协会

C.CIA考试

D.保密性(Confidentiality)、完整性

(Tntegritvl、可田桝:

(Availability)

D

21

单选

在云计算禹安全需求中,网络安全属于哪一层?

A.接入层

B.能力层

C.管理层

D外就层

B

22

单选

在以下网络威胁中,()不属于信息泄露。

A.流量分析

B.偷窃用户账户

C.数据窃听

D.暴力破解

D

23

多选

计算机的安全隐患使得系统或其应用数据在以下哪些方面面临威胁?

A.保密性

B.完整性

C.可用性

D.访问控制和监测机制等

ABCD

24

多选

关于Hash函数说法正确的是()

A.是将任意长度的信息映射成一个较短的定长输出信息的函数

B.是将信息加密的函数

C.h=H(M),M是变长的报文,h是定长的散列值

D.h=H(M),M是变长的报文,h是不定长的散列值

AC

25

多选

网络运营者安全保护义务有哪些?

A.实行网络实名制的义务

B.制定应急预案的义务

C.个人信息保护义务

D.违法有害信息的发现处置义务

ABCD

26

多选

下列说法正确的是:

()

A.0-DAY漏洞:

通常是指还没有补丁的安全漏洞

B.1-DAY漏洞:

己经发布过补丁的漏洞

C.0-DAY漏洞破坏力大

D.1-DAY漏洞同样可能对未打补丁的系统造成重要威胁

ABCD

27

多选

安全评估主要包括哪几个阶段?

A.评估准备

B.要素识别

C.风险分析

D.结果判定

ABCD

28

多选

以下说法中正确的是:

()

A.云计算的安全威胁,很多是其他技术已经存在的,还有一些是伴随云计算诞生的,因此要求针对云计算这个新模式作出有效的安全防护

B.制定全面有效的物联网安全防护措施,是更好的利用物联网、发展物联网的必行之路

C.适应、把握、引领大数据安全,将成为时代潮流

D诉年来.新型'II/芻不断彷愿•而方仝管理和持

ABCD

29

多选

接收邮件要注意哪些方面?

A.不安全的文件类型

B.未知的文件类型

C.微软文件类型

D樹刍M件

ABCD

30

多选

:

安全有哪三要素()

A.保密性

B.完整性

C.可用性

DJhVr性

ABC

31

多选

物吸网启平台安全问题主要集中在:

()

A.操作系统安全

B.业务逻辑安全

C.数据安全

D赂启労仝

ABCD

32

多选

物联网终端设备存在的安全问题主要集中在()

A.账号口令安全

B.系统漏洞

C.伪造身份

D.系统病毒

实现信息安全目标的途径是:

()

A.提高技术

33

多选

B.技管并重

34

多选

35

多选

36

多选

37

多选

38

多选

C.七分技术三分管理

D.三分技术七分管理

云计算面临的安全威胁主要来源于O

A.虚拟化

B.接口和API

C.多租户配置

D.数据隔离

在风险分析中,以下哪些步骤可以帮助计算出风险值?

A.确定风险范围

B.确定使用哪种风险分析方法

C.了解风险计算原理

信息安全审计的作用包扌4()

A.取证

B.威慑

C.修补系统漏洞

D二发现系统运行异常

以下网络攻击方式中,()实施的攻击是网络钓鱼的常用手段

A.利用虚假的电子商务网站

B.利用假冒网上银行、网上证券网站

C.利用社会工程学

D.利用蜜罐

关于安全三要素下列说法正确的是:

A.保密性:

网络信息不被泄露给非授权的用户、实体或过程

B.完整性:

不能把信息泄露给未经允许的人(主机、程序)看

C.可用性:

信息在存储或者传输过程中保持未经授权不能改变的特性

D.可用性:

无论何时,只要用户需要,信息系统必须是可用的,也就是说信息系统不能拒绝服务要素识别主要包括:

()

A.资产识别

39

多选

B.威胁识别

C.脆弱性识别

D对即焙建密的方仝皓谕的确讥

新应用导致哪些新的安全问题O

40

多选

A.数据大集中一一风险也更集中了

B.系统复杂了一一安全问题解决难度加大

C.云计算一一安全己经不再是自己可以控制的

D.关键领域需求增加了

Hash函数指的是()

41

多选

A.哈希函数

B.散列函数

C.摘要函数

42

多选

以下不属于主动式攻击策略的是()

A.篡改

B.伪造

C.窃听

ABCD

BD

ABCD

BCD

ABD

ABC

AD

ABC

ABC

ABC

43#

以卜关十日志的说法甲,错误的是:

()

A.大多数的多用户操作系统、正规的大型软件、

多数安全设备都有日志功能。

•选B.日志通常用于检查用户的登录、分析故障、进D行收费管理统计流量、检查软件运行状况和调试软件。

E.日志是指系统或软件生成的记录文件

44

单选

云计算安全需求的能力层不包括哪些?

A.网络安全

B.虚拟化安全

B.数据安全

C.安全管理

D

45

单选

以下关于安全审计的流程,排序正确的是:

()

E.策略制定-事件采集-时间响应-事件分析-结果汇总

B.策略制定-事件采集■事件分析-时间响应-结果汇总

B

46

单选

在云计算的安全需求中,虚拟化安全属于哪一层E.接入层

B.能力层

B.管理层

C.外部层

B

47

单选

科克霍夫(Kerckhoff)原则是什么?

A.密码系统的任何细节已为人悉知,该密码系统不可用

B.密码系统的任何细节己为人悉知,该密码系统仍可用

C.密码系统的任何细节己为人悉知,只要密钥未泄漏,它也应是安全的

D.密码系统的任何细节己为人悉知,密钥泄漏了它也应是安伞的

C

48

多选

攻击方式的转变由过去的自发式分散式向什么趋势转变?

A.专业化

B.商业化

C.集团化

D白劫化/单一化

ABC

49

多选

办公安全包括哪些注意事项?

A.暂时离开电脑时锁屏

B.不在电脑里存放重要数据和敏感文件

C.不要将口令写在纸上

D不畧帑易伸田耒知来源的移劫介厢

ABCD

50

多选

网络与信息安全日常工作三同步原则指的是:

A.同步规划

B.同步建设

C.同步使用

D同歩数揺

ABC

51

多选

云计算中的安全管理包括:

()

A.管理员角色划分

B.管理员账号、权限管理

C口主宙核

ABC

52

多选

云计算中的数据安全主要包括哪些方面?

A.数据机密性、完整性

B.数据销毁的彻底性

C.数据传输安全

门酗堀容宙各份

ABCD

53

多选

网络与信息安全日常工作基本要求有哪些?

A.口令安全

B.数据安全

C.邮件安全

n仆公需全

ABCD

54

多选

信息安全多级立法体系结构包括•哪些?

A.全国人大及其常委会

B.国务院

C.地方人大及常委会

D.地方人民政府

ABCD

55

多选

关于GDPR说法正确的是:

A.《一般数据保护法案》

B.适用于处理欧盟公民和居民个人数据的所有外国主体

C.GDPR赋予了个人对其信息非常广泛的控制权利

D.违规处罚更严厉

ABCD

56

多选

以下哪些措施可以有效提高病毒防治能力?

A.升级系统、打补丁

B.提高安全防范意识

C.不轻易打开来历不明的邮件

D.GB/T22081-2008

ABCD

57

多选

信息安全的发展过程包括哪几个时期?

A.通信安全时期

B.计算机安全时期

C.网络时代

D.信息安伞保曬时代

ABCD