Windows操作系统安全.docx

《Windows操作系统安全.docx》由会员分享,可在线阅读,更多相关《Windows操作系统安全.docx(10页珍藏版)》请在冰点文库上搜索。

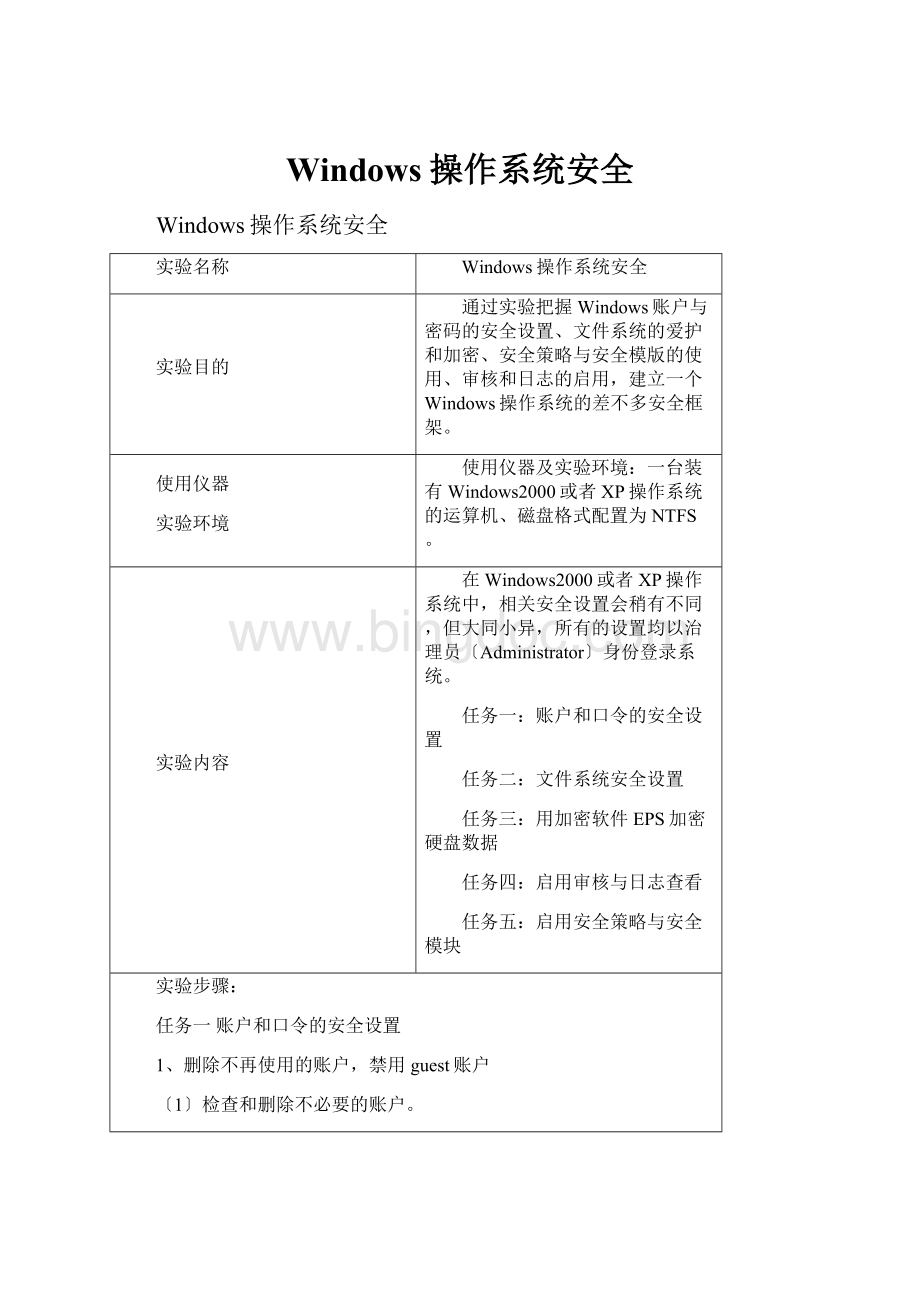

Windows操作系统安全

Windows操作系统安全

实验名称

Windows操作系统安全

实验目的

通过实验把握Windows账户与密码的安全设置、文件系统的爱护和加密、安全策略与安全模版的使用、审核和日志的启用,建立一个Windows操作系统的差不多安全框架。

使用仪器

实验环境

使用仪器及实验环境:

一台装有Windows2000或者XP操作系统的运算机、磁盘格式配置为NTFS。

实验内容

在Windows2000或者XP操作系统中,相关安全设置会稍有不同,但大同小异,所有的设置均以治理员〔Administrator〕身份登录系统。

任务一:

账户和口令的安全设置

任务二:

文件系统安全设置

任务三:

用加密软件EPS加密硬盘数据

任务四:

启用审核与日志查看

任务五:

启用安全策略与安全模块

实验步骤:

任务一账户和口令的安全设置

1、删除不再使用的账户,禁用guest账户

〔1〕检查和删除不必要的账户。

右击〝开始〞按钮,打开〝资源治理器〞,选择〝操纵面板〞中的〝用户和密码〞项;

在弹出的对话框中选择从列出的用户里删除不需要的账户。

〔2〕guest账户的禁用。

右键单击guest用户,选择〝属性〞,在弹出的对话框中〝账户已停用〞一栏前打勾;

确定后,guest前的图标上会显现一个红色的叉,现在账户被禁用。

2、启用账户策略

账户策略是Windows账户治理的重要工具。

打开〝操纵面板〞→〝治理工具〞→〝本地安全策略〞,选择〝用户策略〞。

双击〝密码策略〞,用于决定系统密码的安全规那么和设置。

其中,符合复杂性要求的密码是具有相当长度、同时含有数字、大小写字母和专门字符的序列。

双击其中每一项,可按照需要改变密码专门的设置。

〔1〕双击〝密码密码必须符合复杂性要求〞,选择〝启用〞。

打开〝操纵面板〞中〝用户和密码〞项,在弹出的对话框中选择一个用户后,单击〝设置密码〞按钮。

在显现的设置密码窗口中输入密码。

现在密码符合设置的密码要求。

〔2〕双击上图中的〝密码长度最小值〞;在弹出的对话框中可设置可被系统接纳的账户密码长度最小值。

一样为达到较高安全性,密码长度最小值为8。

〔3〕双击〝密码最长存留期〞,在对话框中设置系统要求的账户密码的最长使用期限为42天。

设置密码自动保留期,用来提醒用户定期修改密码,防止密码使用时刻过长带来的安全问题。

〔4〕双击〝密码最短保留期〞,设置密码最短存留期为7天。

在密码最短保留期内用户不能修改密码,幸免入侵的攻击者修改帐户密码。

〔5〕双击〝强制密码历史〞和〝为域中所有用户使用可还原的加密储备密码〞,在相继弹出的类似对话框中,设置让系统记住的密码数量和是否设置加密储备密码。

至此,密码策略设置完成。

3、开机时设置为〝不自动显示上次登录〞

Windows默认设置为开机时自动显示上次登录的帐户名,许多用户也采纳了这一设置。

这对系统来说是专门不安全的,攻击者会从本地或TerminalService的登录界面看到用户名。

4、禁止枚举帐户名

为了便于远程用户共享本地文件,Windows默认设置远程用户能够通过空连接枚举出所有本地帐户名,这给了攻击者可乘之机。

要禁用枚举账户名,执行以下操作:

打开〝本地安全策略〞项,选择〝本地策略〞中的〝安全选项〞,选择〝对匿名连接的额外限制〞项,在〝本地策略设置〞中选择〝不承诺枚举SAM账户和共享〞

任务二:

文件系统安全设置

〔1〕打开采纳NTFS格式的磁盘,选择一个需要设置用户权限的文件夹。

〔2〕右击选择〝属性〞,在工具栏中选择〝安全〞。

〔3〕将〝承诺今后自父系的可能继承权限传播给该对象〞之前的勾去掉,以去掉来自父系文件夹的继承权限。

〔4〕选中列表中的Everyone组,单击〝删除〞按钮,删除Everyone组的操作权限。

由于新建的用户往往都归属于Everyone组,而Everyone组在缺省情形下对所有系统驱动器都具有完全操纵权,删除Everyone组的操作权限能够对新建用户的权限进行限制。

〔5〕选择相应用户组,在对应的复选框中打勾,设置其余用户对该文件夹的操作权限。

〔6〕单击〝高级〞按钮,查看各用户组的权限。

任务三:

用加密软件EPS加密硬盘数据

〔1〕打开操纵面板中的〝用户和密码〞,创建一个名为MYUSER的新用户。

〔2〕打开磁盘格式为NTFS的磁盘,选择要进行加密的文件夹,那个地点仍选择E:

\〝工具备份〞。

〔3〕右击打开〝属性〞窗口,选择〝常规〞选项,单击〝高级〞按钮。

〔4〕选择〝加密内容以便爱护数据〞,单击〝确定〞。

〔5〕注销后登录刚新建的用户,发觉无法打开该文件,说明差不多加密。

〔6〕再次切换用户,以原先加密文件夹的治理员账户登录系统。

单击〝开始〞按钮,在〝运行〞框中输入mmc,打开系统操纵台。

单击左上角的〝操纵台〞按钮,选择〝添加∕删除治理单元〞→〝添加〞→〝证书〞。

〔7〕在操纵台窗口左侧的名目树中选择〝证书〞〝个人〞〝证书〞。

用于加密文件系统的证书显示在右侧的窗口中。

〔8〕选中用于EFS的证书,单击右键,在菜单中单击〝所有任务〞→〝导出〞→〝欢迎使用证书导出向导〞→〝下一步〞→〝是,导出私钥〞,然后设置爱护私钥的密码,将导出的证书另行储存,完成证书导出。

〔9〕再次切换用户,以新建的MYUSER登录系统,重复〔7〕、〔8〕,导入证书。

〔10〕输入在步骤〔9〕中为爱护私钥设置的密码,选择将证书放入〝个人〞储备区中,完成导入。

〔11〕再次双击加密文件夹中的文件,文件能够正常打开。

任务四:

启用审核与日志查看

1、打开审核策略

〔1〕打开〝操纵面板〞中〝治理工具〞,选择〝本地安全策略〞;

〔2〕打开〝本地安全策略〞中〝审核策略〞;

〔3〕双击可启用该项策略。

2、查看事件日志

〔1〕打开〝治理工具〞双击〝事件查看器〞。

〔2〕双击〝安全日志〞。

查看有效无效等安全事件的具体记录。

任务五:

启用安全策略与安全模版

1、启用安全模板

〔1〕单击〝开始〞,选择〝运行〞按钮,输入mmc,打开系统操纵台。

〔2〕单击工具栏上的〝操纵台〞,在弹出的菜单中选择〝添加/删除治理单元〞,单击〝添加〞,在弹出的窗口中分别选择〝安全模板〞〝安全配置和分析〞,单击〝添加〞按钮后,关闭窗口,再〝确定〞。

〔3〕打开〝安全模板〞,右键单击模板,选择〝设置描述〞。

选择〝打开〞,双击可看相关配置。

〔4〕右键单击〝安全配置与分析〞,选择〝打开数据库〞。

输入欲新建安全数据库的名称。

单击〝打开〞,依照运算机预备配置成的安全级别,选择一个安全模板将其导入。

〔5〕右键单击〝安全配置与分析〞,选择〝赶忙分析运算机〞,单击〝确定〞按钮。

系统开始按照上一步中选定的安全模板,以当前系统的安全设置是否符合要求进行分析。

分析完毕后可在名目中选择查看各安全设置的分析结果。

〔6〕右键单击,选择〝赶忙配置运算机〞,那么按照所选择的安全模板的要求对当前系统进行配置。

对比雇用安全模板前后系统的安全设置,选用安全模板级别较高,那么使用安全模板后系统的安全配置选项增加了许多。

2、创建安全模板

〔1〕重复任务五中第1部分〔1〕~〔4〕步,打开〝安全模板〞,右键单击,选择〝新加模板〞,在弹出对话框中填入欲新加入模板名称mytem,在〝安全模板描述〞中填入〝自设模板〞。

〔2〕双击mytem,在显示的安全策略列表中双击〝账户策略〞下的〝密码策略〞,其中任一项均显示〝没有定义〞。

〔3〕在〝模板中定义那个策略设置〞前打勾,在框中填入密码的最小长度7。

〔4〕依次设定〝账户策略〞、〝本地策略〞等项目中的每项安全策略,直至完成安全模板的设置。

至此,自设安全模板mytem创建完毕。

实验结果及理论分析:

实验从这五方面进行Windows操作系统的安全设置,分别是:

1、账户口令的安全设置2、文件系统安全设置3、用加密软件4、EPS加密硬盘数据5、启用审核与日志查看启用安全策略与安全模块。

1、通过账户口令的安全设置,有效地减少了黑客攻击的成功率,一样电脑都使用Windows默认的账户口令,通过修改,提高了电脑的安全性能。

2、磁盘数据也是被攻击的对象,NFTS格式的文件,是一种安全文件系统,通过设置文件夹的权限,限制了其他用户的访问,从而保证了数据的安全性。

3、使用数据加密软件,加强数据的安全性,同时减少运算机、磁盘被窃或者桩拆后数据失窃的隐患。

加密后能够操纵特定的用户有权解密数据。

4、运用Windows系统中审核与日志功能,进行入侵检测。

面对系统攻击时,会被记录进日志,以便查觉、防备。

5、使用Windows安全模板,以便理简单地依照需求,配置各项安全属性。